Версия v23.12

В версии v23.12 добавлены механизмы синхронизации данных между экземплярами MITIGATOR,

поддержано взаимодействие с национальной системой противодействия DDoS-атакам,

добавлена новая контрмера MSSB, отправка syslog по сброшенным пакетам и новые пороги

автодетектирования.

Расширена функциональность контрмер SPLI, NCL, DNS, HCA, WAFR, а также Collector и Logan.

Обновление до версии v23.12 следует выполнять согласно специальной инструкции.

Изменения версии v23.12.5

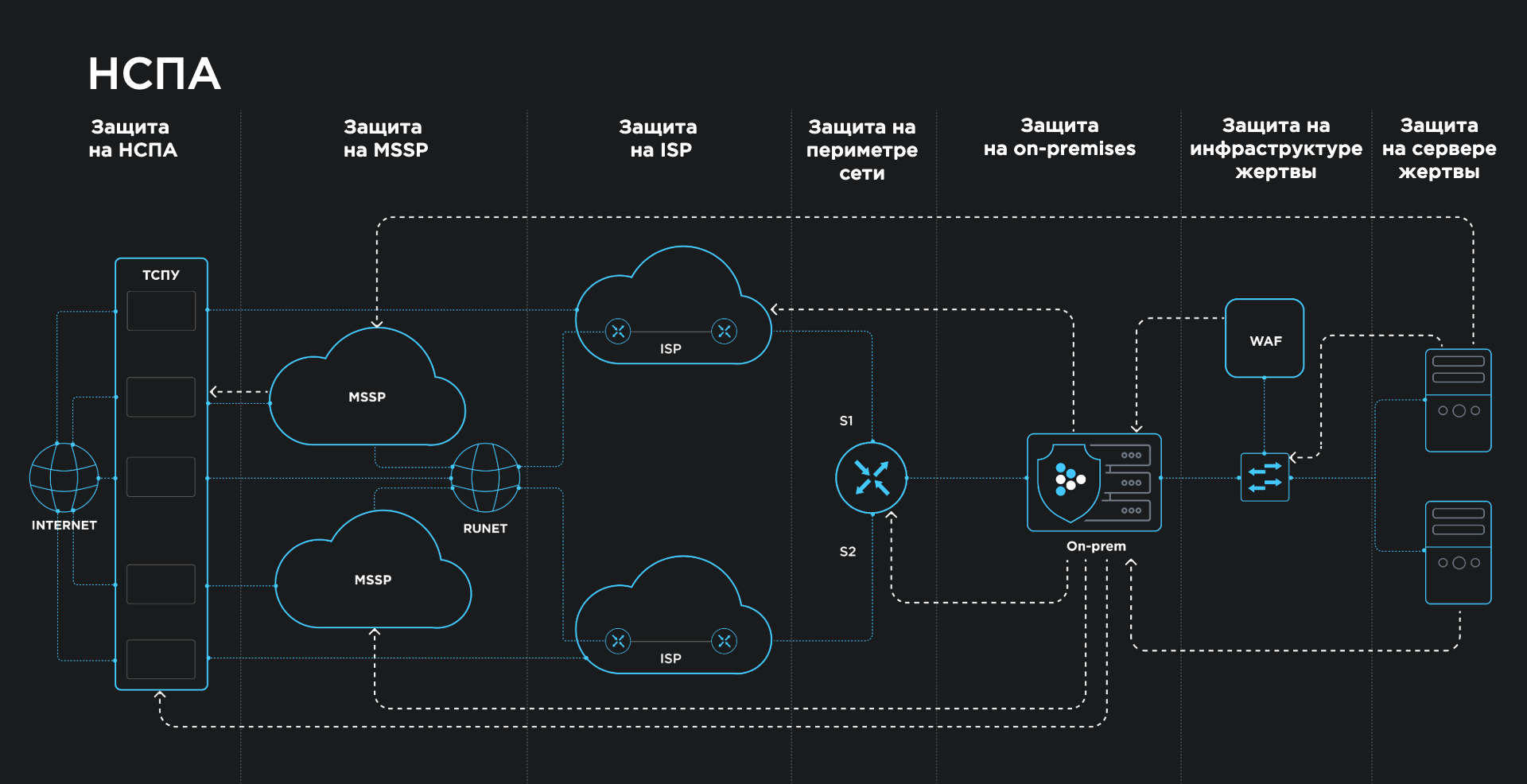

NSPA. Добавлена возможность отправлять в НСПА данные об инцидентах в MITIGATOR.

Изменения версии v23.12.3

MSSB. В общую защиту IPv4 добавлена контрмера для противодействия веерным атакам.

Syslog. Добавлена возможность указания MAC-адреса получателя в параметрах отправки syslog с информацией о сбросах.

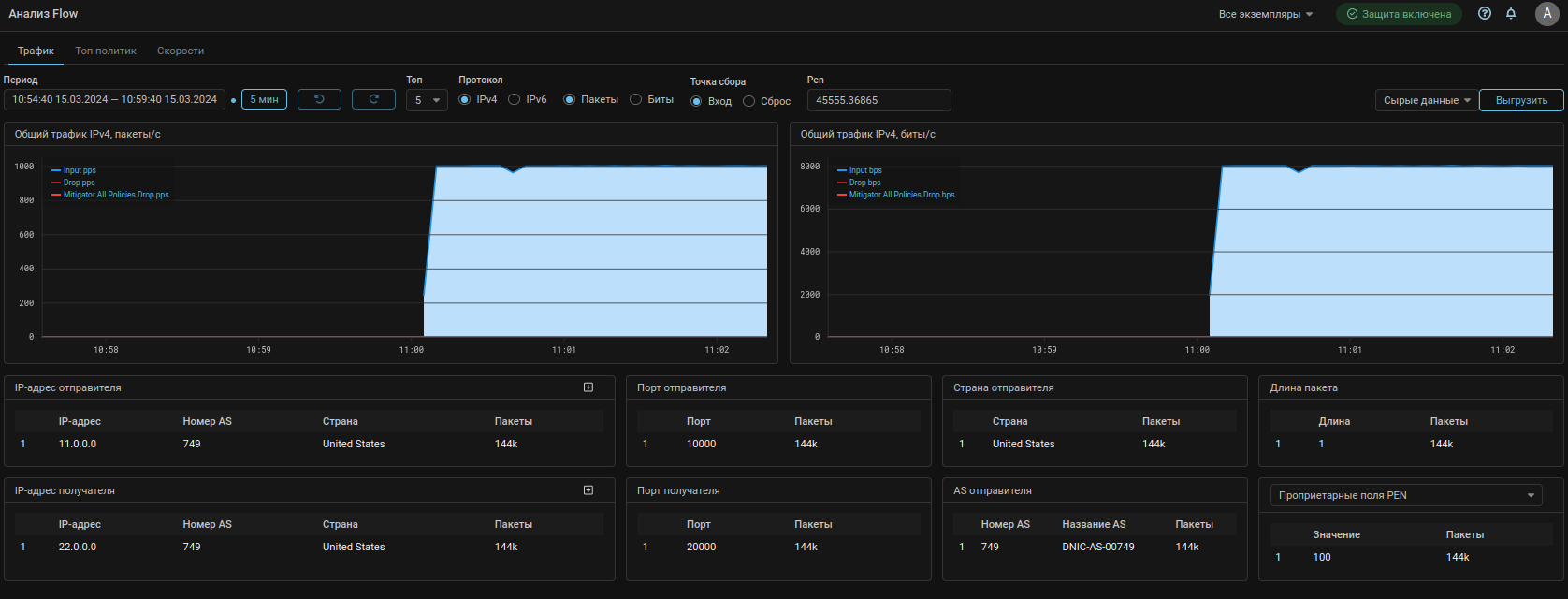

Collector. Добавлен вывод статистики в табличном и графическом виде по ТОП значений поля PEN.

Теперь на странице Анализ Flow и на вкладке Анализ Flow в политике защиты можно получить статистику по топу значений поля PEN.

Также на вкладку Скорости добавлена возможность фильтрации по значению поля PEN.

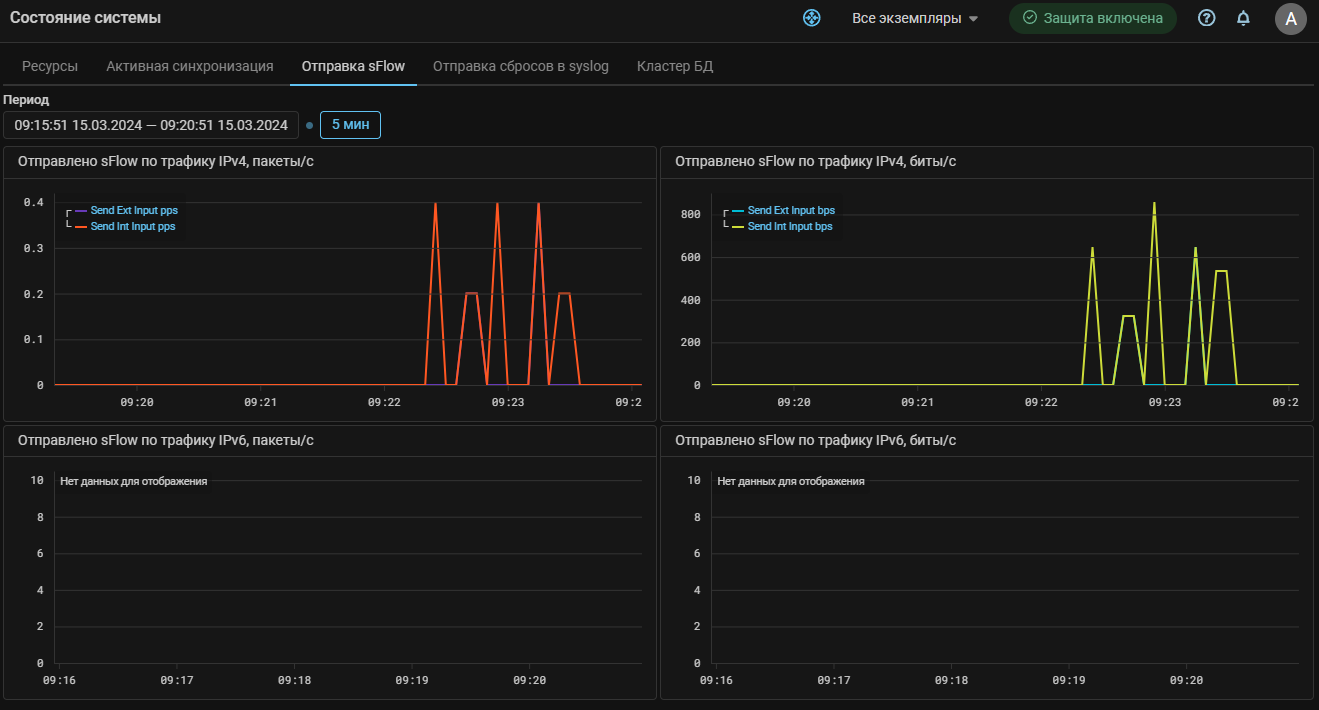

UX. Добавлены графики трафика, сгенерированного при отправке sFlow.

Изменения версии v23.12

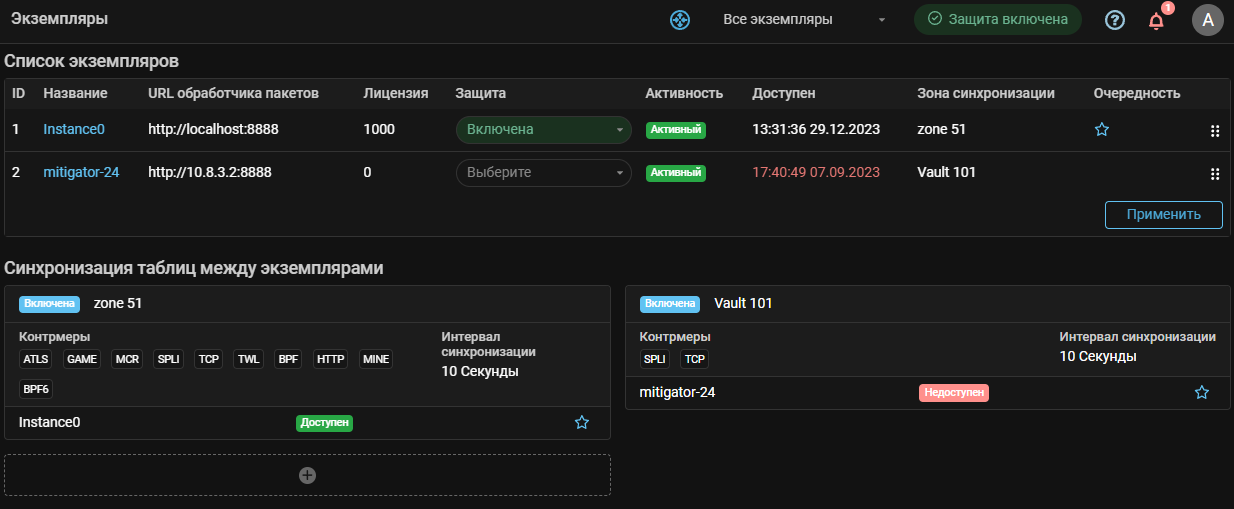

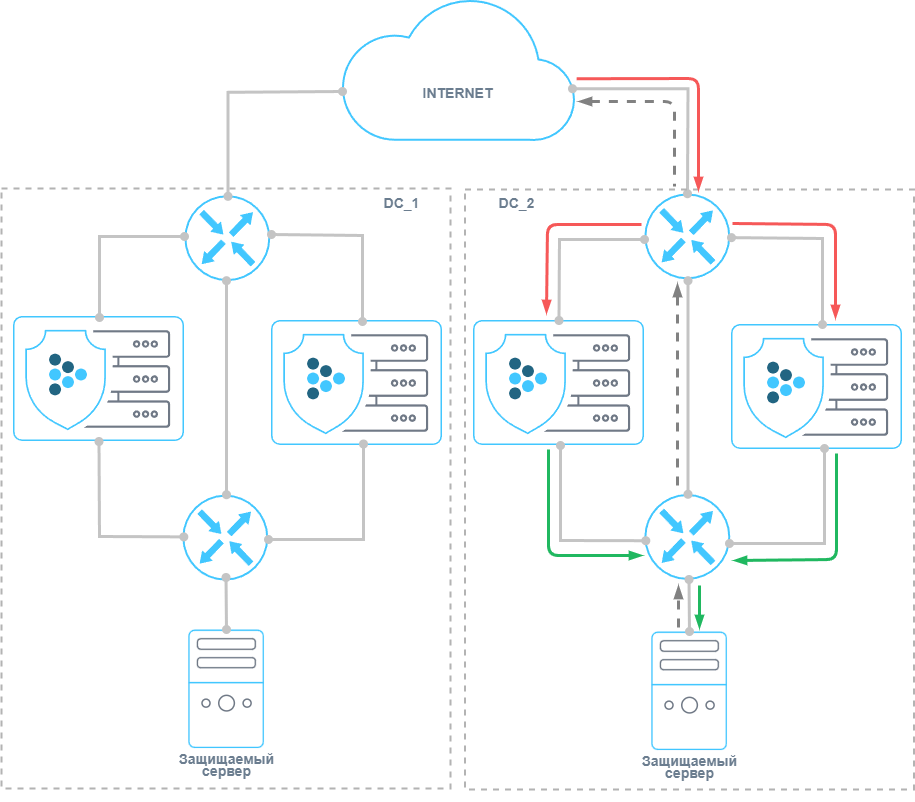

Sync. Добавлена синхронизация active-standby.

Кластер может быть разбит на несколько зон синхронизации. Зона синхронизации включает в себя выбранные обработчики пакетов, между которыми выполняется синхронизация данных.

Синхронизацией внутри зоны управляет мастер синхронизации. Мастер и очередность приемников задаются в настройках зоны. Синхронизация по каждой из зон выполняется независимо.

Синхронизация применима для контрмер TBL, TWL, MCR, TCP, MINE, HTTP, ATLS, GAME, SPLI, BPF. Конкретный набор контрмер задается в настройках зоны.

Взаимодействие происходит через control-plane внутри VPN.

Применение:

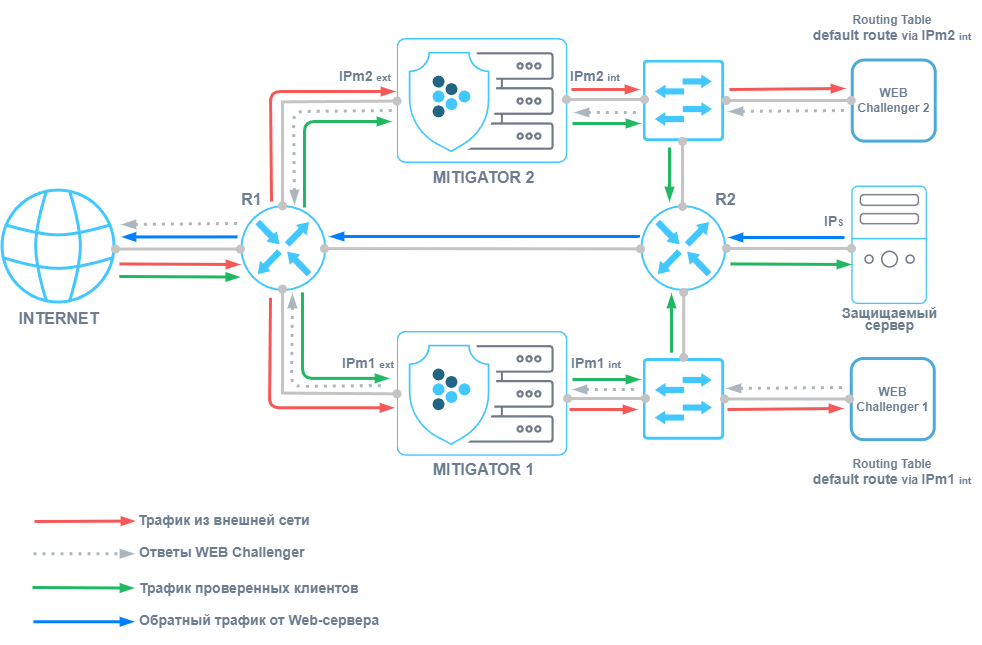

Допустим трафик защищаемого ресурса проходит через площадку DC_2, а DC_1 является резервной.

-

При переключении трафика на DC_1, и если контрмеры активны, может произойти разрыв ранее установленных соединений, так как в контрмерах MITIGATOR на DC_1 нет информации об аутентифицированных IP-адресах.

Если включена active-standby синхронизация, данные таблиц DC_2 будут периодически передаваться на DC_1, что позволит избежать разрывов.

Аналогично синхронизируются данные списка блокировки контрмеры TBL, что позволяет при переключении трафика на другие обработчики пакетов продолжать блокировать атакующих.

-

В случае, когда трафик одного сервиса ходит через DC_1, а другого через DC_2, синхронизация поможет сохранить возможность перехода трафика любого сервиса на соседний DC без разрыва сессий.

-

В случае, когда трафик в рамках одного DC распределяется на несколько обработчиков пакетов, синхронизация поможет избежать разрыва соединений и пропуска трафика атаки при переходе трафика на другой обработчик, например, в случае отключения.

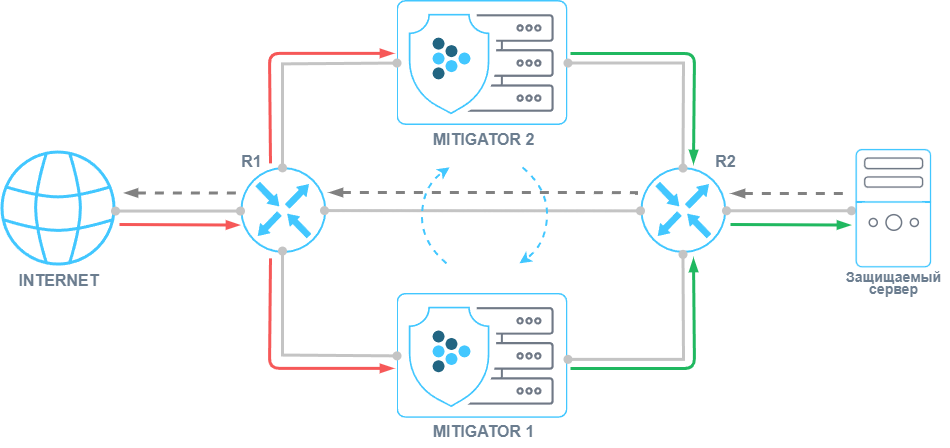

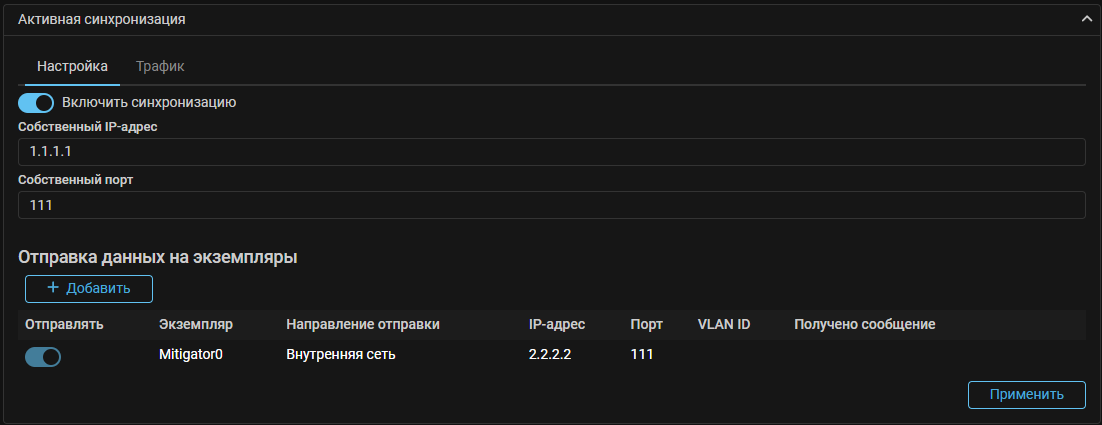

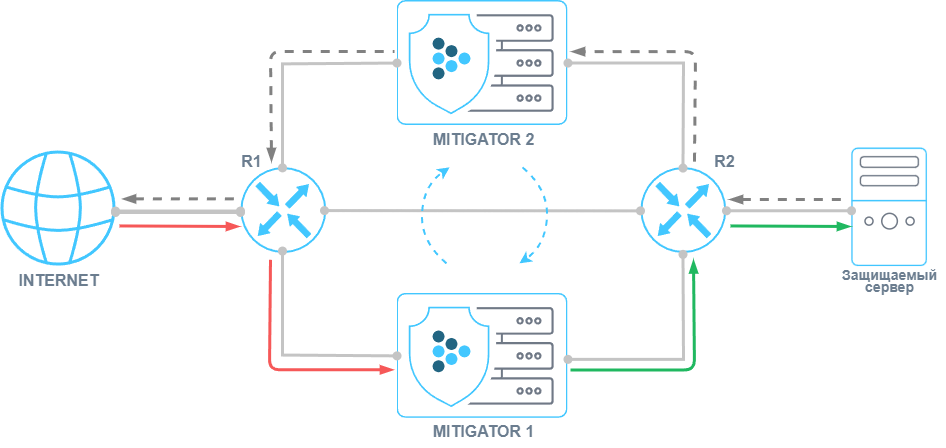

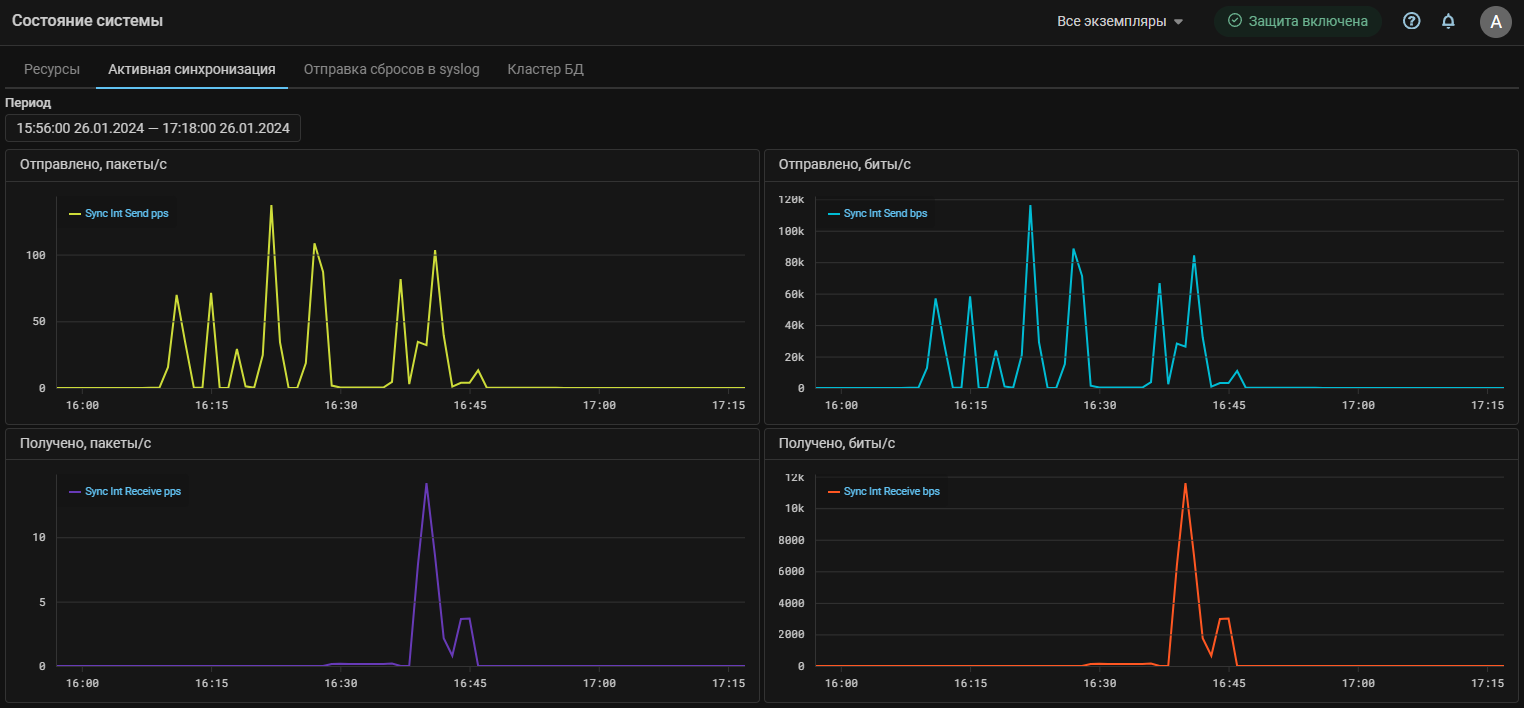

Active Sync. Добавлена синхронизация active-active.

Для случаев, когда работа контрмеры требовательна к задержкам синхронизации данных между обработчиками пакетов, добавлен механизм активной синхронизации с использованием протокола BMDP (BIFIT MITIGATOR Distributed Processing). Протокол работает поверх UDP и позволяет экземплярам MITIGATOR обмениваться BMDP-сообщениями через data-интерфейсы с минимальными задержками.

Данный вид синхронизации отличается от синхронизации active-standby по требованиям, предъявляемым к схеме внедрения, ресурсам системы и нагрузке на сеть. Тем не менее, обе синхронизации могут работать одновременно и независимо.

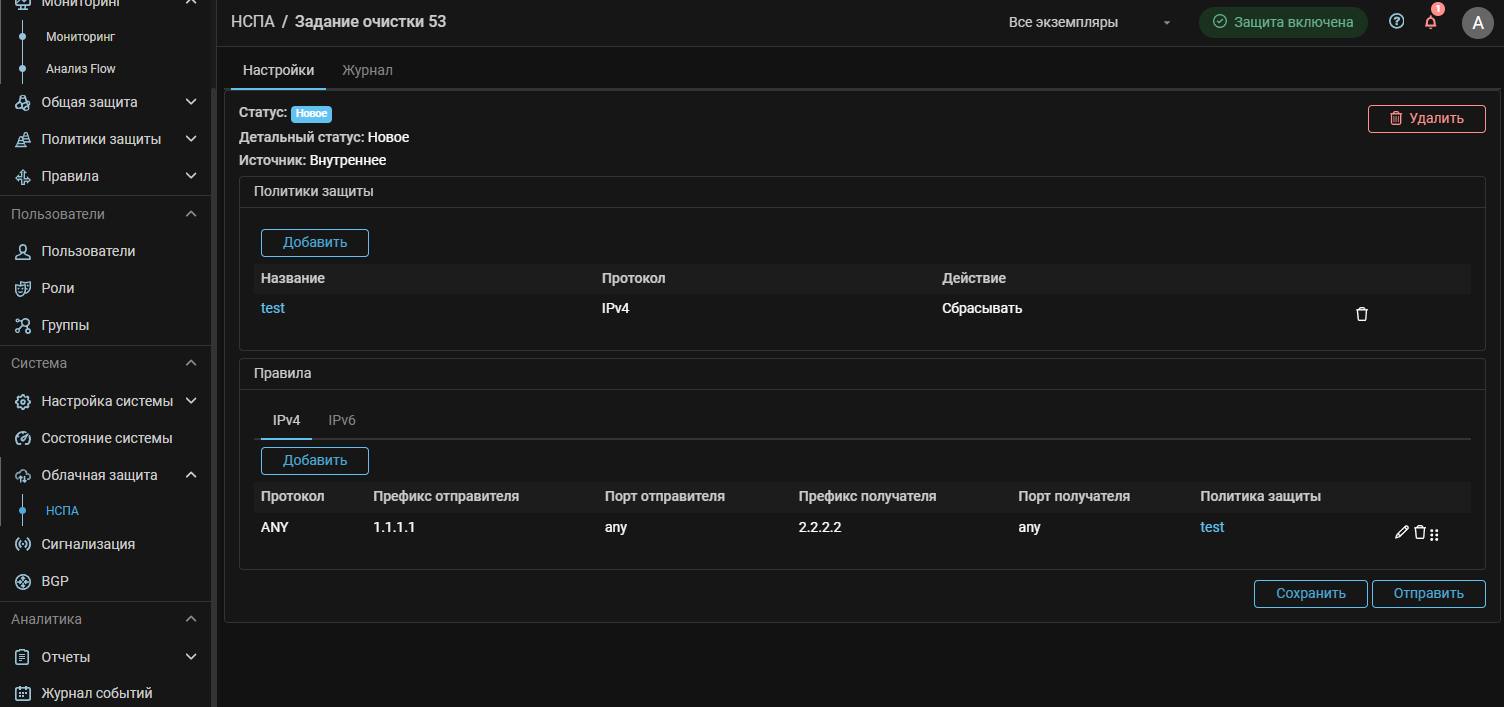

NSPA. Добавлена поддержка взаимодействия с национальной системой противодействия DDoS-атакам.

В целях разгрузки последней мили можно использовать фильтрацию на вышестоящем эшелоне. Одним из таких эшелонов может выступать НСПА.

В рамках взаимодействия с НСПА можно отправлять правила фильтрации для своих защищаемых объектов в виде задания очистки, а также просматривать информацию об активных заданиях очистки и исторические данные. В списке отображаются все задания очистки, когда-либо запущенные для защищаемого объекта из любых систем.

MSSB. В политику защиты IPv4 добавлена контрмера для противодействия веерным атакам.

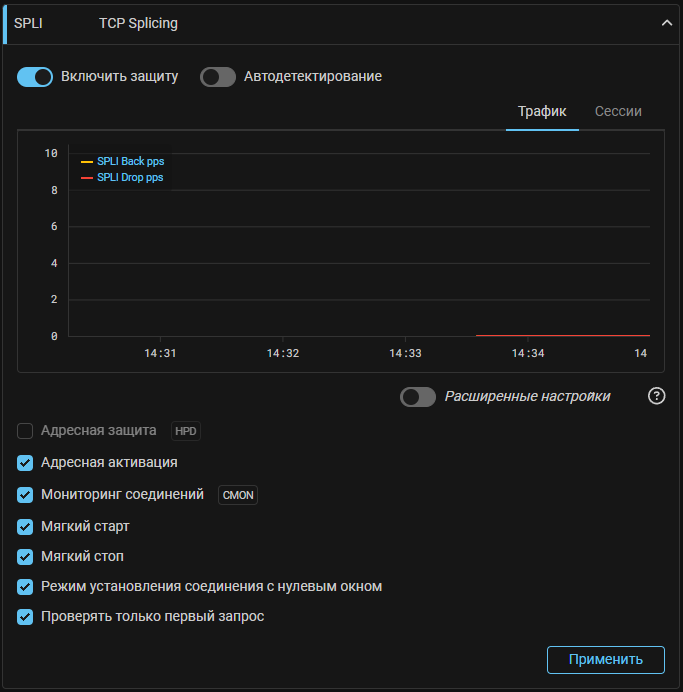

SPLI. Добавлена поддержка работы в кластере при асимметрии трафика.

Контрмера SPLI — это единственная контрмера в MITIGATOR, требующая симметричного прохождения трафика. Однако, если включены active-standby и active-active синхронизации, можно организовать работу SPLI при асимметрии трафика, когда трафик клиента поступает на один экземпляр, а ответные пакеты от сервера приходят на другой.

SPLI. Добавлена поддержка адресной активации HPA.

Теперь SPLI, аналогично TCP, может активировать защиту только для IP-адресов получателя, для которых замечено превышение по скорости поступления TCP-сегментов с определенными флагами.

SPLI. Добавлена поддержка функции «Мониторинг соединений».

Теперь SPLI при включении может не сбрасывать трафик сессий, установленных до включения контрмеры.

SPLI. Добавлен мягкий стоп.

При отключении контрмеры происходит разрыв ранее установленных сессий, так как у клиента и сервера будут несогласованные номера последовательностей. Аналогично тому как «Мягкий старт» помогает избежать разрыва сессий при включении контрмеры, режим «Мягкий стоп» позволяет не разрывать сессии при отключении.

NCL. Добавлен мягкий старт.

DNS. Добавлена опция валидатора для TCP-сегментов, содержащих нескольких DNS-запросов.

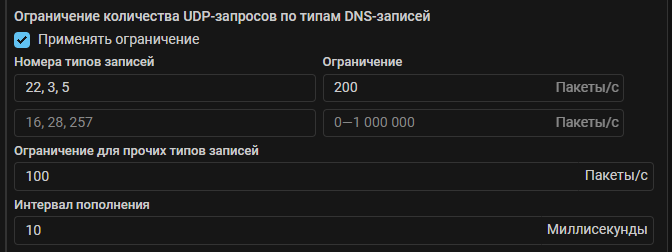

DNS. Добавлено ограничение количества UDP-запросов по типам DNS-записей.

Добавлена возможность задавать ограничение на максимальное количество UDP-запросов с определенными номерами типов DNS-записей в секунду. Может быть задано множество ограничений. В каждом ограничении может быть указано несколько типов записей.

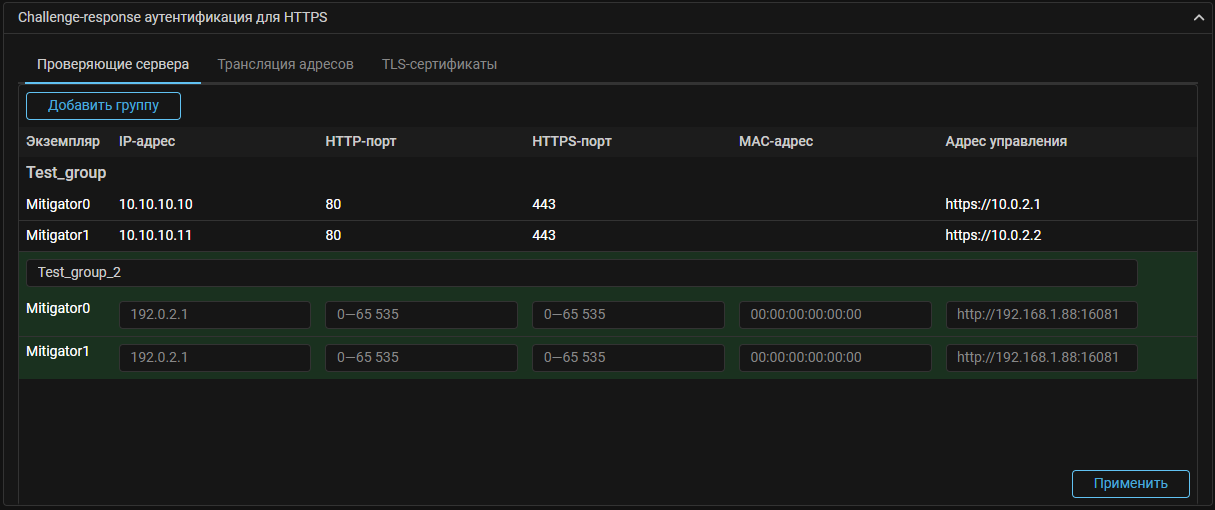

HCA. Изменен принцип указания Web-challenger для обработчика пакетов.

После обновления на v23.12 ранее заданные настройки Web-challenger не сохраняются. Заново задайте настройки в карточке «Challenge-response аутентификация для HTTPS» на странице «Настройка системы».

Теперь для интеграции с Web-challenger каждому dataplane должен быть сопоставлен свой Web-challenger.

Для этого в настройках системы нужно создать группу проверяющих серверов и задать соответствие между всеми доступными dataplane и конкретными Web-challenger.

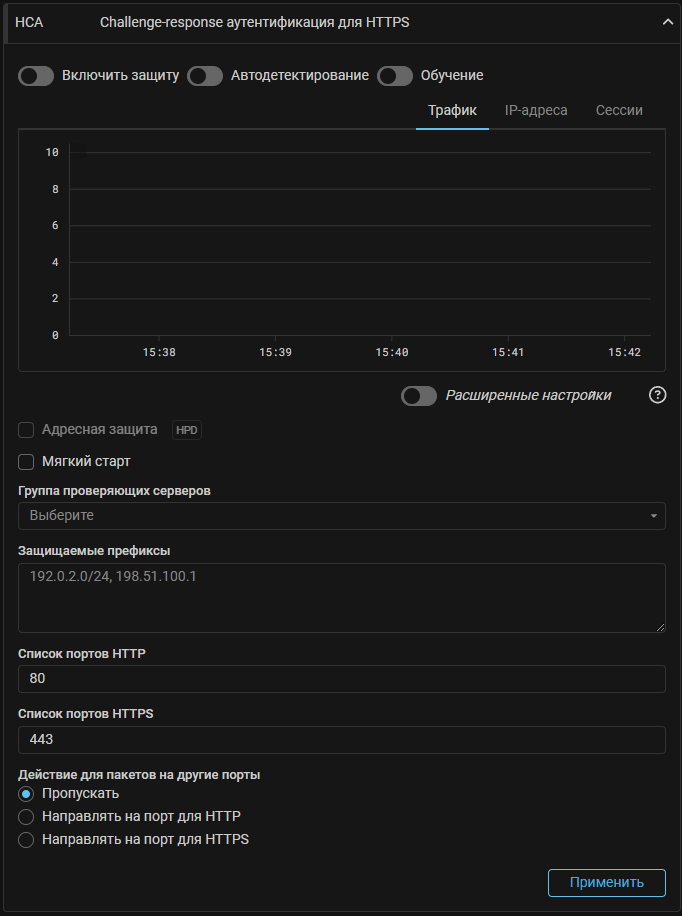

В настройках контрмеры HCA теперь указывается группа проверяющих серверов.

HCA. Добавлена поддержка HTTP-трафика.

Для сценария обработки HTTP-трафика добавлена возможность задать проверяющему серверу отдельные порты для HTTP и HTTPS трафика. Запросы на указанные номера портов будут перенаправляться контрмерой HCA на соответствующие порты Web-challenger.

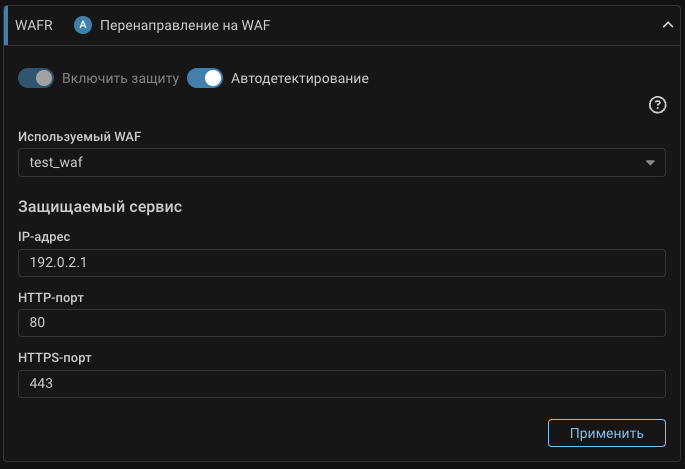

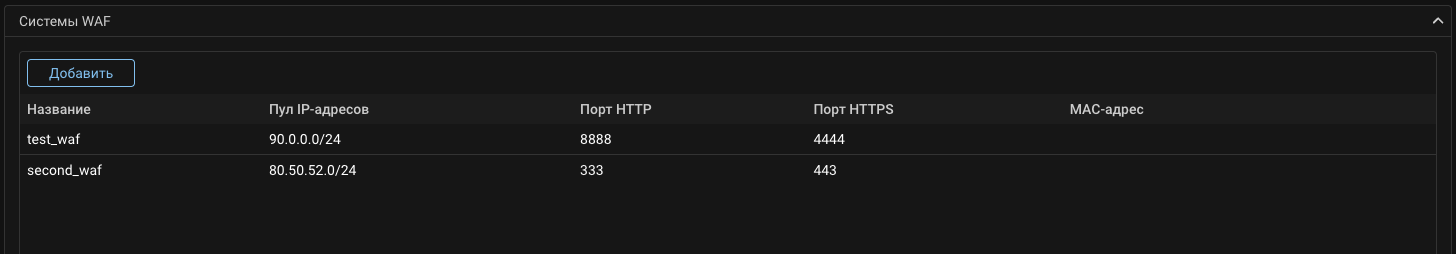

WAFR. Добавлено одновременное перенаправление HTTP и HTTPS-трафика.

Для перенаправления трафика сразу двух протоколов добавлена возможность указания отдельных портов для HTTP и HTTPS.

Трафик на указанные номера портов будут перенаправляться элементом WAFR на порты WAF указанные в настройках системы.

Detect. Добавлены пороги автодетектирования по количеству TCP-флагов для VAL и SPLI.

Добавлены пороги:

SPLI.{Syn,SynAck,Ack,Rst,RstAck,Fin}Pps.{On,Off,Diff};SPLI.AckBps.{On,Off,Diff};VAL.{Syn,SynAck,Ack,Rst,RstAck,Fin}Pps.Diff;VAL.AckBps.Diff.

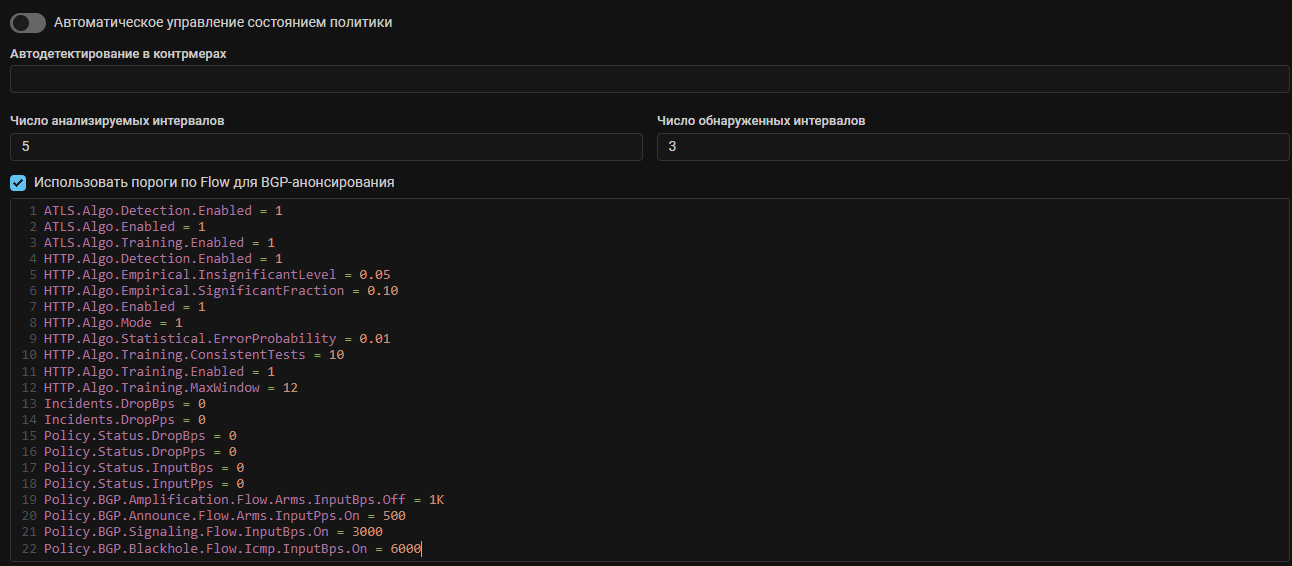

Detect. Добавлено отключение порогов автодетектирования для управления BGP-анонсированием по данным коллектора.

Теперь любые пороги, в названии которых есть .BGP.*.Flow. работают только при установленном

чекбоксе «Использовать пороги по Flow для BGP-анонсирования».

Это позволяет при необходимости отключать анонсирование по данным коллектора,

не удаляя пороги.

sFlow. Добавлен учет трафика из внутренней сети.

Теперь при формировании sFlow по входящему и сброшенному трафику учитывается трафик, поступивший из внутренней сети.

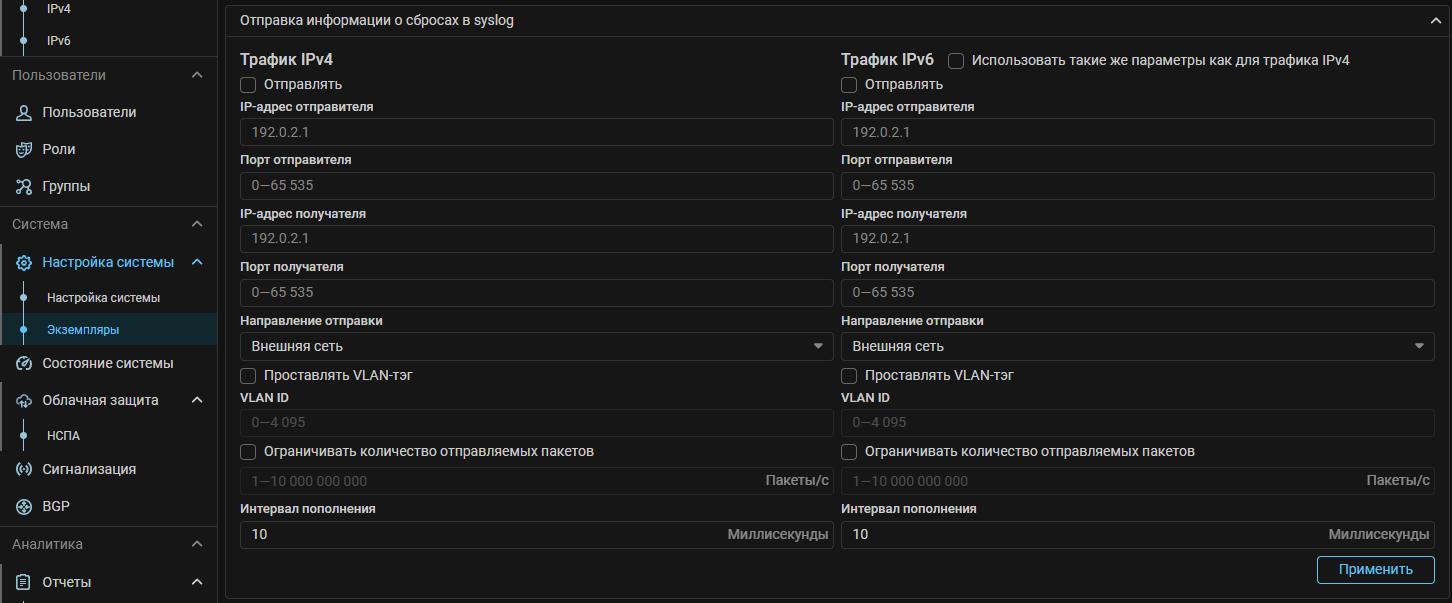

Syslog. Добавлена возможность отправки информации о сбросах в syslog.

Теперь каждый экземпляр MITIGATOR может отправлять по syslog (RFC5424) информацию о сброшенных пакетах.

Параметры отправки для каждого экземпляра задаются отдельно.

Сообщение содержит информацию о дате и времени, протоколе, IP-адресах и портах отправителя и получателя, контрмере и политике, в которых произошел сброс и прочие данные.

Формат сообщения:

<PRIORITY>VERSION TIMESTAMP HOSTNAME APP-NAME PROCID MSGID STRUCTURED-DATA PROTO SRC_IP SRC_PORT DST_IP DST_PORT ELEMENT POLICY ZONE INSTANCE PACKETS BYTESПояснения:

- PRIORITY — всегда “<14>” Facility: user-level messages, Severity: informational;

- VERSION — версия формата, всегда “1”;

- TIMESTAMP — локальное время для dataplane;

- HOSTNAME — IP-адрес источника сообщения;

- APP-NAME — всегда “mitigator”;

- PROCID — не используются, указывается “-”;

- MSGID — различаются по версии IP протокола, “4” или “6”;

- STRUCTURED-DATA — не используются, указывается “-”;

- PROTO — номер протокола;

- SRC_IP — IP-адрес отправителя;

- SRC_PORT — порт отправителя;

- DST_IP — IP-адрес получаетля;

- DST_PORT — порт получателя;

- ELEMENT — краткое название контрмеры;

- POLICY — номер политики защиты (“G” для общей защиты);

- ZONE — пакет поступил из “0” - внешней сети, “1” - внутренней сети;

- INSTANCE — ID экземпляра MITIGATOR;

- PACKETS — количество сброшенных пакетов;

- BYTES — количество сброшенных байт.

Пример:

<14>1 2023-09-27T10:49:30Z 1.1.1.1 mitigator - 4 - 6 2.2.2.2 1000 3.3.3.3 433 ACL G 0 7 1 54Core. Прекращена поддержка старого формата конфигурационного файла.

Формат data-plane.conf, существовавший до версии v20.08, больше не

поддерживается.

Большинство эксплуатантов данное изменение не затронет, тем не менее,

если используется версия v20.08 или более ранняя, следует убедиться, что

настройки заданы корректно.

Core. Переименован конфигурационный файл.

Файл data-plane.conf переименован в dataplane.conf.

Совместимость со старым названием сохранена.

Core. Изменено название контейнера обработчика пакетов.

Название контейнера data-plane в .yml файлах изменено на dataplane.

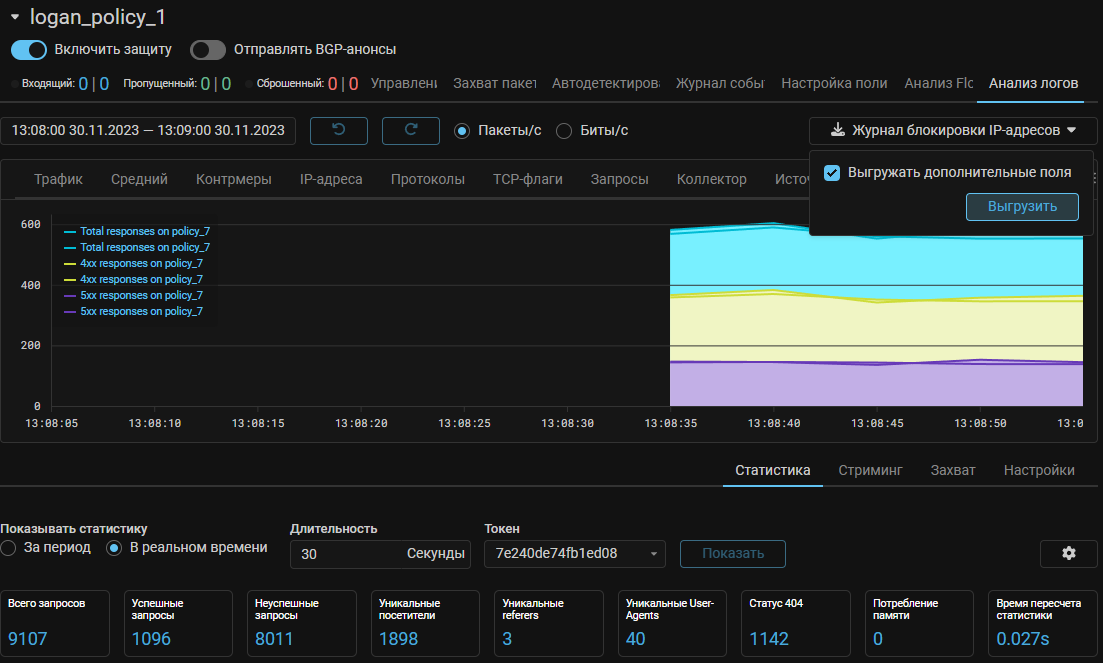

LOGAN. Добавлен журнал блокировки IP-адреса.

Теперь на вкладке «Анализ логов» можно выгрузить журнал блокировки IP-адресов с указанием причины.

LOGAN. Добавлен собственный механизм автодетектирования.

Добавлено ключевое слово detect, позволяющее задать порог, после

превышения которого активируется остальной набор правил.

Например, при указании в правилах:

detect dst.rps.on limit 100 period 10

block 600 user-agent axios|Python|fasthttpблокировка IP-адреса по значению user-agent в его запросах будет происходить, только если на защищаемый web-сервер поступит больше 100 запросов за 10 секунд.

LOGAN. Добавлена поддержка wildcard для метрик по кодам ответов.

Правила по кодам ответов web-сервера теперь принимают wildcard запись.

Например, следующее правило означает, что в журнале событий будет создана запись, если web-сервер 100 раз за 10 секунд ответил кодами 400-499:

alert dst.4xx limit 100 period 10LOGAN. Добавлена возможность задать в правилах любой код ответа.

Ранее набор метрик по кодам ответов был строго определен, теперь в правиле можно указать любой код ответа.

Пример:

block src.401 limit 100 period 10

block src.404 limit 100 period 10

block src.422 limit 100 period 10

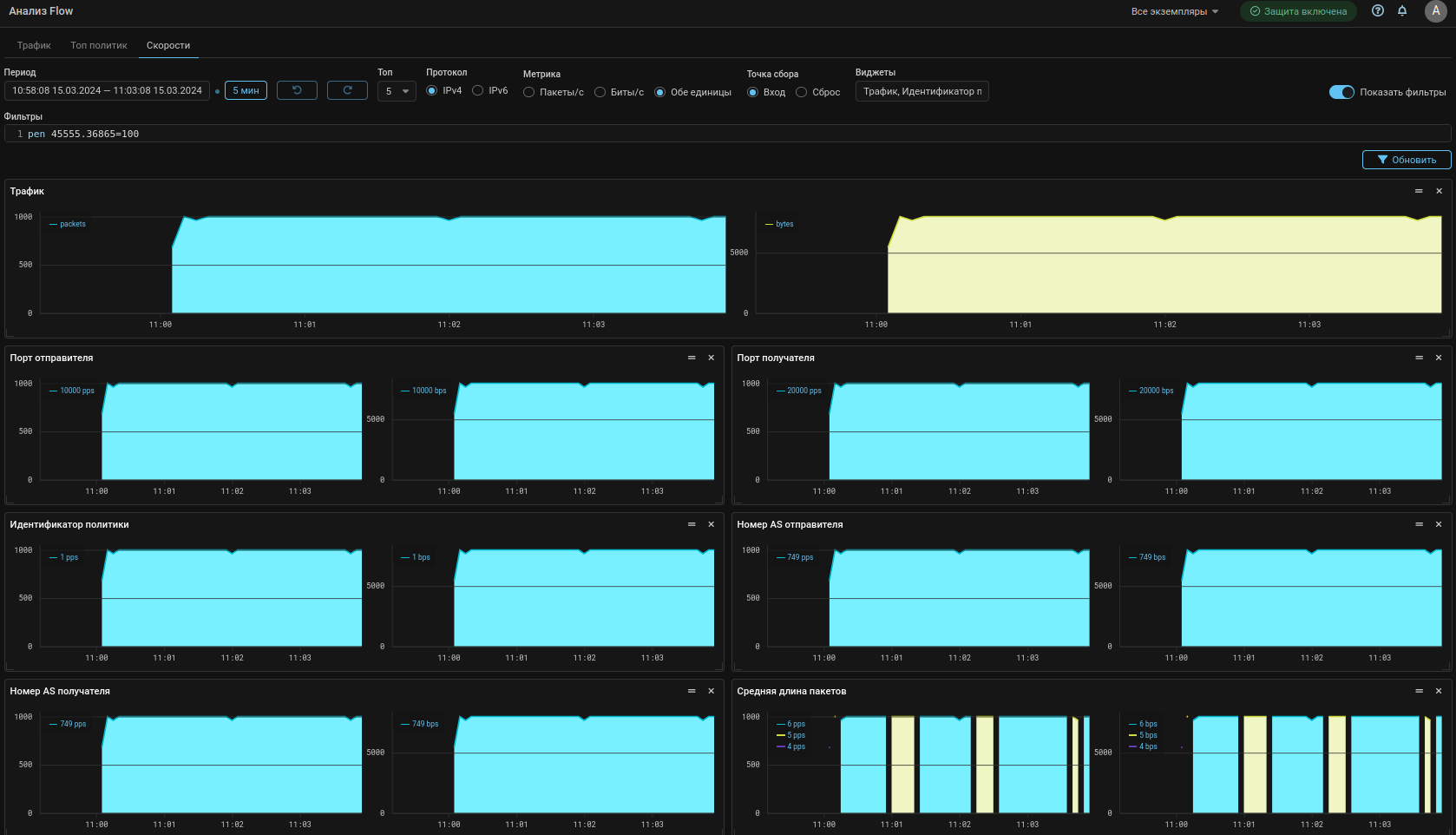

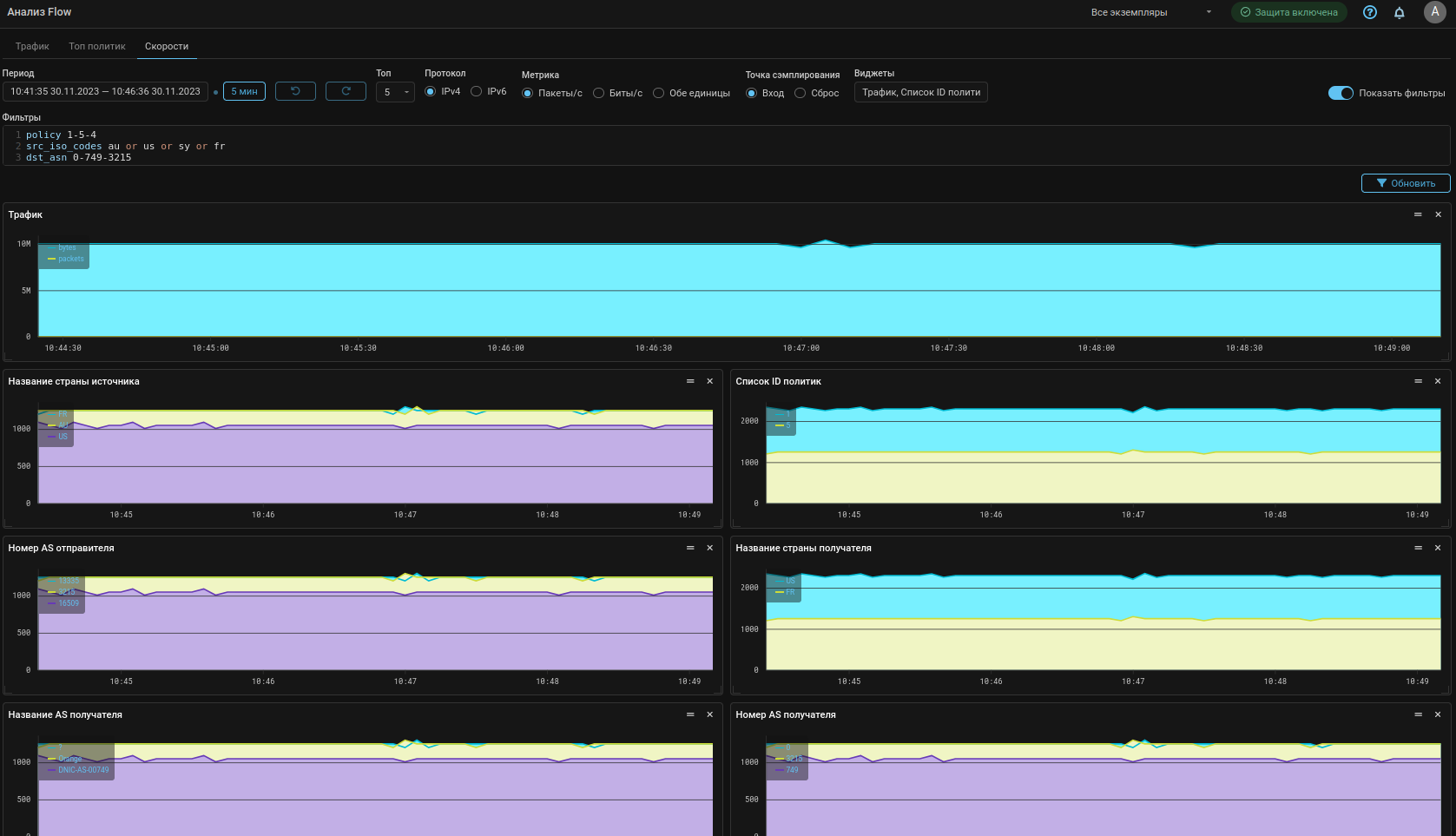

block src.499 limit 100 period 10Collector. Добавлено представление статистики с коллектора по произвольным фильтрам.

На страницу «Анализ Flow» добавлена вкладка «Скорости», на которой отображаются данные с Коллектора в виде графиков. Данные сгруппированы по категориям, графики по каждой категории отображается в отдельных виджетах, для которых настраиваются размер и расположение на странице. Отображение каждой категории задается флагом. Можно задать произвольный фильтр, в этом случае на всех графиках будут отображаться только данные, соответствующие введенному фильтру. Между строками логическое “И”. Таким образом, можно например построить график flow, поступившего c конкретного источника, или с конкретного диапазона портов.

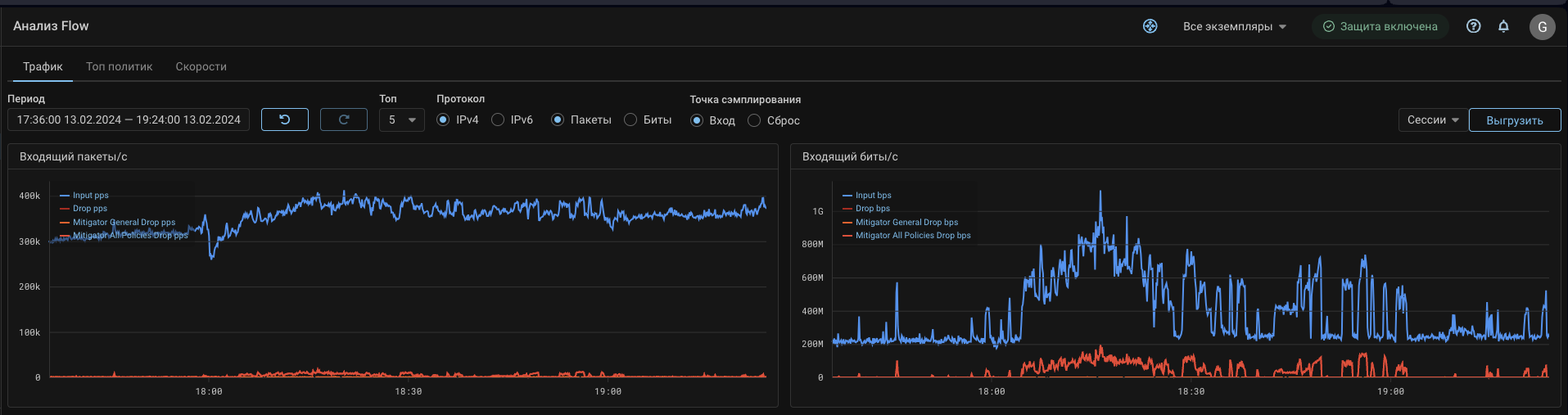

Collector. Добавлены графики сброшенного трафика по данным коллектора.

На вкладку «Коллектор» общего графика политики защиты и страницу «Анализ Flow» добавлены графики сбросов.

На графиках отображается трафик, поступивший на коллектор с пометкой “сброшенный”, например при отправке sFlow по сброшенным пакетам с MITIGATOR, или из других источников.

Графики трафика, сброшенного на MITIGATOR, и помеченного как сброшенный другими системами, отображаются разными кривыми.

Кривые сброшенного на MITIGATOR трафика содержат в названии слово “Mitigator”. Сбросы по данным flow с других источников помечаются префиксом “Other”. График “Drop” без префиксов в названии показывает суммарный сброс от всех источников.

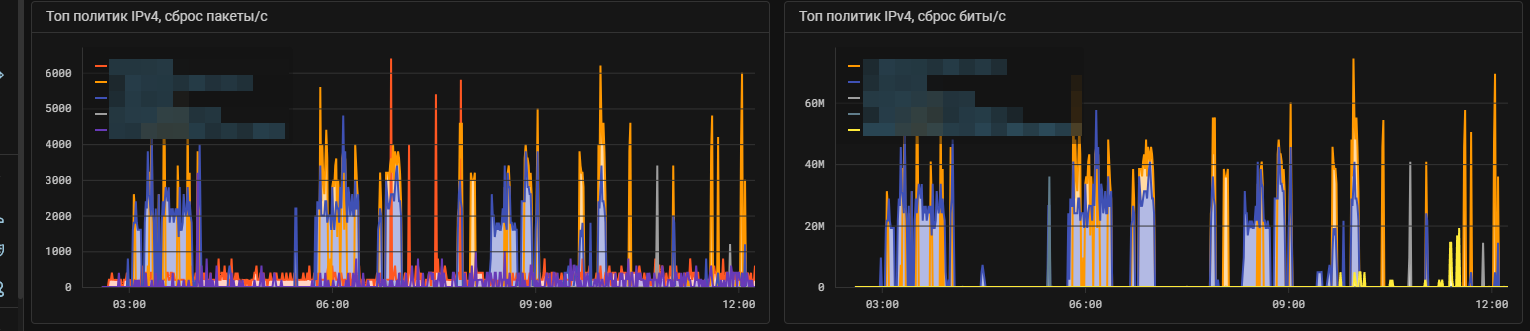

Аналогичные графики добавлены на вкладку «Топ политик». Также на графиках Топ политик IPv4 и Топ политик IPv6 отображаются графики суммарного сброса по наиболее нагруженным политикам.

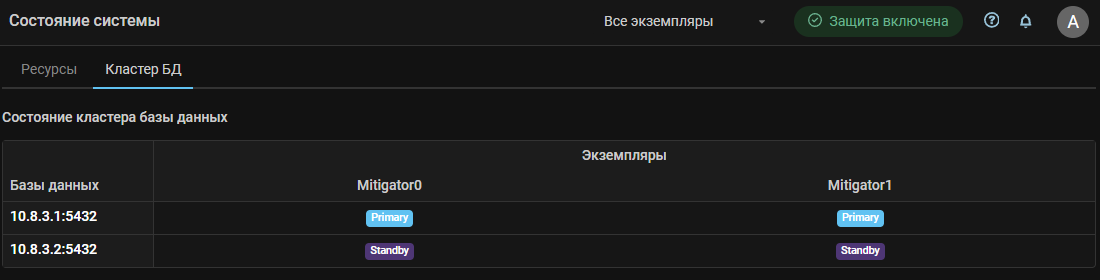

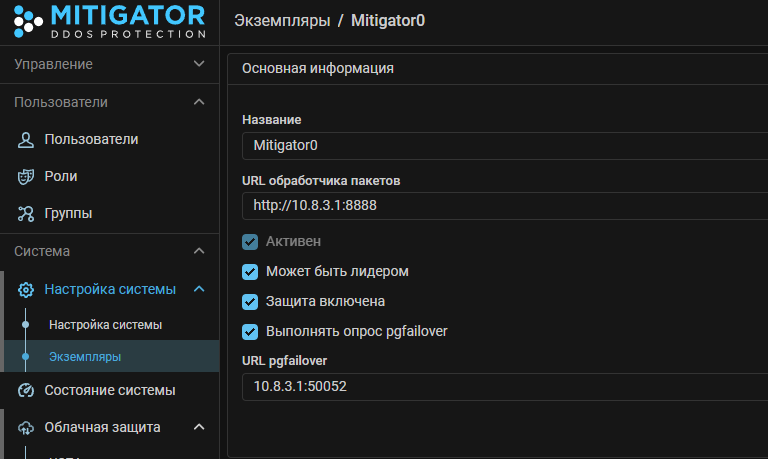

Система. Добавлен мониторинг состояния кластера БД.

На страницу Состояние системы добавлена вкладка Кластер БД, на которой отображается информация о состоянии кластера баз данных. Для каждой базы отображается ее роль для каждого экземпляра MITIGATOR с активным pgfailover.

Для работы статусов нужно разрешить опрос pgfailover в настройках экземпляра.

В журнале событий системы, в том числе при рассылке по syslog теперь фиксируются события, связанные с мониторингом БД:

| Служебный идентификатор типа события | Название типа события |

|---|---|

| pgfailover_sync | Работа кластера баз данных восстановлена |

| pgfailover_issue_detected | Обнаружена проблема в работе кластера базы данных |

| pgfailover_connect | Соединение с pgfailover установлено |

| pgfailover_disconnect | Соединение с pgfailover разорвано |

| pgfailover_switch_enable | Включен опрос pgfailover |

| pgfailover_switch_disable | Отключен опрос pgfailover |

Пользователь может настроить рассылку уведомлений о данных событиях по email, Telegram или через сервис рассылки уведомлений «Весточка».

Также при возникновении проблем с синхронизацией БД на индикаторе системных сообщений появится сообщение о рассинхронизации.

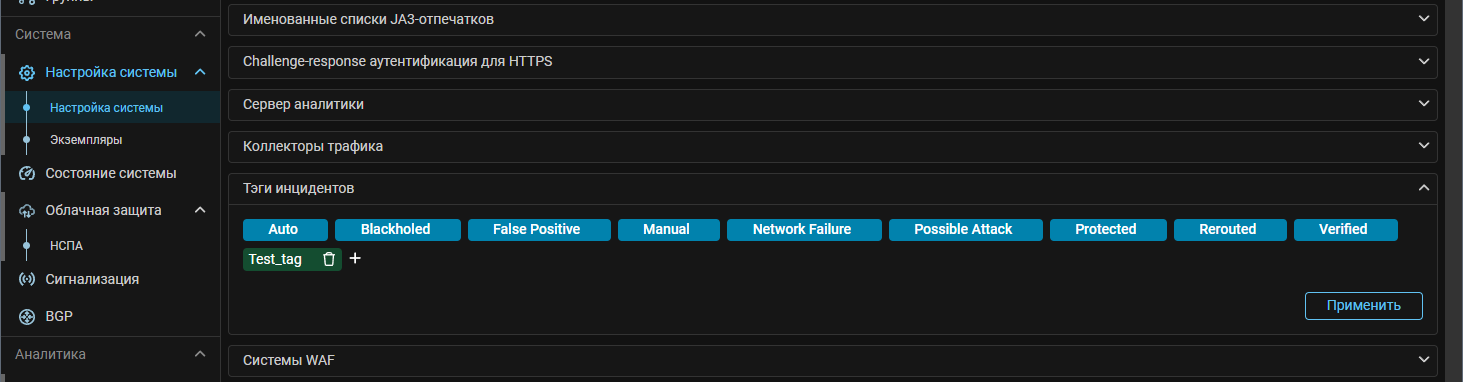

Incidents. Добавлен интерфейс управления тэгами инцидентов.

На страницу «Настройка системы» добавлена карточка «Тэги инцидентов». Панель позволяет добавить, удалить или изменить тэги, используемые для маркировки инцидентов. Инциденту могут быть присвоены только тэги из перечня.

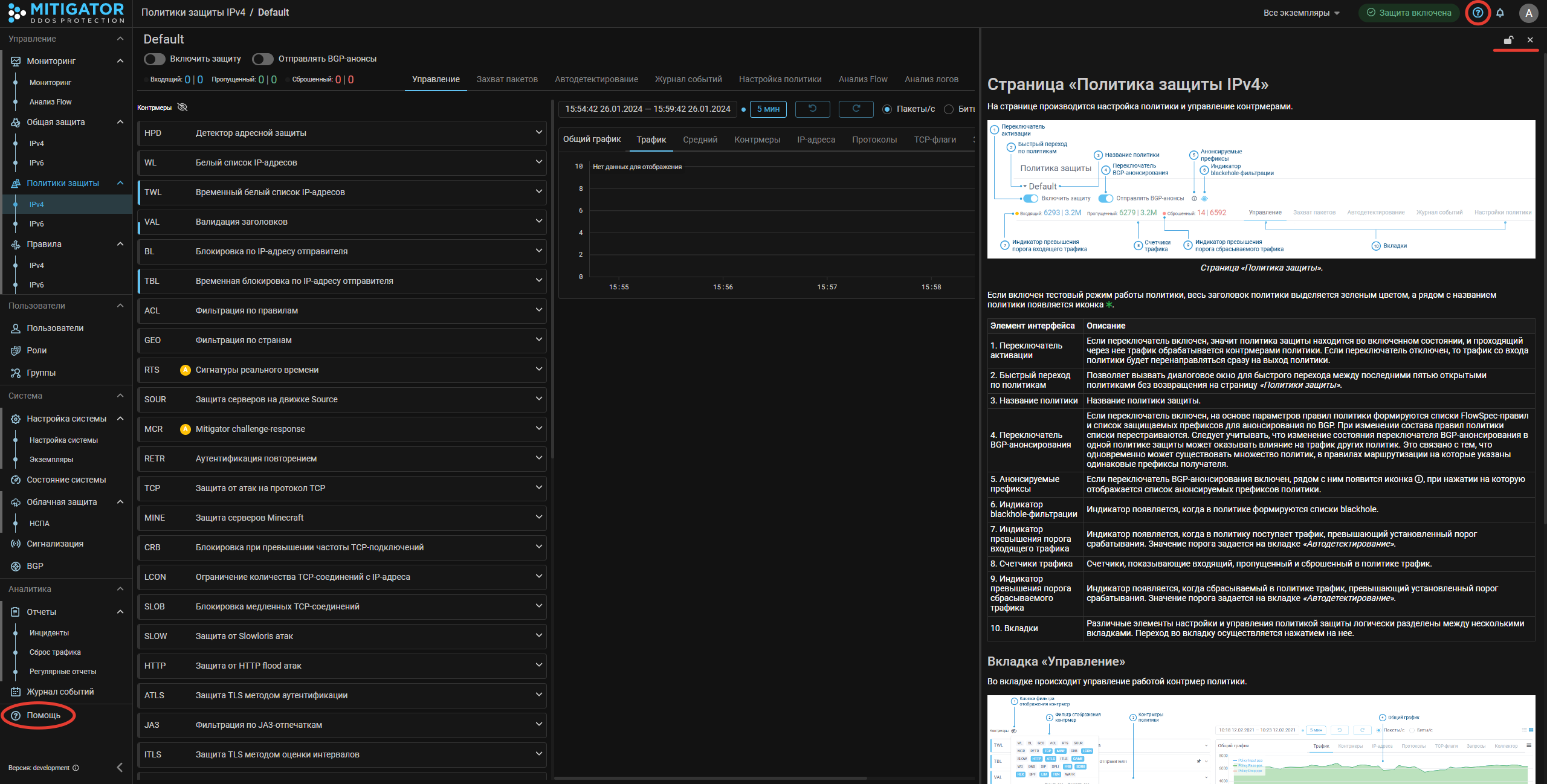

UX. Добавлена встроенная справка по разделам Web-интерфейса.

Теперь, не переходя в общую справку, можно посмотреть описание открытой в данный момент страницы или вкладки. Особенно это удобно для вкладок Анализ логов и Анализ Flow. По нажатию на вопросительный знак теперь открывается не полная справка по системе, а только описание текущей страницы. Общая справка перенесена в раздел главного меню. Размеры окна с контекстной справкой настраиваются. Окно можно жестко закрепить на странице или показывать только при наведении курсора. При переходе между разделами интерфейса содержимое окна меняется автоматически.

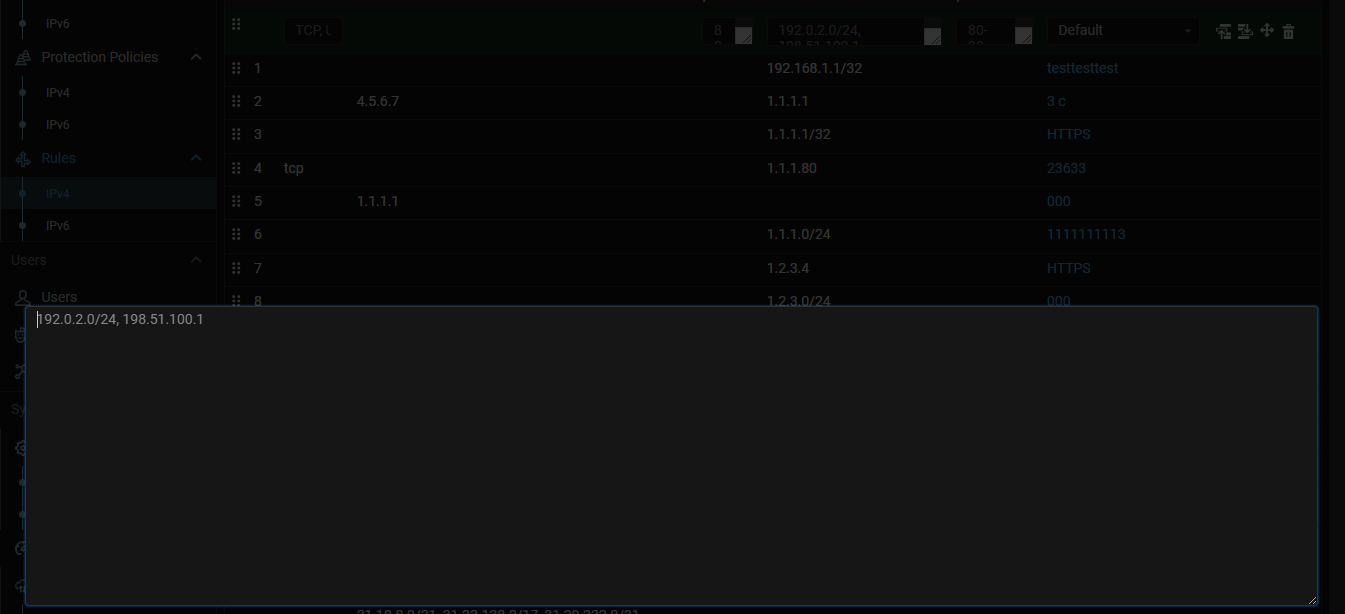

UX. Добавлено раскрытие многострочных полей.

Теперь многострочные поля, например в строке создания правила маршрутизации или

контрмере ACL, можно раскрыть комбинацией клавиш Alt+Enter для удобства ввода или

копирования значений.

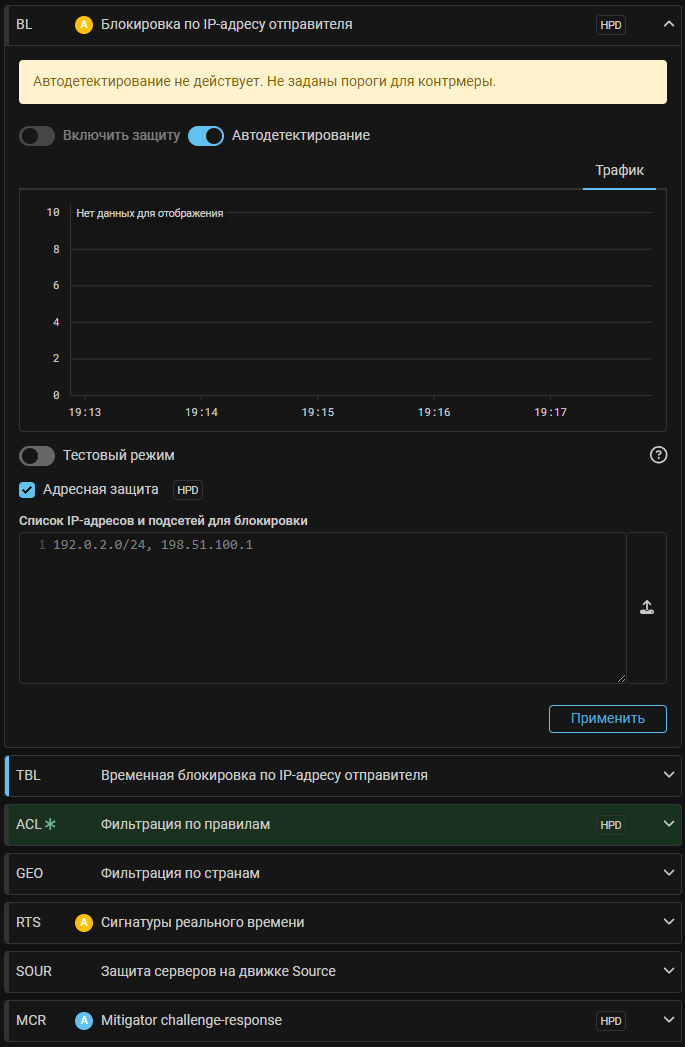

UX. Добавлена индикация ненастроенных порогов автодетектирования.

Теперь если переключить контрмеру в режим автодетектирования, но не задать ни одного порога на включение, индикатор автодетектирования будет подсвечиваться желтым цветом, а внутри карточки контрмеры появится соответствующее предупреждение.

UX. Добавлена индикация работы в режиме адресной защиты.

Теперь в шапке контрмеры отображается индикатор работы в режиме адресной защиты.

UX. Добавлены графики трафика активной синхронизации.

На страницу «Состояние системы» добавлена вкладка «Активная синхронизация». На вкладке отображаются графики трафика, возникающего между обработчиками пакетов во время работы активной синхронизации.

UX. Добавлены графики трафика, сгенерированного при отправке по syslog сообщений о сбросах.

UX. Переработана цветовая схема.

Изменены цвета отдельных элементов интерфейса.