Версия v22.02

В версии v22.02 добавлено журналирование содержимого таблиц аутентифицированных адресов,

режим работы с синхронизацией параметров ISN в MINE, рассылка изменений журнала TBL по

syslog. Изменена работа контрмер ATLS, HTTP, SIP, SOUR, DNS в тестовом режиме. Удалена

проверка количества запросов до повторной аутентификации во всех контрмерах, в которых

применялась. Расширены функциональность механизма захвата пакетов, добавлена

возможность указания отдельных L3-настроек для каждой пары VLAN, добавлена поддержка LACP

и переработано взаимодействие по протоколу BGP.

Добавлена новая контрмера PLIM. Переименована контрмера DLIM6.

Расширена функциональность контрмер ACL, ACL6, SLOB, WL, WL6, BL, BL6, RETR, RETR6, FRB.

Изменения минорной версии v22.02.5

Удалена проверка количества запросов до повторной аутентификации в контрмерах TCP, HTTP, ATLS, DNS. Повторная аутентификация для аутентифицированных клиентов больше не производится.

Изменения минорной версии v22.02.4

Deploy. Удалено указание общих L3-параметров для режима L3-router On-a-stick.

Теперь параметры интеграции в сеть нужно задавать для каждой пары VLAN.

Изменения минорной версии v22.02.3

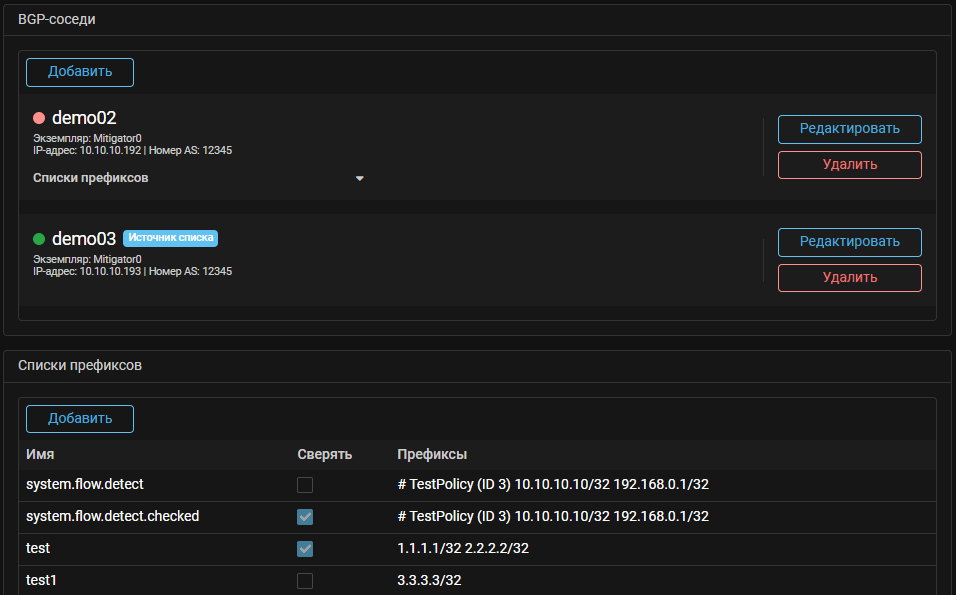

BGP. Добавлен механизм защиты от blackhole.

Во избежание blackhole, когда с MITIGATOR анонсируются префиксы до которых нет связности у нижестоящего роутера, добавлен механизм анонсирования только гарантированно доступных префиксов.

Для каждого экземпляра может быть указан BGP-сосед со свойством «Источник проверочного списка префиксов». Все префиксы, поступающие от такого соседа, будут считаться проверочными.

У префикс-листов появилось свойство сверки префиксов по проверочному списку. Если свойство задано, то содержимое списка префиксов сверяется с проверочным списком от BGP-соседа.

Например, если в проверочном списке 1.1.0.0/23, а в префикс-листе 1.1.0.0/24, то

будет анонсировано 1.1.0.0/24. Если в проверочном списке 2.2.0.0/24, а в префикс-листе

2.2.0.0/23, то с данного экземпляра MITIGATOR ничего не будет анонсироваться.

Добавились системные префикс-листы *.checked, которые автоматически наполняются

при разных условиях, и сверяются c проверочным списком.

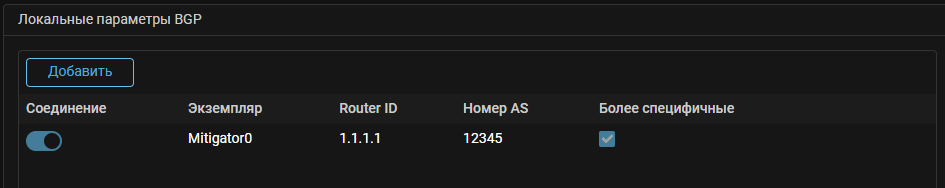

Добавлено локальное свойство экземпляра more-specific.

Признак разрешает анонсировать более специфичные префиксы, чем указано в префикс-листе.

Например, в случае если в проверочном списке 2.2.0.0/24, а в префикс-листе 2.2.0.0/23,

то с экземпляра MITIGATOR будет анонсироваться только 2.2.0.0/24.

LogAnalyzer.

Добавлена поддержка заголовка http-запроса Referer в правилах анализатора логов.

Теперь в качестве метрики правила можно указать referer и его значение в

виде регулярного выражения. Например, правило

block 600 referer bot|aaa|bbb|curlзанесет на 600 секунд в список временной блокировки IP-адрес, с которого поступил запрос, содержащий в заголовке Referer одно из следующих значений “bot”, “aaa”, “bbb” или “curl”.

Deploy. Добавлена поддержка LACP:

- В режиме On-a-stick L2/L3 MITIGATOR может быть участником LACP. Ответ на LACP-запрос отправляется в тот же порт, с которого поступил запрос, остальные пакеты сбрасываются;

- В режиме Inline L2-прозрачность все служебные пакеты пропускаются мимо обработчика;

- В режиме Inline L3-роутер все SLOW-frame пропускаются мимо обработчика, остальные пакеты сбрасываются.

Служебные пакеты LACP и MAC-резолверов не отображаются на графиках внешней и внутренней сетей.

Изменения версии v22.02

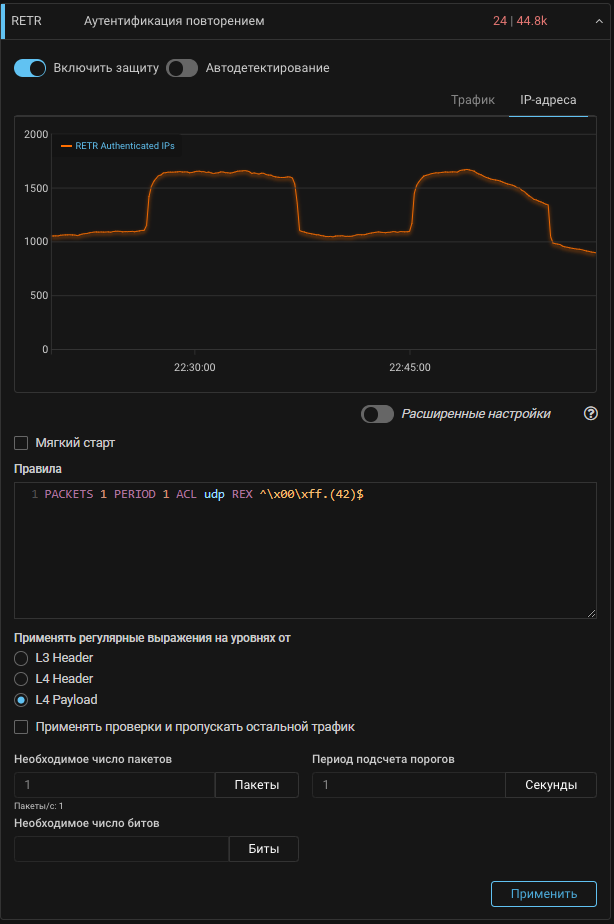

RETR. Добавлено журналирование аутентифицированных адресов.

Теперь журналируются IP-адреса, добавленные в таблицу аутентифицированных, и время добавления. Это может быть полезно для:

- отслеживания адресов пользователей сервиса для последующего анализа, в том числе чтобы иметь возможность вынести эти адреса в отдельную политику защиты или поместить их в WL;

- выявления атакующих адресов в ручном режиме, когда по времени начала атаки можно получить список IP-адресов ботов, прошедших аутентификацию, и заблокировать их.

Например, контрмера RETR настроена таким образом, чтобы добавлять в таблицу

аутентифицированных IP-адреса отправителей, от которых за одну секунду получено

более одной UDP-датаграммы с содержимым, попадающим под регулярное выражение

^\00\xff.(42)$. Трафик с неаутентифицированных адресов сбрасывается.

На графике видно, что в момент атаки в таблицу аутентифицированных добавлялись атакующие адреса. Если просмотреть журнал за время начала атак, то можно предположить, что пересекающиеся IP-адреса являются атакующими.

RETR6. Добавлено журналирование аутентифицированных адресов.

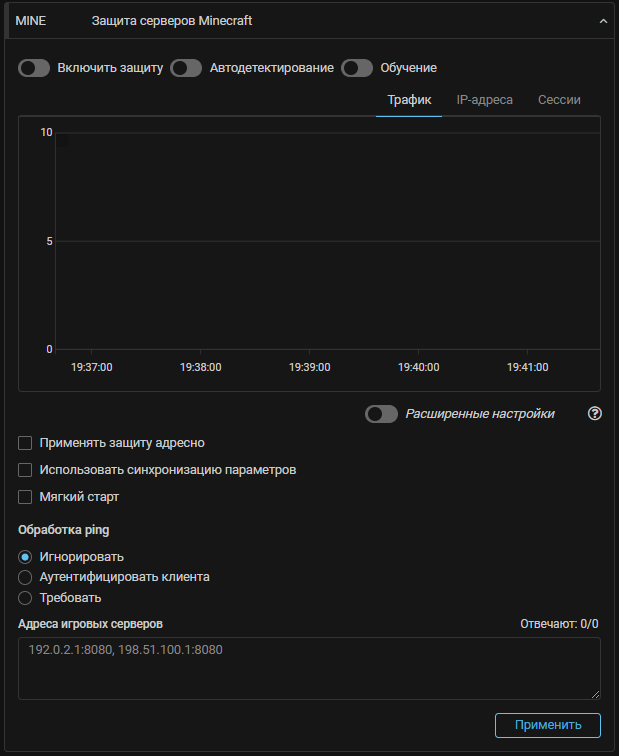

MINE. Добавлен режим работы с синхронизацией параметров ISN.

В режиме синхронизации параметров ISN на все запросы статуса защищаемого сервера всегда отвечает MITIGATOR, что позволяет защититься от атак запросами статуса сервера.

MINE. Добавлено журналирование аутентифицированных адресов.

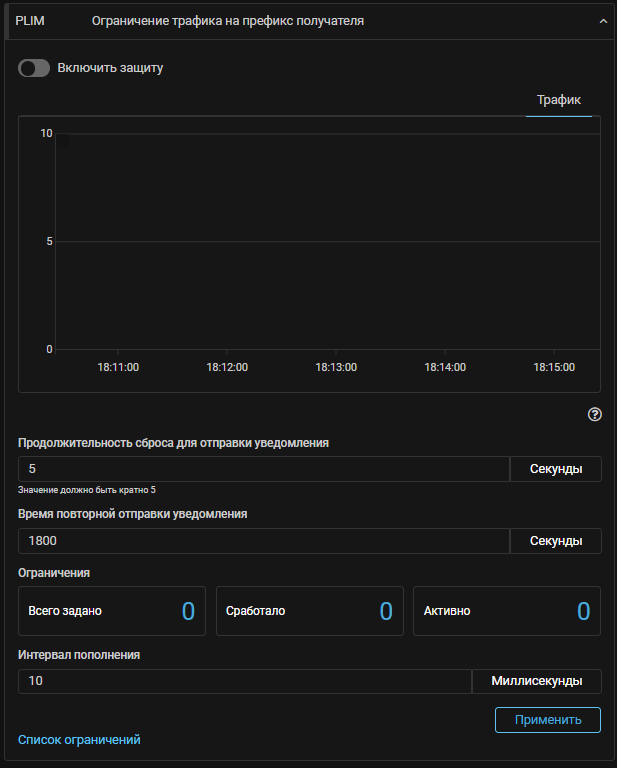

PLIM. Добавлена новая контрмера «Ограничение трафика на префикс».

В общую защиту IPv4 на выходе системы добавлена новая контрмера «Ограничение трафика на префикс». В отличие от DLIM, которая ограничивает скорость трафика на конкретный адрес получателя, контрмера PLIM позволяет задать ограничение на префикс. Ограничения могут быть заданы на скорость в пакетах в секунду или битах в секунду, а также одновременно двумя способами.

ATLS. Добавлено журналирование аутентифицированных адресов.

ATLS. Изменено поведение контрмеры в тестовом режиме политики.

В тестовом режиме работы контрмеры работают все проверки и сбор JA3-отпечатков.

TCP. Добавлено журналирование аутентифицированных адресов.

MCR. Добавлено журналирование аутентифицированных адресов.

DNS. Добавлено журналирование аутентифицированных адресов.

DNS. Изменено поведение контрмеры в тестовом режиме политики.

В тестовом режиме работы контрмеры на графиках отображаются сброс валидатора и счетчик dns-запросов.

HTTP. Добавлено журналирование аутентифицированных адресов.

HTTP. Изменено поведение контрмеры в тестовом режиме политики.

На графике отображается количество HTTP-запросов.

SIP. Добавлено журналирование аутентифицированных адресов.

SIP. Изменено поведение контрмеры в тестовом режиме политики.

В тестовом режиме работы контрмеры на графике отображается сброс лимитера по числу запросов и сброс валидатора.

SOUR. Изменено поведение контрмеры в тестовом режиме политики.

На графиках отображается сброс если пакет не соответствует протоколу или адрес получателя не находится в списке серверов.

SLOB. Добавлена возможность блокировать IP-адрес, отправляющий трафик со скоростями, меньше разрешенных.

Теперь контрмера может проверять, что средняя скорость трафика в рамках отслеживаемого соединения не опускается ниже допустимого уровня. Если скорость передачи данных мала, то соединение сбрасывается, а для IP-адреса отправителя фиксируется нарушение.

ACL. Изменено максимальное количество правил.

Теперь в контрмере можно задать до 524288 правил.

ACL. Добавлена возможность указывать номера автономных систем.

Если в качестве значения для компонентов «dst» или «src» задается номер автономной

системы в виде as64500, то контрмера будет применять IP-адреса, соответствующие

данной AS согласно загруженной в систему базе данных ASN.

ACL6. Добавлена возможность указывать номера автономных систем.

BL. Изменена логика хранения записей.

Существенно увеличено количество IP-адресов и префиксов, хранимых в контрмере политики защиты.

BL. Добавлена возможность указывать номера автономных систем.

Если в качестве значения задается номер автономной системы в виде as64500, то

контрмера будет применять IP-адреса, соответствующие данной AS согласно

загруженной в систему базе данных ASN.

BL6. Добавлена возможность указывать номера автономных систем.

WL. Изменена логика хранения записей.

Существенно увеличено количество IP-адресов и префиксов, хранимых в контрмере общей защиты и политики защиты.

WL. Добавлена возможность указывать номера автономных систем.

WL6. Добавлена возможность указывать номера автономных систем.

RETR. Добавлена возможность указывать номера автономных систем в ACL компоненте правила.

RETR6. Добавлена возможность указывать номера автономных систем в ACL компоненте правила.

FRB. Добавлена возможность указывать номера автономных систем.

DLIM6. Переименована контрмера «Ограничение трафика на IP-адрес получателя» [DLIM6] в «Ограничение трафика на префикс» [PLIM6].

PCAP. Добавлена поддержка множества правил со SKIP и TAKE в фильтре захвата по правилам фильтрации.

PCAP. Добавлена возможность указывать номера автономных систем в фильтре захвата по правилам фильтрации.

PCAP. Добавлена возможность отправки результатов захвата в Telegram.

Теперь захваченные пакеты могут быть отправлены пользователю через мессенджер Telegram как в ручном так и в автоматическом режимах.

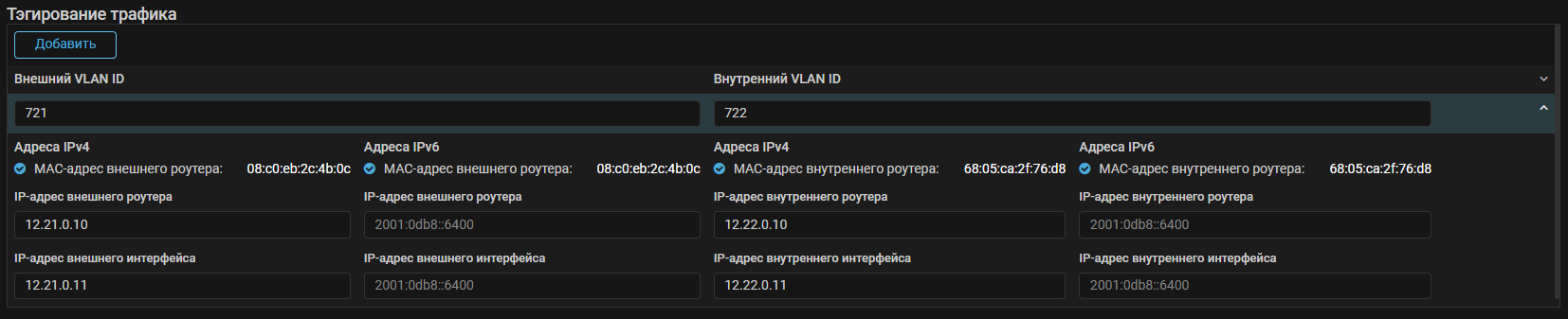

Deploy. Добавлена возможность указания отдельных L3-настроек для каждой пары VLAN в режиме L3-router On-a-stick.

Поддержана схема интеграции в сеть, при которой в режиме L3-router On-a-stick трафик доставляется через множество пар VLAN с независимой адресацией.

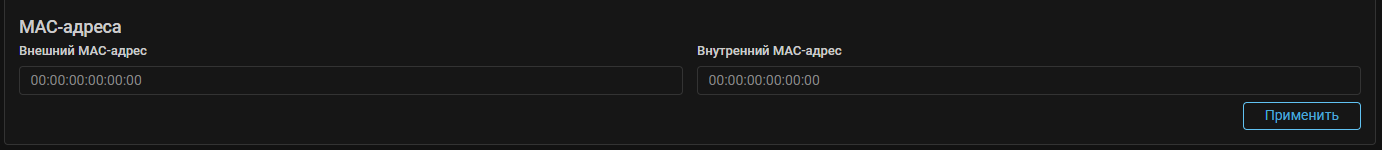

Deploy. Добавлена возможность ручного указания MAC-адресов при настройке интеграции в сеть в режиме L3-router.

Notifications. Добавлена возможность отправки журнала изменений списка временно заблокированных IP-адресов по syslog.

Теперь журнал изменений списка IP-адресов, заблокированных контрмерой «Временная блокировка по IP-адресу отправителя», может рассылаться через syslog. Если отправка включена и произошло изменение журнала, список добавленных и удаленных IP-адресов будет разослан через все активные рассылки карточки «Рассылка сообщений через syslog».

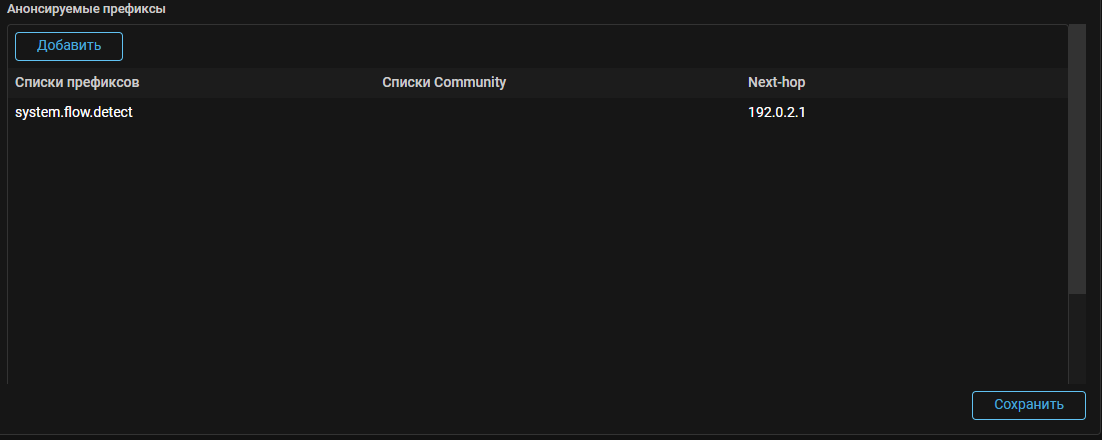

BGP. Добавлена возможность указания индивидуального next-hop для каждого списка префиксов в политике анонса.

BGP. Механизм взаимодействия по BGP реорганизован.

Теперь для взаимодействия по протоколу BGP будет использоваться отдельная подсистема на базе GoBGP-демона. Мониторинг состояния и поиск неисправностей теперь доступны через CLI GoBGP.

API. Добавлена возможность задавать произвольные мета-данные в формате json к сущностям «Экземпляр», «Политика защиты» и «Группа».

С помощью REST API стало возможным задавать для сущностей в поле meta дополнительную

информацию в формате JSON с произвольным набором пар ключ:значение. Подробное описание

в документации по REST API.