Версия v22.06

В версии v22.06 добавлен тестовый режим работы отдельных контрмер, автоматическое

формирование blackhole, новые отслеживаемые метрики в анализаторе логов.

Расширена функциональность контрмер TBL, TBL6, ATLS, TCP, DNS, GEO, GEO6, BPF.

Изменения версии v22.06.4

PCAP. Добавлена возможность указания нескольких email получателей для отправки результатов захвата пакетов.

Изменения версии v22.06.2

BGP. Добавлено отслеживание резолвинга внешнего и внутреннего роутеров в режиме L3-router.

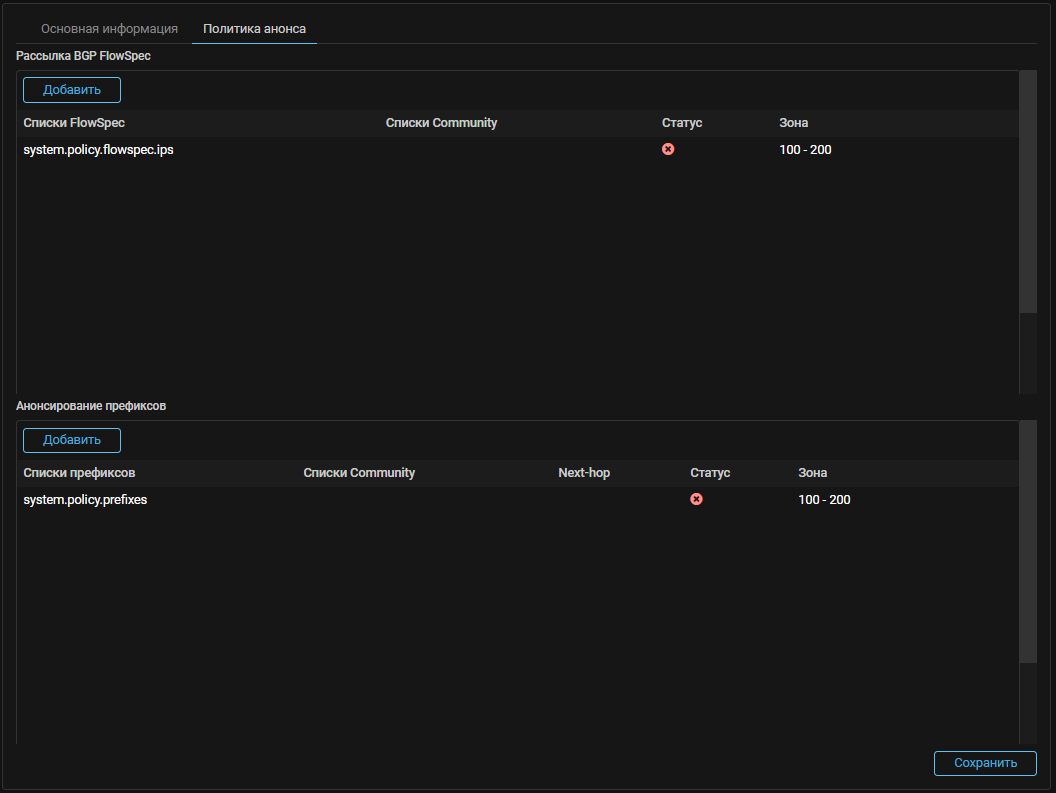

Если для экземпляра MITIGATOR установлен способ подключения «L3-роутер» на сетевом уровне интеграции в сеть, то для работы анонсирования каждому списку может быть присвоена обслуживаемая зона – пара VLAN ID. MITIGATOR будет анонсировать списки BGP-соседу только если внешний и внутренний роутеры данной зоны отвечают на ARP-запросы. На физическом уровне поддерживаются оба режима: Inline и On a stick.

LogAnalyzer. Добавлена метрика по 400 коду обработки запроса.

Метрика src.400 позволяет отслеживать количество ответов с кодом 400 на один

src IP-адрес. Например, правило block 100 src.400 limit 10 period 60 занесет

на 100 секунд в список временной блокировки IP-адрес, которому защищаемый сервер

ответил ошибкой 400 более 10 раз.

UX. Добавлена индикация добавления префиксов политики в blackhole-списки.

Изменения версии v22.06.1

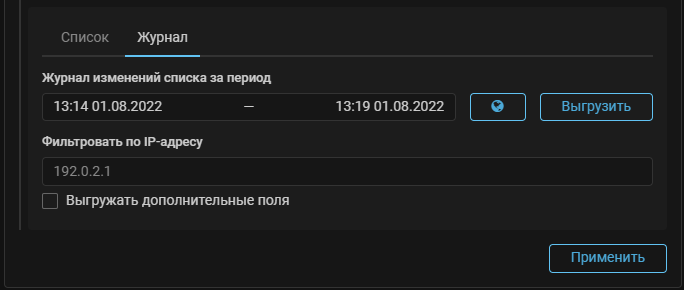

TBL. Добавлена проверка вхождения IP-адреса в журнал заблокированных.

Теперь в CSV файл могут выгружаться только записи журнала с указанным значением IP-адреса. При отсутствии на заданном временном интервале подходящих записей появится всплывающее сообщение о том, что журнал пуст.

TBL6. Добавлена проверка вхождения IP-адреса в журнал заблокированных.

LogAnalyzer. Добавлен механизм предотвращения блокировки поисковых ботов.

Так как поисковые боты могут выполнять большое количество запросов, они могут быть

расценены системой как атакующие и заблокированы, что приведет к выпаданию защищаемого

ресурса из поисковой выдачи. Поэтому добавлена команда allowed-crawlers, позволяющая

перечислить домены поисковых систем, боты которых не должны подвергаться блокировке,

а у правила может быть указано свойство dnscheck.

Теперь правило может блокировать IP-адрес, только если он не принадлежит

разрешенному домену. Например правило

allowed-crawlers example.com

block 300 src.404 limit 5 period 1 dnscheckотправит на 300 секунд во временную блокировку IP-адреса, которым защищаемый сервер направил больше 5 ответов с кодом 404 за 1 секунду, если эти IP-адреса не принадлежат домену example.com.

Изменения версии v22.06

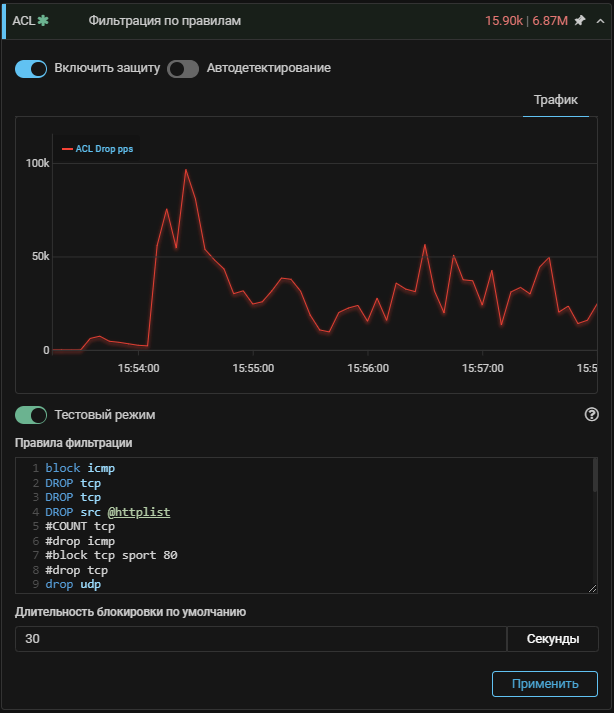

TestMode. Добавлен тестовый режим для контрмер.

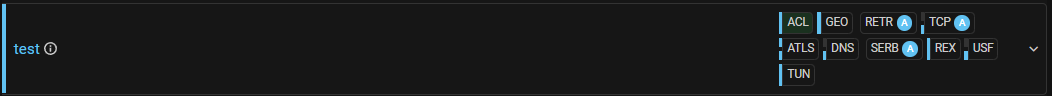

Теперь в тестовом режиме могут работать как политики защиты целиком, так и отдельные контрмеры политики и общей защиты. В контрмерах появился индивидуальный переключатель тестового режима. При его активации контрмера строит графики сброшенного трафика, но в реальности не сбрасывает его, а пропускает на выход политики или системы, в зависимости от расположения контрмеры.

Заголовок контрмеры, работающей в тестовом режиме заливается зеленым цветом и помечается иконкой . Заливка также присутствует у контрмеры на странице списка политик.

Также добавлены графики тестового режима. Если контрмеры в тестовом режиме производят сброс, это отображается на общем графике политики и общей защиты. В метрику тестовых графиков попадают сброшенные пакеты из всех контрмер в тестовом режиме и трафик сброса при включении тестового режима в политике защиты.

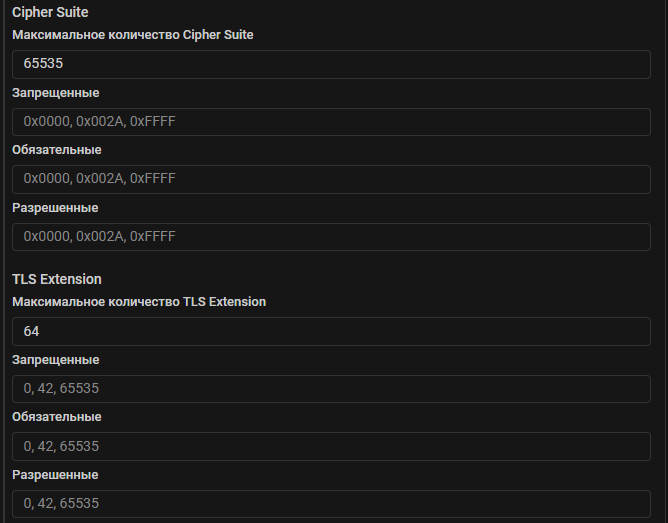

ATLS. Изменена логика фильтрации по значениям Cipher Suite и TLS Extension.

Теперь фильтры по значениям Cipher Suite и TLS Extension могут быть заданы более гибко. Доступно три фильтра:

- Запрещенные — TLS-сообщение Client Hello будет сброшено, если содержит хотя бы одно из перечисленных значений, иначе будет пропущено на дальнейшие проверки;

- Обязательные — TLS-сообщение Client Hello будет пропущено на дальнейшие проверки контрмеры в том случае, если содержит все перечисленные значения, иначе будет сброшено;

- Разрешенные — TLS-сообщение Client Hello будет сброшено, если не содержит хотя бы одного из перечисленных значений, иначе будет пропущено на дальнейшие проверки.

Фильтры могут применяться по отдельности или совместно.

ATLS. Добавлена возможность отключить формирование автоматически собранных списков при сборе обучающей выборки.

TCP. Добавлена проверка на наличие порогов при включении адресной защиты.

Теперь адресная защита не может быть включена, если не задан хотя бы один порог.

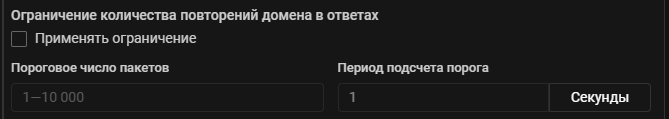

DNS. Добавлен лимитер DNS-ответов на одно доменное имя.

Механизм ограничивает количество DNS-ответов с одним доменным именем за заданный временной период. В момент, когда механизм контрмеры обнаруживает превышение порога, все DNS-ответы с этим доменным именем начинают сбрасываться.

DNS. Добавлен новый критерий валидации.

В механизм валидации добавлен новый опциональный критерий, по которому могут сбрасываться DNS-ответы без флага RD в заголовке.

DNS. Добавлена поддержка wildcard для белого списка и списка разрешенных.

Критерий соответствия доменного имени правилу из списка зависит от формата записи

доменного имени:

Если правило начинается с ., то доменное имя должно являться поддоменом.

Например, если записать .example.com, то правилу будут соответствовать

x.example.com и a.x.example.com.

Если правило начинается с *., то доменное имя должно являться поддоменом

конкретного уровня. Например, если записать *.example.com, то правилу будет

соответствовать x.example.com, но не будет соответствовать a.x.example.com.

При полной записи доменного имени оно должно совпадать.

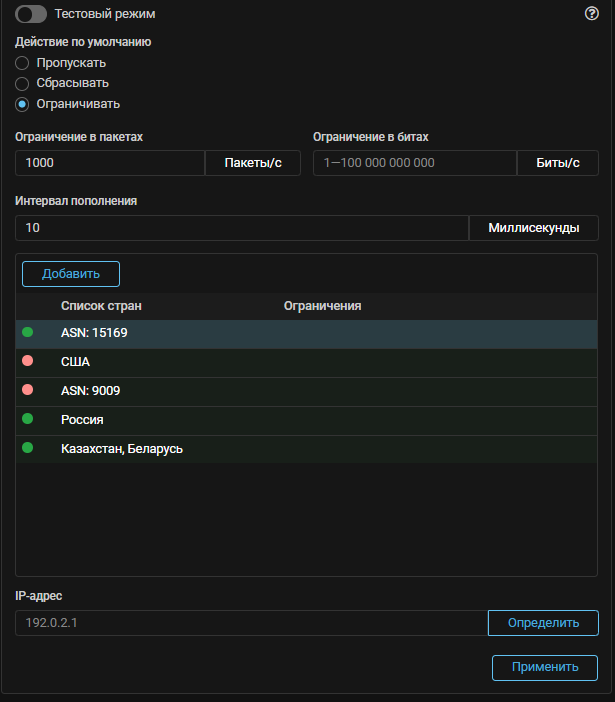

GEO. Добавлена возможность указания автономной системы.

Теперь в контрмере можно указать номер автономной системы, трафик который нужно сбрасывать, пропускать или ограничивать.

Правила будут применяться в том порядке, в котором они расположены в таблице. Положение каждого правила может быть изменено удержанием иконки в строке правила и перетаскиванием.

GEO. Добавлена проверка принадлежности адреса стране.

Теперь в контрмере GEO можно проверить, к какой стране относится IP-адрес. Проверка осуществляется по загруженным в систему базам GeoIP.

GEO6. Добавлена фильтрация по номеру автономной системы.

GEO6. Добавлена проверка принадлежности адреса стране.

BPF. Добавлен режим работы с синхронизацией параметров ISN.

Теперь программы BPF могут использовать механизм синхронизации параметров сессии.

LogAnalyzer. Добавлена метрика уникальных User-Agent в запросах отправителя.

Метрика src.uniq.ua позволяет отслеживать количество уникальных значений User-Agent

в запросах отправителя. Например, правило block 200 src.uniq.ua limit 5 period 10

занесет IP-адрес в список временной блокировки на 200 секунд в случае превышения им

порога в 5 уникальных значений User-Agent, поступивших за 10 секунд.

LogAnalyzer. Добавлена метрика уникальных URI в запросах отправителя.

Метрика src.uniq.uri позволяет отслеживать количество уникальных URI в запросах

отправителя. Например, правило block 300 src.uniq.uri limit 100 period 10

занесет IP-адрес в список временной блокировки на 300 секунд в случае превышения им

порога в 100 уникальных URI в запросах, поступивших за 10 секунд.

LogAnalyzer. Добавлена метрика одинаковых URI в запросах отправителя.

Метрика src.uri.rps позволяет отслеживать количество одинаковых URI в запросах

отправителя. Например, правило block 100 src.uri.rps limit 20 period 3

занесет IP-адрес в список временной блокировки на 100 секунд, в случае если он пришлет

более 20 запросов с одним и тем же URI за 3 секунды.

LogAnalyzer. Добавлен механизм добавления IP-адреса отправителя в TWL при запросе конкретного URI.

При доступе пользователя к закрытой части ресурса можно предположить, что этот пользователь

является легитимным. Также, если клиентское приложение при старте запрашивает определенный URI,

а атакующие нет, можно добавлять отправителей в TWL по этому критерию.

Например, правило bypass 60 request api/rule/policy занесет на 60 секунд во временный

белый список IP-адрес, который запросил URI с содержимым “api/rule/policy”.

При этом IP-адрес будет удален из TWL только при отсутствии с него трафика в течение

заданного в настройках TWL времени.

LogAnalyzer. Добавлен механизм добавления IP-адреса в собственный белый список.

Если нужно исключить попадание IP-адреса в блокировку из-за срабатываний анализатора, но не исключать проверку контрмерами, можно поместить его во внутренний белый список анализатора логов.

Например, правило whitelist 3000 /api/some/magic/uri установит запрет на блокировку

IP-адреса, запросившего URI “/api/some/magic/uri” в течение 3000 секунд. Если время

не задано, то задается время по умолчанию — 300 секунд.

LogAnalyzer. Добавлено указание на политику защиты в событии ALERT.

Теперь запись о получении уведомления от анализатора логов в журнале событий содержит указание на политику защиты, в которой произошло событие.

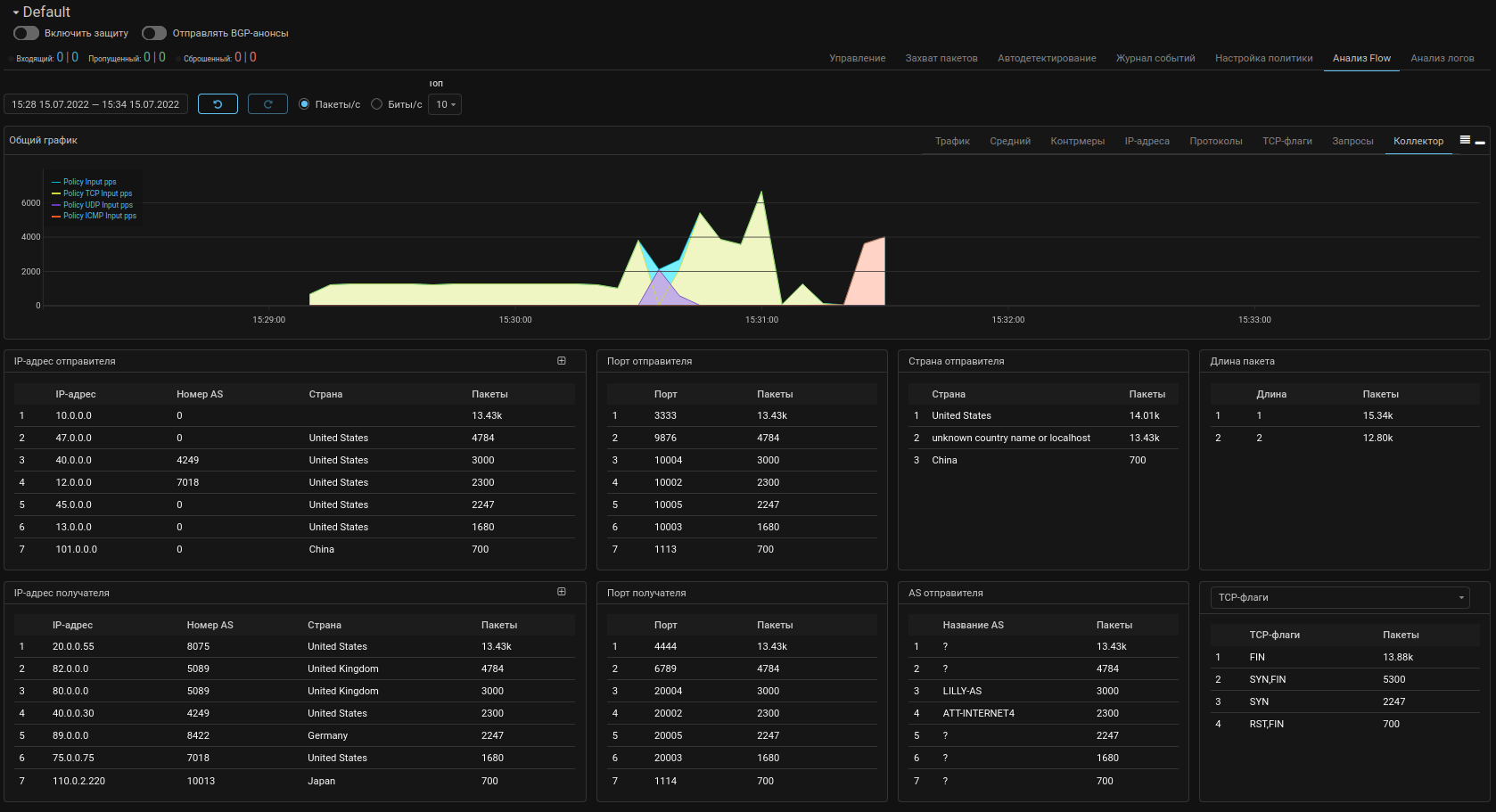

Policy. Добавлена вкладка статистики с коллектора.

В политику защиты добавлен вывод статистики с анализатора flow с информацией по топам значений различных метрик за временной интервал.

Collector. Изменен способ задания настроек коллектора.

Теперь все настройки коллектора задаются через Web-интерфейс MITIGATOR в карточке «Коллекторы трафика» на странице «Настройки системы».

Collector. Добавлено перенаправление flow с сохранением IP-адреса источника.

Теперь коллектор может пересылать flow, полученный от источника, на другие коллекторы с сохранением IP-адреса источника.

BGP. Добавлена проверка доступности MAC-адресов маршрутизаторов при включении BGP-анонсирования.

Теперь при наличии проблем с разрешением MAC-адресов маршрутизаторов в режиме интеграции в сеть «L3-router» ручное включение BGP-анонсирования в политике защиты невозможно.

BGP. Добавлена функциональность формирования blackhole.

Добавлены системные списки префиксов system.policy.blackhole.*, которые могут наполняться

по данным коллектора или на основе правил маршрутизации.

system.policy.blackhole.prefixes— наполняется префиксами получателя из правил маршрутизации, ведущих на политику защиты;system.policy.blackhole.ips— наполняется IP-адресами, полученными от коллектора, скорость поступления трафика на которые превышает установленный порог;system.policy.flowspec.blackhole.rules— в список подставляется полный набор параметров из правил маршрутизации, ведущих на эту политику, для направления в blackhole;system.policy.flowspec.blackhole.rules.ips— в список подставляются значения IP-адресов, полученных от коллектора, скорости поступления трафика на которые превышают установленные пороги для blackhole;

Списки FlowSpec-правил для blackhole system.policy.flowspec.blackhole.rules,

system.policy.flowspec.blackhole.rules.ips содержат в себе шаблон с действием

drop $prefixes или drop $rules.

Активация процесса наполнения списков управляется механизмом автодетектирования.

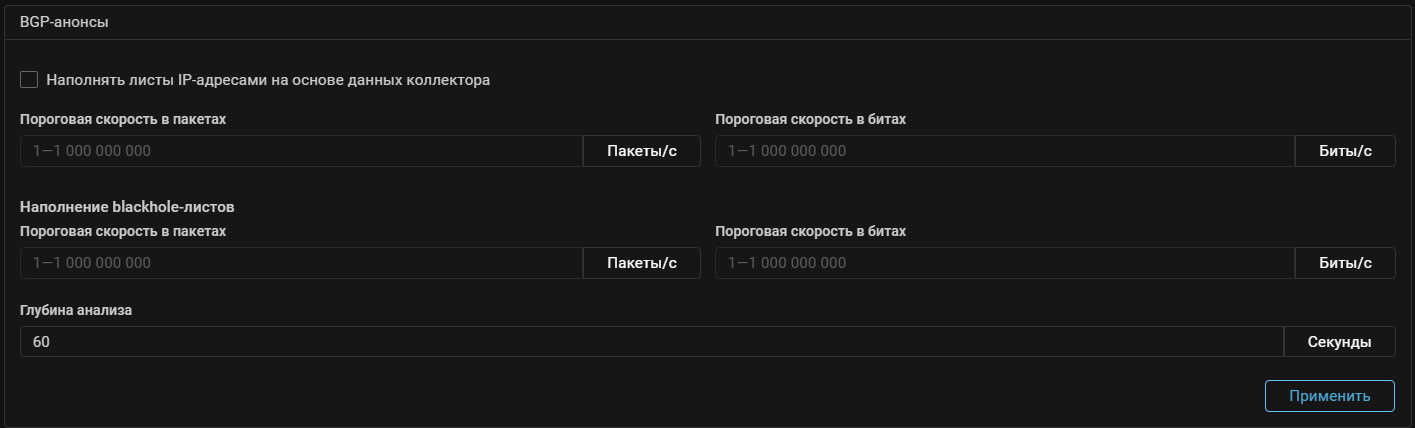

Пороги скорости в пакетах или битах для добавления IP-адресов в список system.policy.blackhole.ips

задаются на странице «Политика защиты» на вкладке «BGP-анонсы».

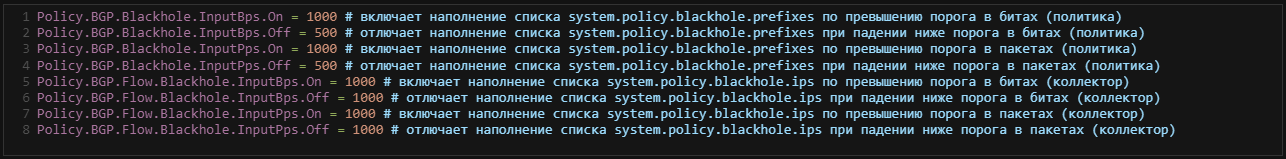

Detect. Добавлены новые пороги для активации blackhole.

Пороги Policy.BGP.Blackhole.Input{Bps, Pps}.{On, Off} управляют формированием системного

списка system.policy.blackhole.prefixes.

Пороги Policy.BGP.Flow.Blackhole.Input{Bps, Pps}.{On, Off} управляют формированием системного

списка system.policy.blackhole.ips.

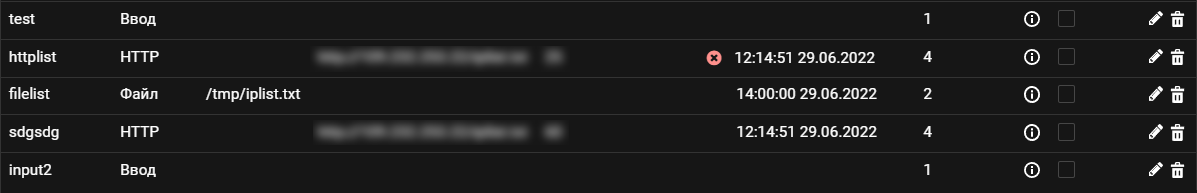

IPList. Добавлено отображение статуса доступности http-источника именованного списка.

Событие недоступности источника заносится в журнал событий.

PCAP. Добавлено перечисление контрмер, работавших в тестовом режиме в момент захвата трафика.

PCAP. Добавлено указание имени и номера порта, с которого поступил захваченный пакет.

PCAP. Добавлено указание правила маршрутизации на политику, в которой захвачен PCAP.

UX. Изменено название графика сбросов по черному списку в контрмере ATLS.

График сбросов из-за соответствия TLS-отпечатков внесенным в черный список

Blacklisted fingerprints переименован в Fingerprint forbidden.

UX. Добавлен график сбросов по списку разрешенных в контрмере ATLS.

Новый график Fingerprint not allowed показывает сбросы из-за несоответствия

TLS-отпечатков внесенным в список разрешенных.

UX. Добавлен график сброса по списку разрешенных доменных зон в контрмере DNS.

Если доменное имя отсутствует в списке разрешенных доменных зон, то трафик

сбрасывается. Сброшенный по данному критерию трафик отображается на графике

DNS Allowlist Drop.