Версия v23.06

В версии v23.06 добавлены новые контрмеры HCA и LACL, переработана контрмера RTS,

добавлены регулярные отчеты и журналирование параметров автодетектирования.

Расширена функциональность анализатора логов, контрмер TBL, TBL6, ACL, ACL6, TCP,

MINE, ATLS, DTLS, DNS, REX, REX6, ACLI и именованных списков.

Обновление до версии v23.06 следует выполнять согласно специальной инструкции.

Изменения версии v23.06.8

Core. Добавлен параметр для указания скорости портов.

В data-plane.conf добавлен параметр

port_link_speed для указания скорости портов.

При указании этого параметра отключается автоcоглаcование и порты поднимаются

на указанной скорости, если могут.

Скорость конкретного порта можно указать параметром link_speed в секции этого

порта.

Изменения версии v23.06.2

Reports. В отчет по инцидентам добавлена информация по графикам и правилам маршрутизации.

В экспортируемые отчеты по инцидентам добавлены графики трафика и правила маршрутизации на политику в момент начала инцидента.

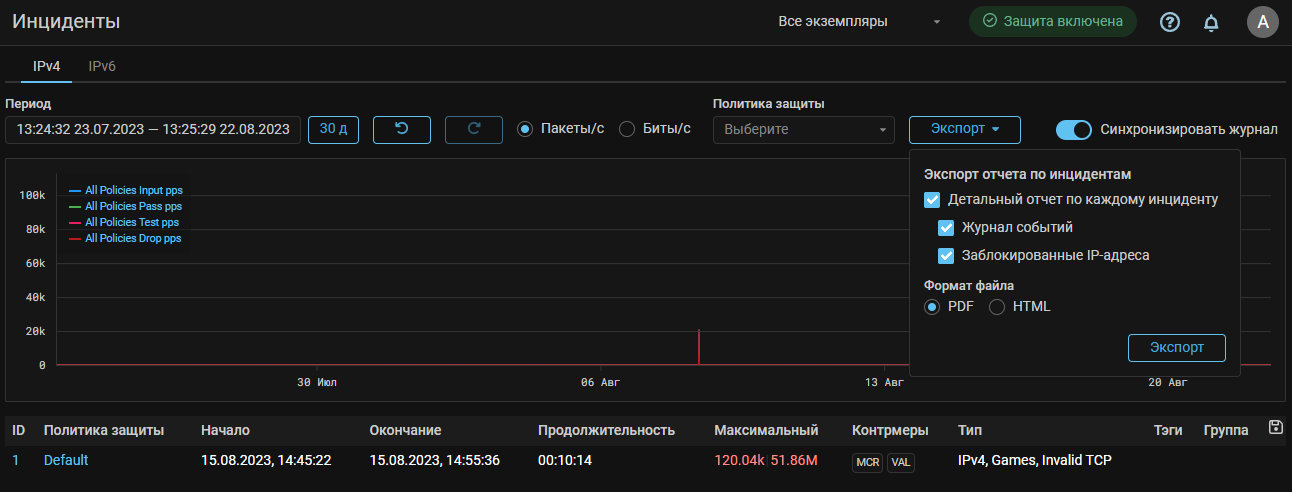

Reports. Добавлен экспорт расширенного отчета по конкретному инциденту.

В отчет по инцидентам теперь можно добавить расширенную информацию по отдельным инцидентам.

Изменения версии v23.06

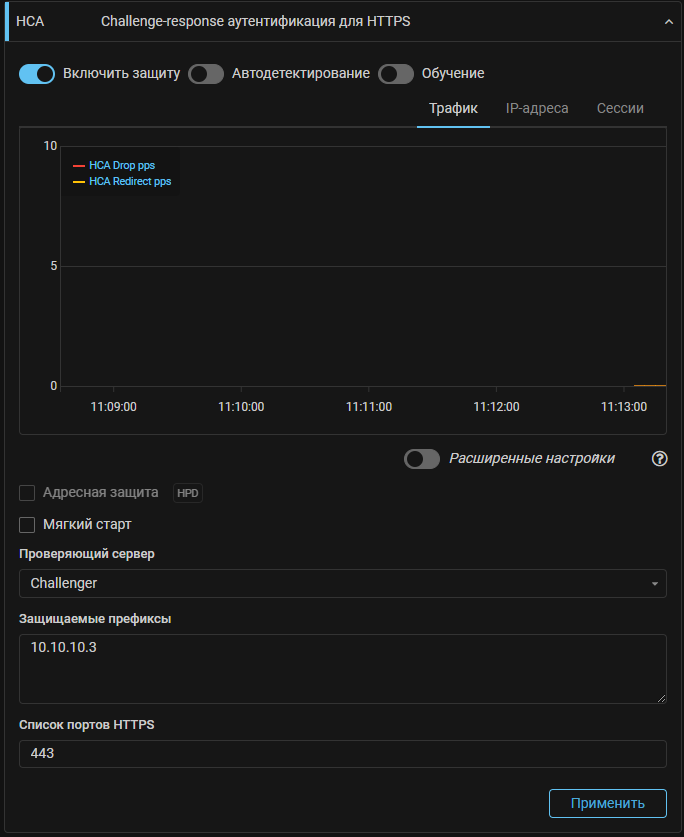

HCA. Добавлена новая контрмера для защиты HTTPS с расшифровкой.

Добавлена новая контрмера, аутентифицирующая IP-адреса методом challenge-response внутри HTTPS.

Для работы контрмеры в настройках системы необходимо задать TLS-сертификаты и секретные ключи для защищаемых доменов.

Механизм работает в экспериментальном режиме. Функциональность лицензируются отдельно.

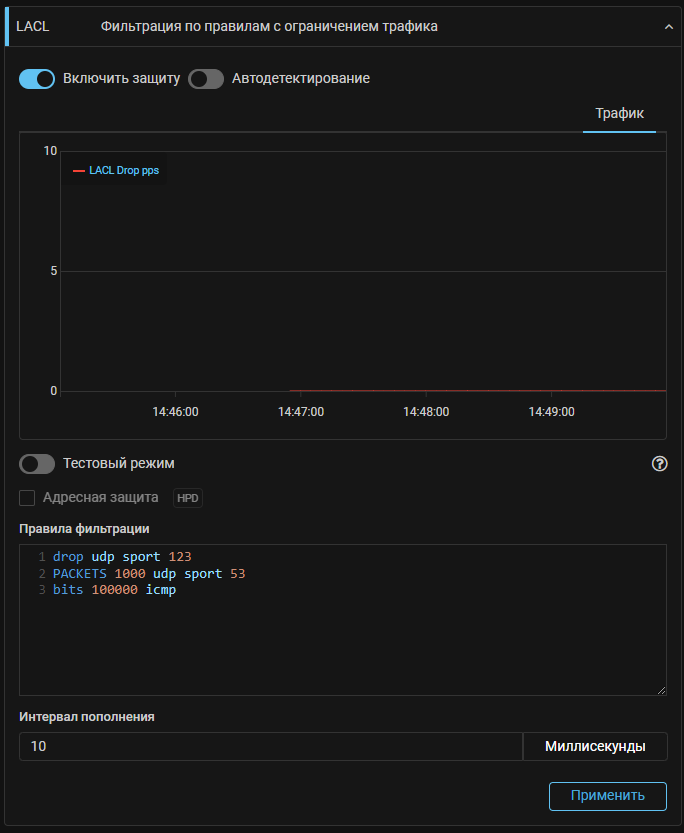

LACL. Добавлена новая контрмера, ограничивающая трафик по правилам.

В общую защиту и политики защиты IPv4 и IPv6 добавлена контрмера LACL. По синтаксису контрмера похожа на ACL, и имеет тот же состав компонентов фильтрации по L3 и L4-заголовкам, но другой набор действий над трафиком.

В контрмере предусмотрены действия:

PASS– пропустить;DROP– сбросить;PACKETS<число> – ограничить в пакетах в секунду;BITS<число> – ограничить в битах в секунду;PACKETS<число>BITS<число> – ограничить в пакетах в секунду и битах в секунду.

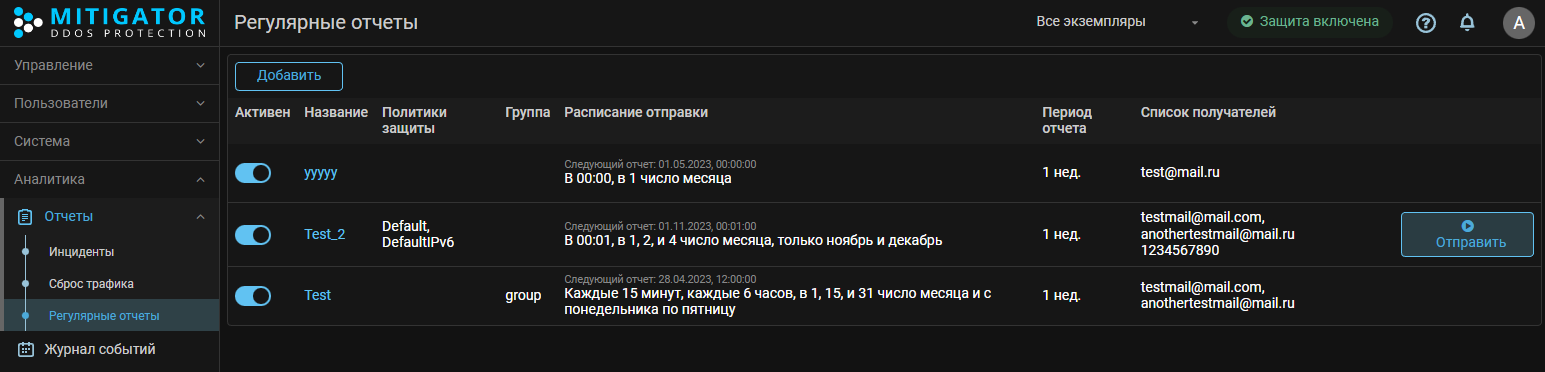

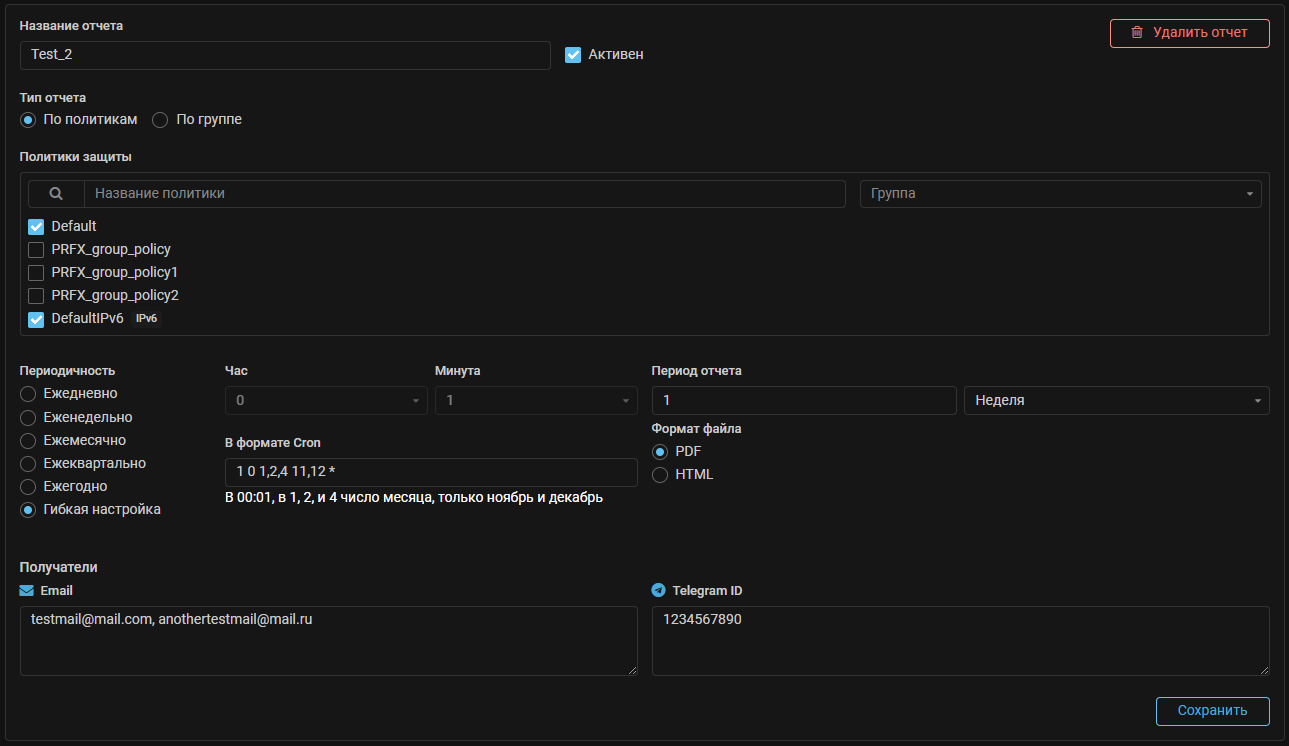

Reports. Добавлен механизм формирования и регулярной отправки отчетов.

В раздел Web-интерфейса «Отчеты» добавлена новая страница «Регулярные отчеты». На странице создаются задания на рассылку регулярных отчётов. В настоящий момент отчеты содержат в себе информацию об инцидентах. В будущем планируется добавление информации и по другим сущностям.

При создании задания на рассылку нужно указать по инцидентам каких политик защиты или группы должен формироваться регулярный отчет. Задаются периодичность отправки и временной период, данные за который попадут в отчет.

Периодичность отправки регулярных отчётов можно выбрать из предустановленных вариантов, либо задать собственные параметры периодичности в формате Cron. При необходимости можно выполнить отправку отчета адресатам немедленно.

Отчет может отправляться по email или через Telegram. В «Настройках системы» должны быть заданы настройки почтового сервера и Telegram токен. Формат отчета – HTML или PDF.

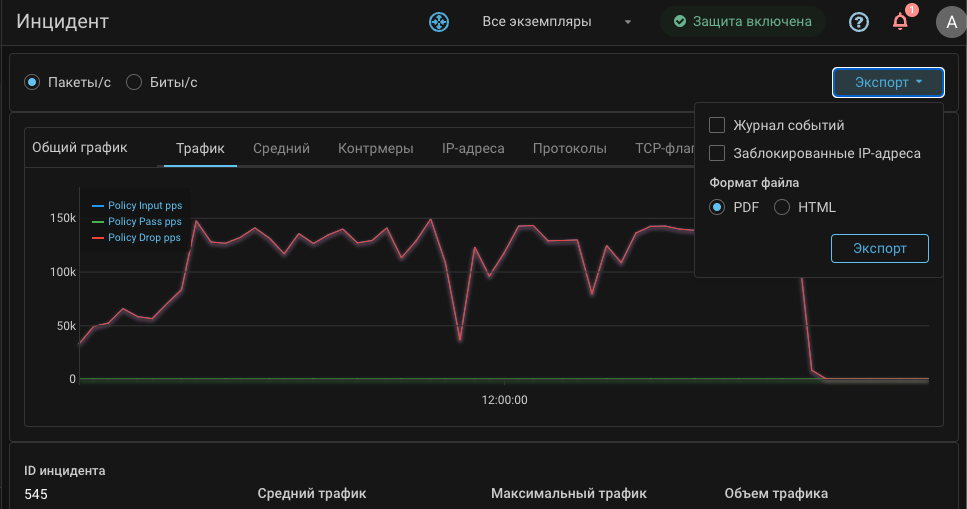

Reports. Добавлен экспорт отчета по инциденту.

На странице инцидента добавлена возможность экспорта отчета в формате PDF и HTML.

RTS. Переработан механизм генерация сигнатур.

Для уменьшения ложноположительных срабатываний при применении правил фильтрации, сгенерированных контрмерой, переработаны и улучшены алгоритмы генерации сигнатур. Контрмера анализирует L3 и L4 заголовки, возможность генерации по L4 payload временно отключена. Для работы механизма требуется использование эталонного трафика. Дамп с эталонным трафиком должен быть загружен в контрмеру, а в параметрах контрмеры должен быть установлен чекбокс «Использовать эталонный трафик».

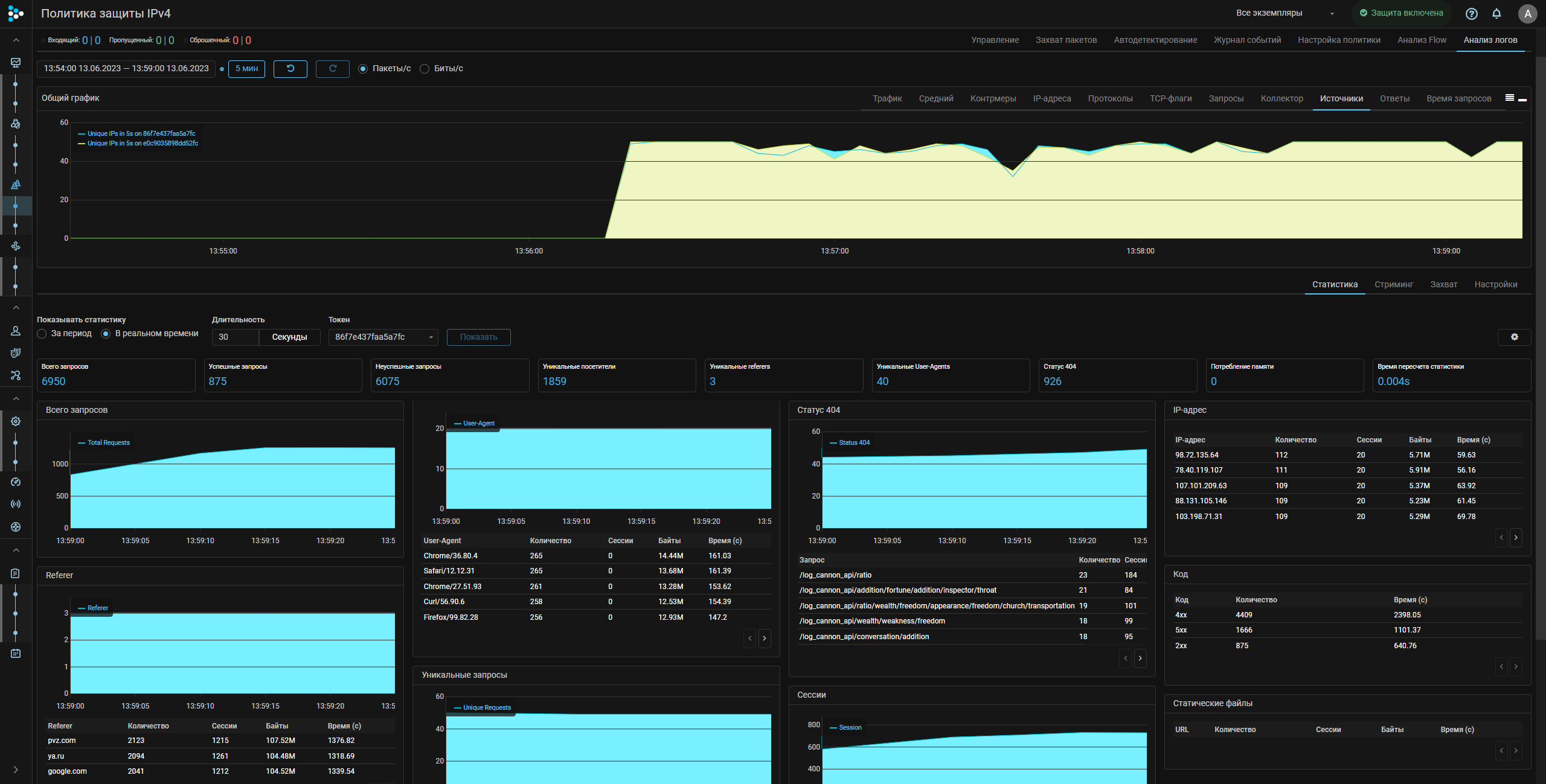

LOGAN. Добавлено отображение статистики по получаемым логам.

В LOGAN добавлена вкладка «Статистика». На вкладке отображается статистика по логам, получаемым от защищаемого Web-сервера, в различных срезах. Статистика строится по выбранному уникальному токену Web-сервера. Возможен просмотр статистики за фиксированный период или в режиме реального времени. Доступна гибкая настройка отображения статистики по количеству графиков и таблиц на экране, по количеству записей в топе.

LOGAN. Добавлен просмотр логов в реальном времени.

В LOGAN добавлена вкладка «Стриминг». На вкладке отображаются получаемые от Web-сервера логи в реальном времени. Настраивается количество отображаемых записей. При необходимости выдача может быть отфильтрована с применением фильтров по:

- уникальному токену Web-сервера;

- IP-адресу отправителя запроса;

- телу запроса;

- User-Agent;

- Referer;

- статус-коду;

- времени обработки запроса.

Фильтры могут быть скомбинированы между собой. Одно правило фильтрации — это одна строка. Между фильтрами в одном правиле логические «И». Между правилами логическое «ИЛИ».

Например:

src 1.2.3.0/24 user-agent bot

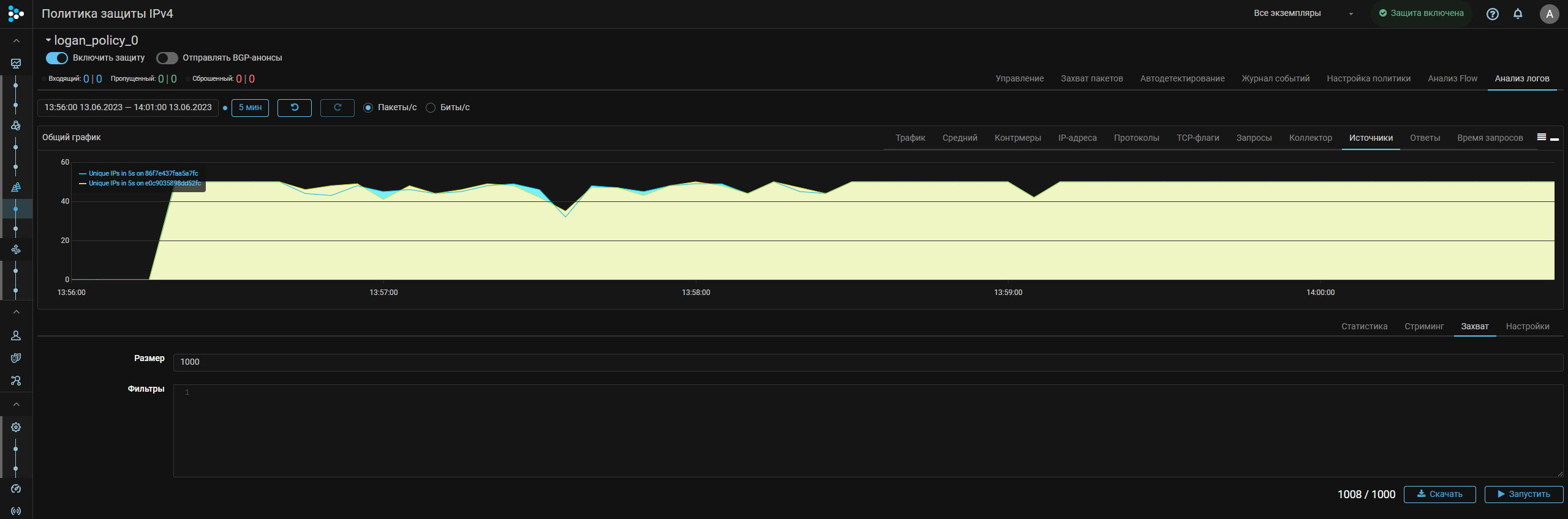

status (401, 403) request admin.htmlLOGAN. Добавлен сбор логов в файл захвата.

В LOGAN добавлена вкладка «Захват». На вкладке можно запустить захват логов Web-сервера в файл захвата. Настраивается количество записей, которые попадут в файл захвата. Доступна фильтрация по тем же фильтрам, что и на вкладке «Стриминг».

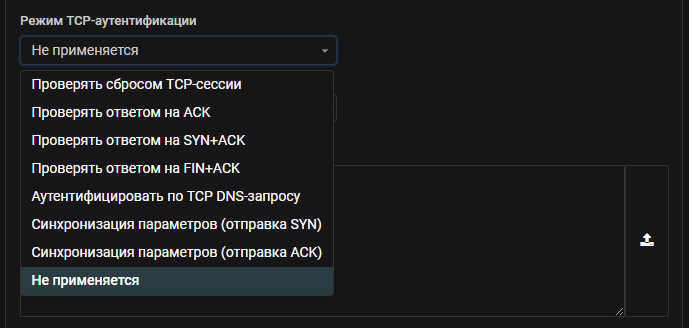

DNS. Добавлен режим аутентификации по TCP c синхронизацией параметров ISN.

Теперь аутентификация по TCP может выполняться без сброса сессии за счет синхронизации параметров ISN c защищаемым DNS-сервером двумя способами, в зависимости от наличия stateful firewall перед защищаемым сервером.

TCP. Добавлена поддержка работы через stateful firewall в режиме синхронизации ISN.

ATLS. Добавлена поддержка работы через stateful firewall в режиме синхронизации ISN.

MINE. Добавлена поддержка работы через stateful firewall в режиме синхронизации ISN.

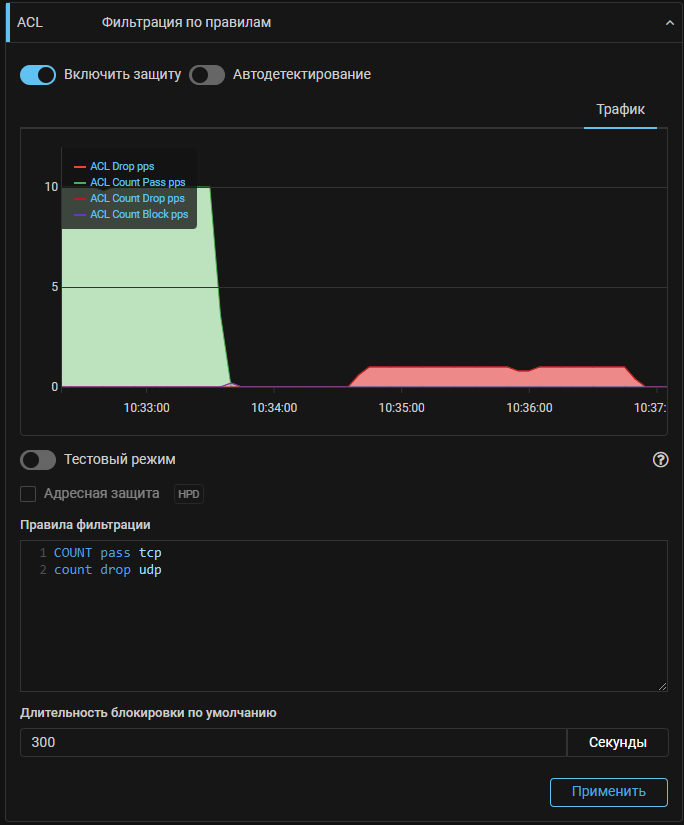

ACL. Изменено действие COUNT.

Ранее COUNT был отдельным действием, по которому пакет, соответствующий правилу, пропускался на выход контрмеры и подсчитывался. Теперь COUNT – это флаг, который можно задать для любого действия. Если флаг задан, пакет подсчитывается и отображается на соответствующем действию графике.

Таким образом, в контрмере предусмотрены действия:

PASS– пропустить;DROP– сбросить;BLOCK– заблокировать;COUNT PASS– пропустить и подсчитать;COUNT DROP– сбросить и подсчитать;COUNT BLOCK– заблокировать и подсчитать.

ACL6. Изменено действие COUNT.

ACLI. Изменено действие COUNT.

Изменения аналогичны таковым в контрмере ACL.

REX. Изменено действие COUNT.

Изменения аналогичны таковым в контрмере ACL.

REX6. Изменено действие COUNT.

Изменения аналогичны таковым в контрмере ACL.

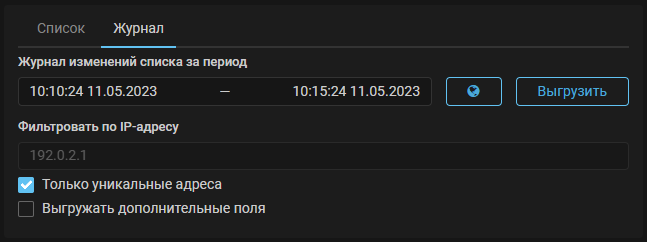

TBL. Добавлена опциональная выгрузка только уникальных IP-адресов из журнала блокировок.

TBL6. Добавлена опциональная выгрузка только уникальных IP-адресов из журнала блокировок.

DTLS. Добавлена поддержка версии протокола DTLS 0x0100.

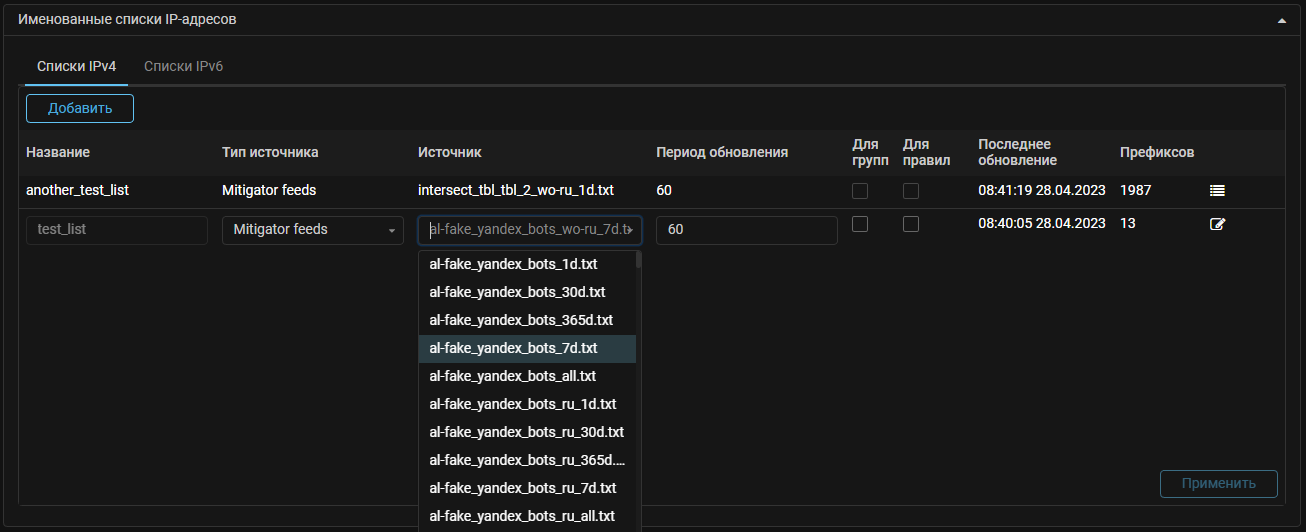

IPList. Добавлен новый тип источника «Mitigator feeds».

Теперь при создании именованного списка IP-адресов в качестве типа источника можно указать «Mitigator feeds». Выбранный из выпадающего списка фид с сервера аналитики будет установлен в систему. Работает фильтрация по названию. Период обновления списка аналогичен типу источника «HTTP».

Требуется указание токена доступа к серверу аналитики в настройках системы. Для получения токена следует обратиться к вашему аккаунт-менеджеру.

IPList. Добавлена поддержка автономных систем.

Теперь в именованных списках IP-адресов можно указывать номера автономных систем

в виде as123456.

JA3Lists. Добавлен новый тип источника «Mitigator feeds».

Signatures. Базы сигнатур от команды MITIGATOR перенесены на сервер аналитики.

Теперь для загрузки и установки базы сигнатур в карточке «Управление REX-сигнатурами» страницы «Настройка системы» требуется указать токен доступа к серверу аналитики в карточке «Сервер аналитики».

EventLog. Добавлено журналирование изменений порогов автодетектирования.

Теперь при изменении порогов автодетектирования в поле «Подробности» журнала событий отображаются измененные значения.

Collector. Добавлена выгрузка отчетов на страницу Анализ Flow.

Теперь на странице «Анализ Flow» можно выгрузить CSV-файлы с данными за указанный временной интервал аналогично вкладке «Анализ Flow» страницы «Политика защиты».

Core. Обновлен DPDK до v23.03.

Core. Оптимизировано хранение метрик.

Теперь метрики занимают меньше дискового пространства.

pgfailover. Добавлен параметр количества подключений к БД.

Количество попыток подключения регулируется параметром -attempts, по умолчанию 1. Документация по pgfailover

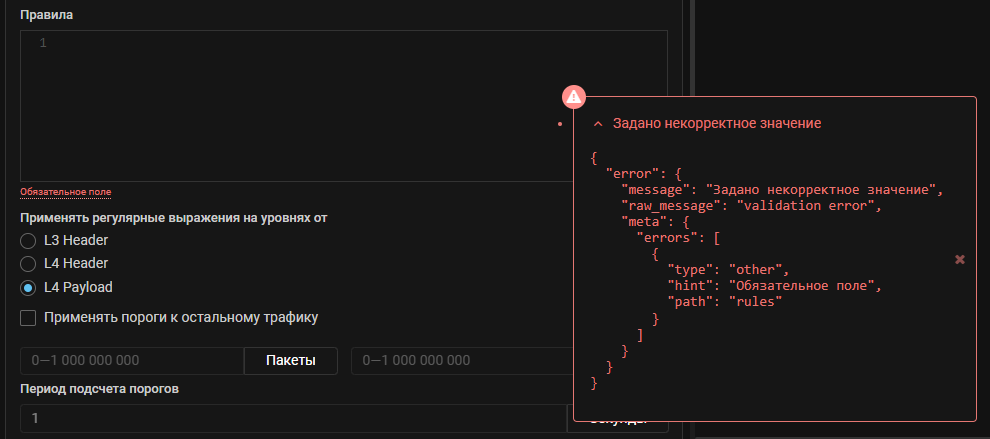

UX. Добавлено отображение ответа бэкенда на действие в интерфейсе.

Добавлен механизм, позволяющий получить ответ бэкенда на действие в интерфейсе, не прибегая к просмотру логов или средствам разработчика в браузере.