MITIGATOR Challenge Response

Здесь описан протокол MITIGATOR Challenge Response (MCR) для разработчиков внешних систем. Контрмера MCR описана во встроенной справке.

MITIGATOR Challenge Response (MCR) — протокол для аутентификации IP на MITIGATOR. Протокол может быть реализован как защищаемым приложением, так и отдельно, например, игровой лаунчер проходит проверку, а пропускается трафик игр. Программа, которая реализует протокол и проходит проверку, называется клиентом (в примере выше клиент — лаунчер).

MCR существует в вариантах для TCP и UDP.

Обозначения:

- секретный ключ

key— не менее 8 байтов; - значение для испытания

cookie— 4 байта; hash— целое беззнаковое 4-байтовое число.

В формулах + означает конкатенацию. Функция crc32(value, init)

вычисляет CRC32 (Castagnoli) с начальным 32-битным значением init

от данных value любой длины. Если init не указано, оно равно 0.

Содержимое TCP и UDP-пакетов клиента должно добиваться нулями до длины 400, чтобы уменьшить нагрузку в пакетах на защиту. Сообщения иной длины, а также некорректные, отбрасываются.

Эталонная реализация — скрипт mcr.py

(скачать) —

может работать как MITIGATOR (режим server) или как клиент (режим client).

Ключ может указываться как hex-строка (--key_hex 3132333435363738),

то есть так же, как в интерфейсе MITIGATOR,

либо «как есть» (--key_raw 12345678 эквивалентно предыдущему варианту).

Примеры даны в соответствующих разделах.

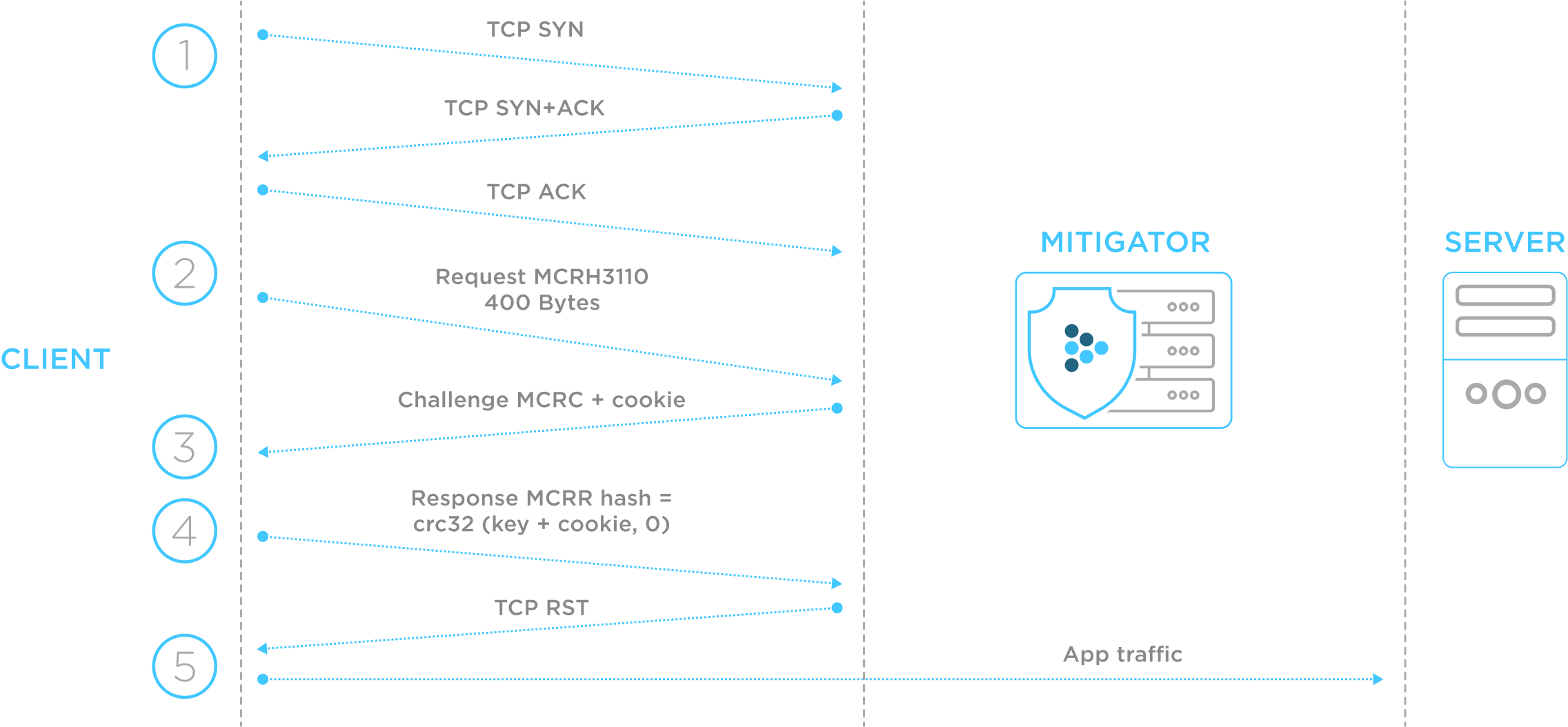

Протокол MCR over TCP

-

Клиент соединяется с MITIGATOR по защищаемому IP и любому порту.

-

Клиент отправляет запрос на испытание (сообщение Request, 400 байтов):

+-------+-------+-------+-------+-------+-------+-------+-------+---- | 'M' | 'C' | 'R' | 'H' | '3' | '1' | '1' | '0' | ... +-------+-------+-------+-------+-------+-------+-------+-------+---- -

MITIGATOR отвечает испытанием (сообщение Challenge, 8 байтов):

+-------+-------+-------+-------+-------+-------+-------+-------+ | 'M' | 'C' | 'R' | 'C' | cookie (opaque) | +-------+-------+-------+-------+-------+-------+-------+-------+ -

Клиент проходит испытание (сообщение Response, 400 байтов):

+-------+-------+-------+-------+-------+-------+-------+-------+---- | 'M' | 'C' | 'R' | 'R' | hash = crc32(cookie + key, 0) | ... +-------+-------+-------+-------+-------+-------+-------+-------+----Значение

hashпередается в big-endian. -

MITIGATOR проверяет hash и закрывает соединение с помощью RST.

Тестирование

python3 mcr.py --host 127.0.0.1 --port 1234 --key_hex 1234567812345678 serverpython3 mcr.py --host 127.0.0.1 --port 1234 --key_hex 1234567812345678 clientПротокол MCR over UDP

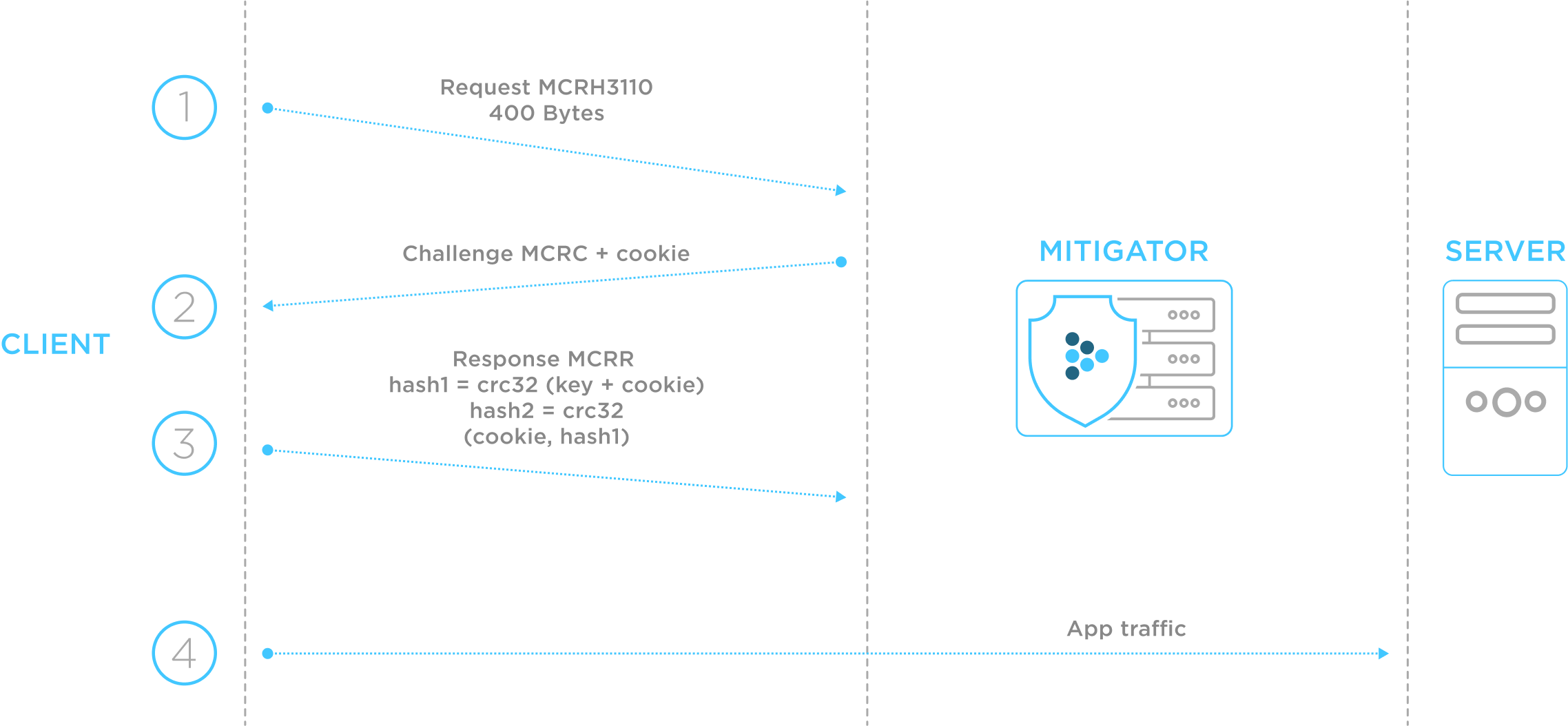

Использование UDP позволяет встроить MCR внутрь протокола приложения. Это актуально при использовании NAT, когда сообщения MCR и трафик приложения могут получать разные внешние IP или менять их в процессе работы.

Описание

-

Клиент отправляет на любой порт защищаемого IP запрос на испытание (сообщение Request, 400 байтов):

+-------+-------+-------+-------+-------+-------+-------+-------+---- | 'M' | 'C' | 'R' | 'H' | '3' | '1' | '1' | '0' | ... +-------+-------+-------+-------+-------+-------+-------+-------+---- -

MITIGATOR отвечает испытанием (сообщение Challenge, 8 байтов):

+-------+-------+-------+-------+-------+-------+-------+-------+ | 'M' | 'C' | 'R' | 'C' | cookie (opaque) | +-------+-------+-------+-------+-------+-------+-------+-------+ -

Клиент проходит испытание (сообщение Response, 400 байтов):

+-------+-------+-------+-------+-------+-------+-------+-------+ | 'M' | 'C' | 'R' | 'R' | cookie (copy) | +-------+-------+-------+-------+-------+-------+-------+-------+ | hash1 = crc32(cookie + key) | hash2 = crc32(cookie, hash1) | +-------+-------+-------+-------+-------+-------+-------+-------+ | ... |Байты

cookieкопируется из сообщения Challenge «как есть». Значенияhash1иhash2передаются в little-endian.

Вне зависимости от успеха аутентификации клиенту ничего не сообщается. Это усложняет атаку перебором.

Пакеты, начинающиеся с сигнатуры MCRH3110 и MCRR, всегда сбрасываются,

серверу не передаются. Это позволяет использовать MCR UDP внутри

существующего потока с сервером, который не поддерживает MCR.

Тестирование

python3 mcr.py --host 127.0.0.1 --port 1234 --key_hex 1234567812345678 --udp serverpython3 mcr.py --host 127.0.0.1 --port 1234 --key_hex 1234567812345678 --udp client