Версия 20.08

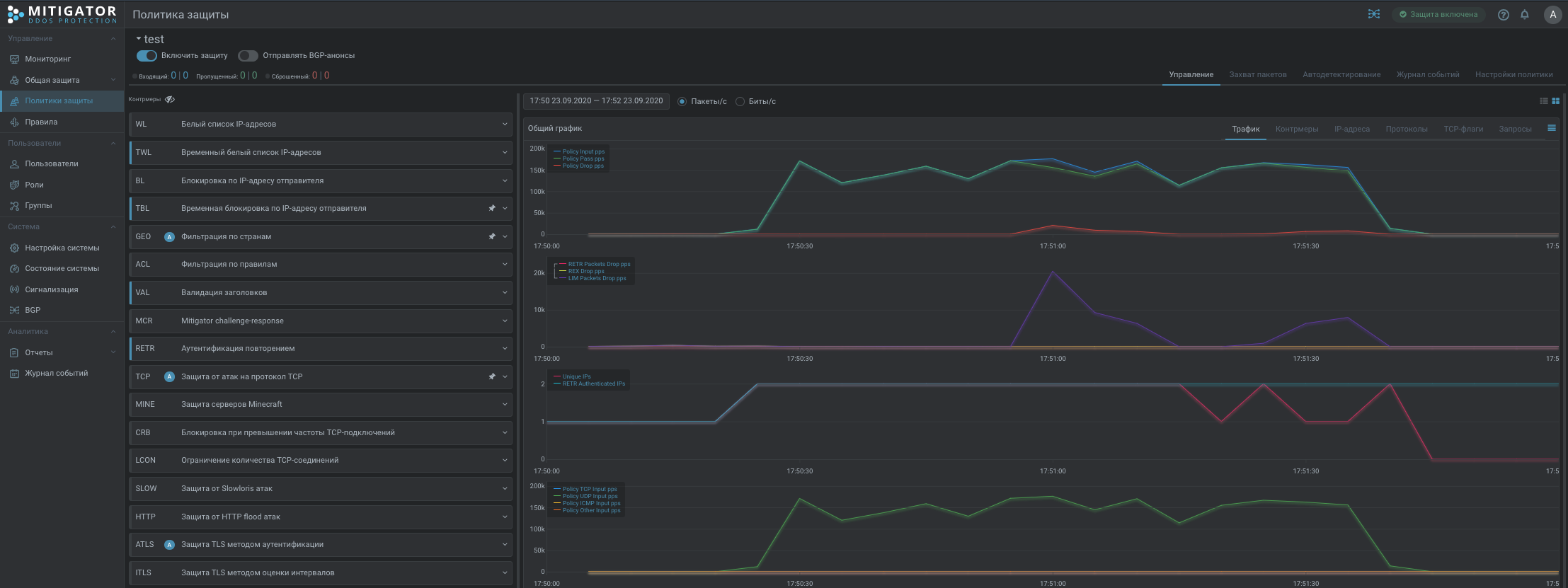

В версию v20.08 добавлен новый интерфейс политик защиты, режим «Мягкий старт» для контрмеры «Защита игровых серверов» (GAME), режим пропуска трафика при перегрузке системы, добавлены новые контрмеры «Аутентификация повторением» (RETR) и «Защита серверов Minecraft» (MINE). Доступен бета-тест Collector и базы сигнатур для контрмеры «Фильтрация по регулярным выражениям» (REX).

Изменения минорных версий v20.08.{2-5}

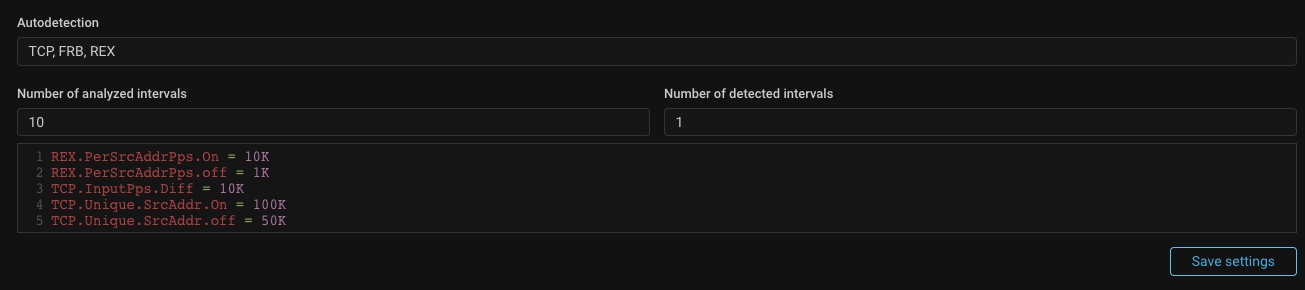

Detect. Добавлены предикаты на изменение скорости.

Большинство наблюдаемых атак характеризуются резким всплеском скорости,

поэтому для всех порогов на скорость трафика вида <element>.Xxx добавлены

пороги на изменение скорости за такт (между соседними точками на графике)

<element>.Xxx.Diff.

Может применяться в ситуациях, когда неизвестны характеристики трафика защищаемого ресурса и сложно установить пороги для активации по скорости.

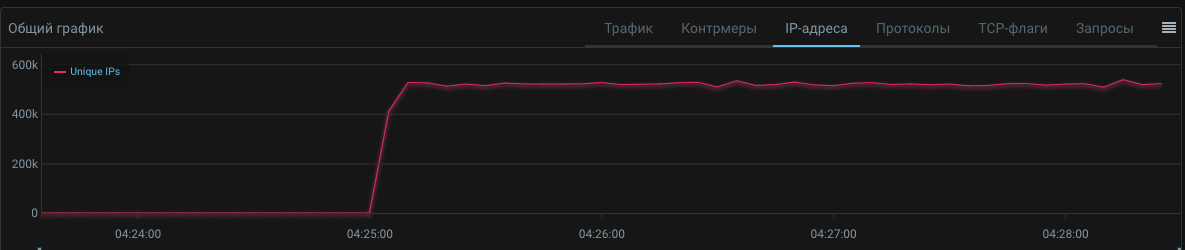

Detect. Добавлены предикаты по количеству уникальных адресов.

В политиках защиты доступны предикаты, опирающиеся на количество уникальных IP-адресов отправителя, которые наблюдались за последние пять секунд:

<element>.Unique.SrcAddr.{On,Off}— количество уникальных адресов;<element>.PerSrcAddrBps.{On,Off}— количество бит на уникальный адрес;<element>.PerSrcAddrPps.{On,Off}— количество пакетов на уникальный адрес.

Для уникальных адресов доступен порог по возрастанию их количества за такт

(между соседними точками на графике): <element>.Unique.SrcAddr.Diff.

REX. Добавлено указание области, для которой делается проверка.

Варианты области проверки:

- L4 payload;

- L4 headers + L4 payload;

- L3 headers + L4 headers + L4 payload.

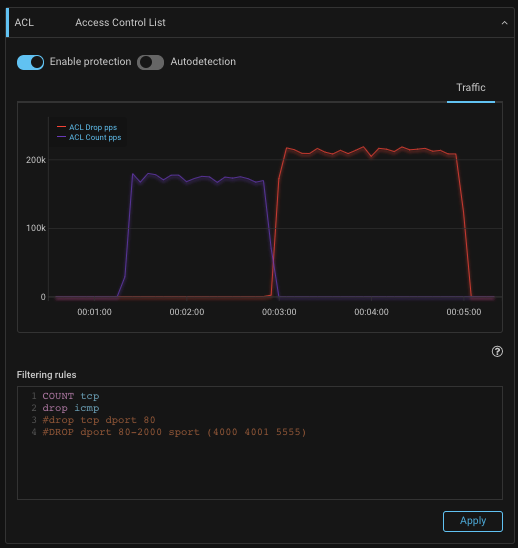

REX. Добавлено действие COUNT.

Действие count считает пакеты, попадающие под регулярные выражения, и пропускает без сброса. График счетчика выводится в карточке контрмеры совместно с графиком сброса. Новое действие помогает пользователю в двух сценариях:

-

Проверить регулярное выражение до реального применения на трафике;

-

Визуализировать трафик с определенным содержимым.

ACL. Добавлено действие COUNT.

Действие count считает пакеты, попадающие под правила, и пропускает без сброса. График счетчика выводится в карточке контрмеры совместно с графиком сброса.

VAL. Добавлены опциональные проверки для TCP.

SOUR. Теперь контрмера SOUR обрабатывает пакеты раньше контрмер RETR и MCR.

RETR. Добавлено указание области, для которой делается проверка регулярными выражениями.

FRB. Добавлено указание области, для которой делается проверка регулярными выражениями.

MINE. Добавлены упрощенные режимы проверки для разных версий.

ATLS. Добавлена фильтрация по минимальной версии протокола TLS.

LIM. Изменена обработка фрагментированного трафика.

BGP. Добавлена поддержка комментариев в prefix list и flowspec list.

Core. Оптимизировано распределение пакетов по worker-ядрам.

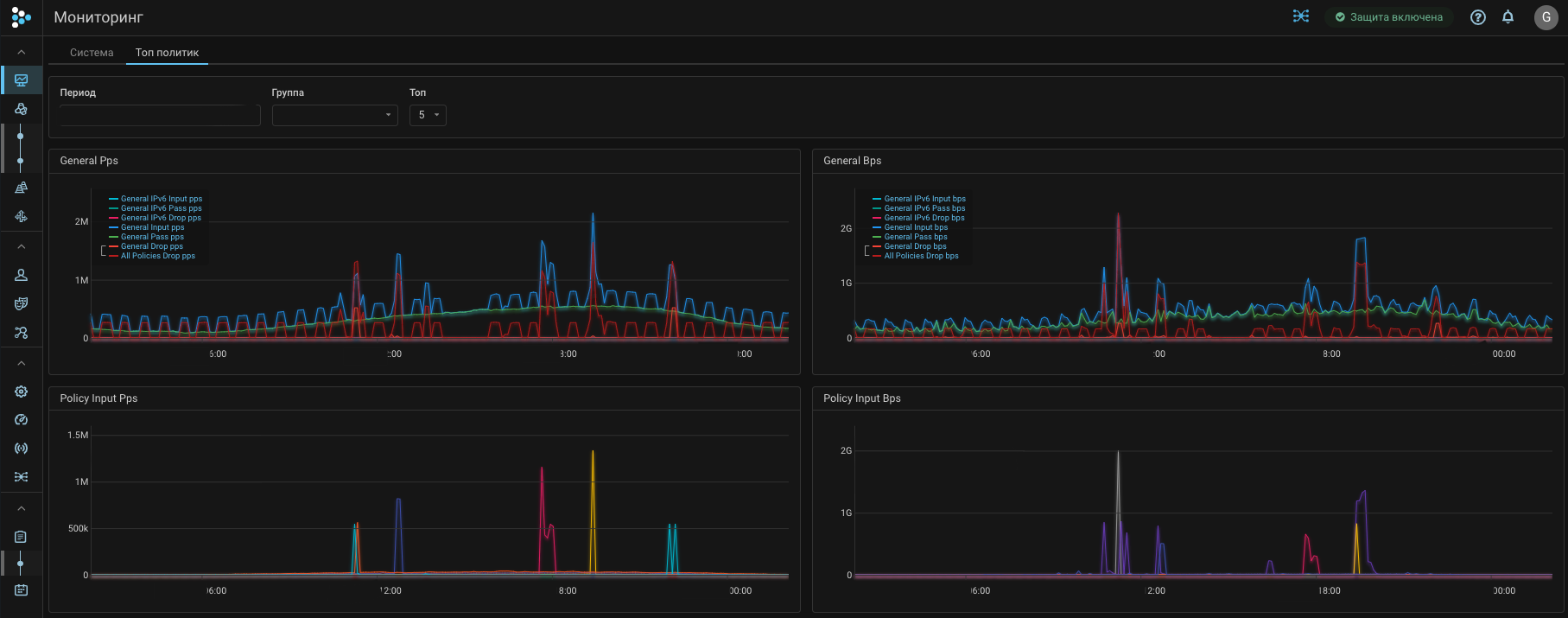

UX. Добавлены в TOП политик графики из общей защиты.

UX.

Добавлены в политику защиты графики pps, bps по данным из Collector.

UX. Изменен график уникальных адресов.

Теперь точка на графике показывает количество уникальных адресов за 5 секунд.

UX. Изменен график сброса по контрмерам.

Убрано стекирование и добавлена кривая суммарного сброса.

Изменения минорной версии 20.08.1

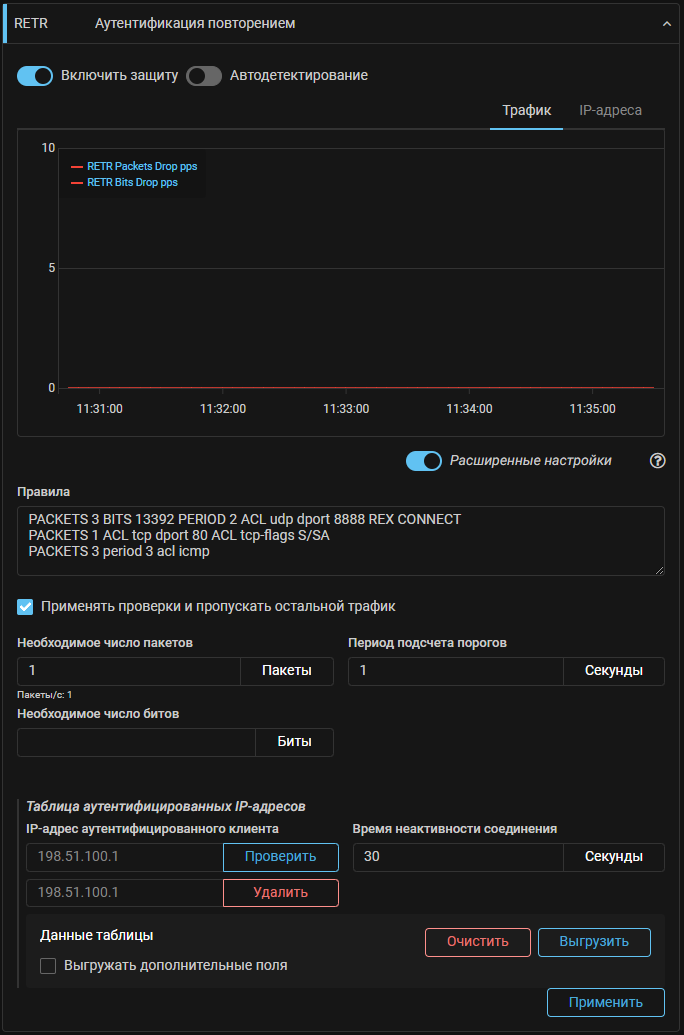

RETR. Добавлена контрмера «Аутентификация повторением».

Контрмера позволяет сделать простейшую защиту для UDP-приложений или защититься от атак со спуфингом случайных исходящих адресов для любых L4 протоколов. Аутентификацию проходят адреса, с которых наблюдалось необходимое количество пакетов и бит за интервал времени.

Принцип настройки аналогичен контрмере FRB, но вместо блокировки адреса, RETR при выполнении условия начинает пропускать пакеты с этого адреса.

Пример №1:

UDP-приложение при попытке подключения отправляет 2 датаграммы за 1 секунду

в течение 3 секунд с содержимым CONNECT и размером 512 байт на порт 8888.

В таком случае в RETR можно указать правило:

PACKETS 3 BITS 13392 PERIOD 2 ACL udp dport 8888 REX CONNECT

По данному правилу аутентифицируется адрес с которого на порт 8888 за 2 секунды

придет 3 пакета с суммарным размером 13392 бит и в каждом содержится

подстрока CONNECT.

Расчет размера в битах (UDP payload + UDP headers + IP headers + L2 w/o FCS + VLAN)∗packets∗8 = (512+8+20+14+4)∗3∗8 = 13392.

Пример №2:

Вариант защиты от SYN-flood со случайными исходящими адресами:

PACKETS 1 ACL tcp dport 80 ACL tcp-flags S/SA

Пример №3:

Разрешить прохождение трафика с хоста, если в течении 3 секунд было получено 3 пакета с ICMP:

PACKETS 3 period 3 acl icmp

Дополнительно можно активировать аутентификацию адреса по пакетам, которые не попали под правила.

Данный режим удобен, когда в политику защиты заводится трафик подсети и нет возможности описать конкретный протокол, либо для сохранения ранее установленных сессий, если контрмера включается по автодетектированию.

В сочетании с другими контрмерами, например FRB и SORB, повышается эффективность защиты. Контрмера доступна в общей защите и в политике.

MINE. Добавлена контрмера «Защита серверов Minecraft».

Контрмера для защиты серверов Minecraft учитывает особенности игрового клиента и протокола. Доступен режим «мягкий старт». Не защищает от игровых ботов. Работает на асимметричном трафике.

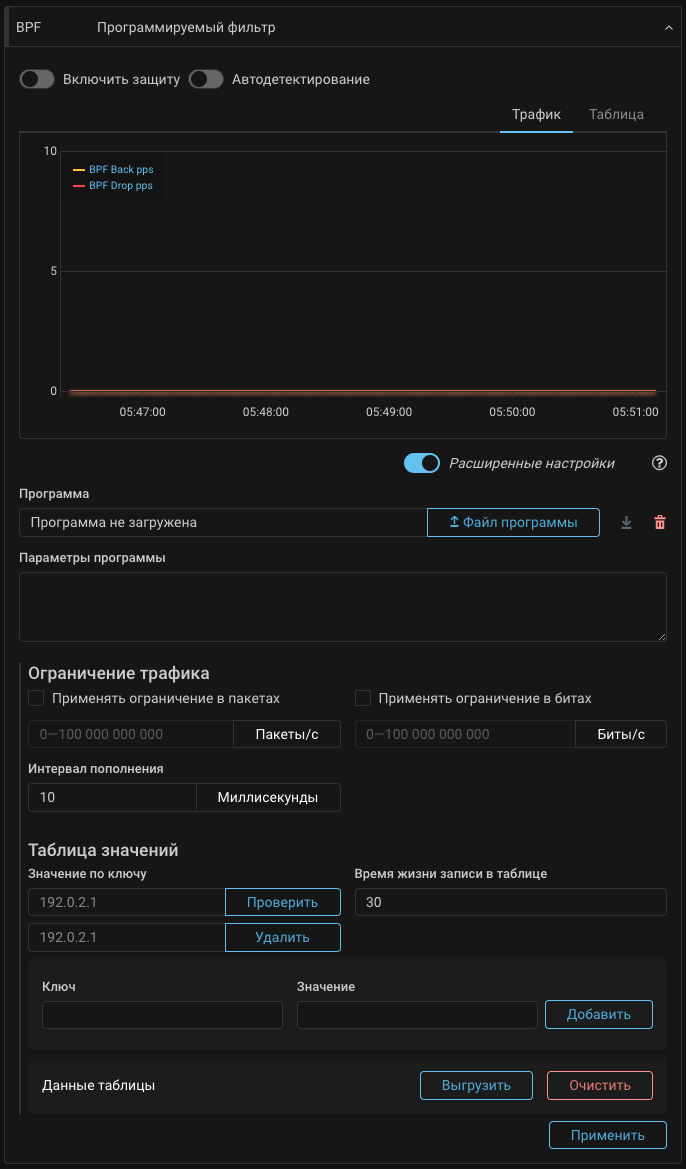

BPF. Добавлена возможность работы с L2-заголовками в общей защите.

Детальное описание: MITIGATOR BPF API

Reports. Добавлены раздельные пороги для сбросов по пакетам и битам в секунду.

UX. Добавлена «серая тема» оформления.

Изменения версии 20.08

PCAP. Добавлено сохранение параметров захвата в файл захвата.

Часто при анализе дампа трафика для полноты не хватает информации, по каким критериям был сделан захват пакетов. Теперь в pcap-файл записывается информация о фильтрах захвата.

GEO. Добавлена контрмера «Фильтрация по странам» в общую защиту для IPv4.

Позволяет настроить блокировку или ограничение на весь проходящий через устройство трафик из заданных стран.

GEO6. Добавлена новая контрмера «Фильтрация по странам» в общую защиту для IPv6.

BPF. Добавлена контрмера «Программируемый фильтр» в общую защиту для IPv4.

Контрмера позволяет обрабатывать трафик всего устройства с помощью пользовательских программ. Программы в общей защите имеют доступ к Ethernet-заголовкам, что позволяет реализовать нестандартные схемы включения в сеть.

BPF. Добавлена возможность лимитировать часть трафика.

Если программа возвращает код RESULT_LIMIT, пакет передается на встроенный

ограничитель трафика, который решает, пропустить или сбросить.

VAL. Добавлены опции сброса по нулевым номерам последовательностей и портов.

MCR. Изменено на секунды время работы в режиме «Проверять сбросом».

MCR. Добавлена опция выгрузки таблицы адресов с дополнительными полями с информацией из баз GeoIP.

TCP. Изменено на секунды время работы в режиме «Проверять сбросом».

TCP. Добавлена опция выгрузки таблицы адресов с дополнительными полями с информацией из баз GeoIP.

LCON. Добавлена опция выгрузки таблицы адресов с дополнительными полями с информацией из баз GeoIP.

HTTP. Добавлена опция выгрузки таблицы адресов с дополнительными полями с информацией из баз GeoIP.

ATLS. Добавлено поле с MD5-хешем в файл выгрузки отпечатков JA3.

ATLS. Добавлена опция выгрузки таблицы адресов с дополнительными полями с информацией из баз GeoIP.

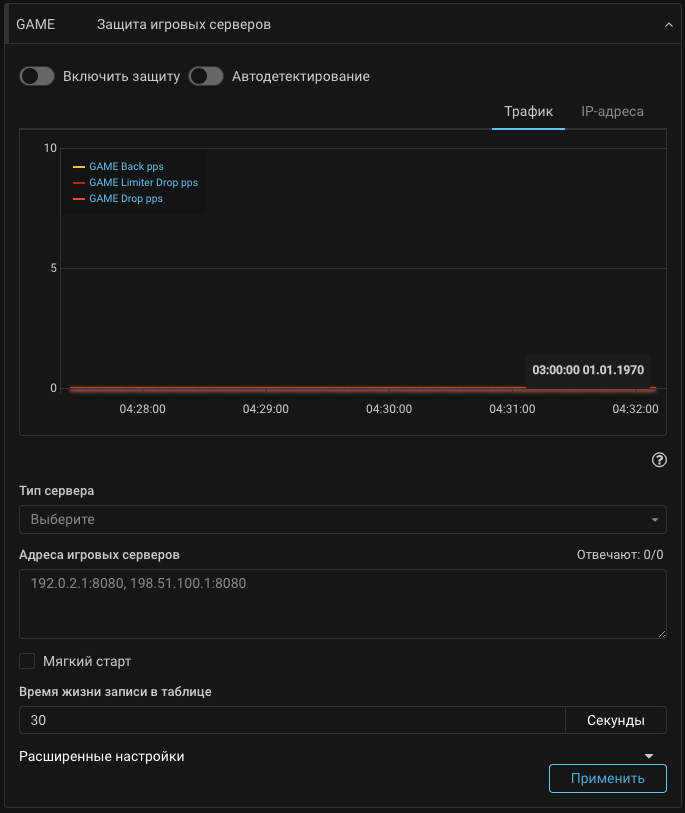

GAME. Добавлен режим «Мягкий старт».

В период без атаки «Мягкий старт» позволяет активировать контрмеру без сброса игровых сессий. Например, данный режим полезен при обновлениях или при диагностике проблемы, когда необходимо на время отключать контрмеру.

GAME. Добавлена опция выгрузки таблицы адресов с дополнительными полями с информацией из баз GeoIP.

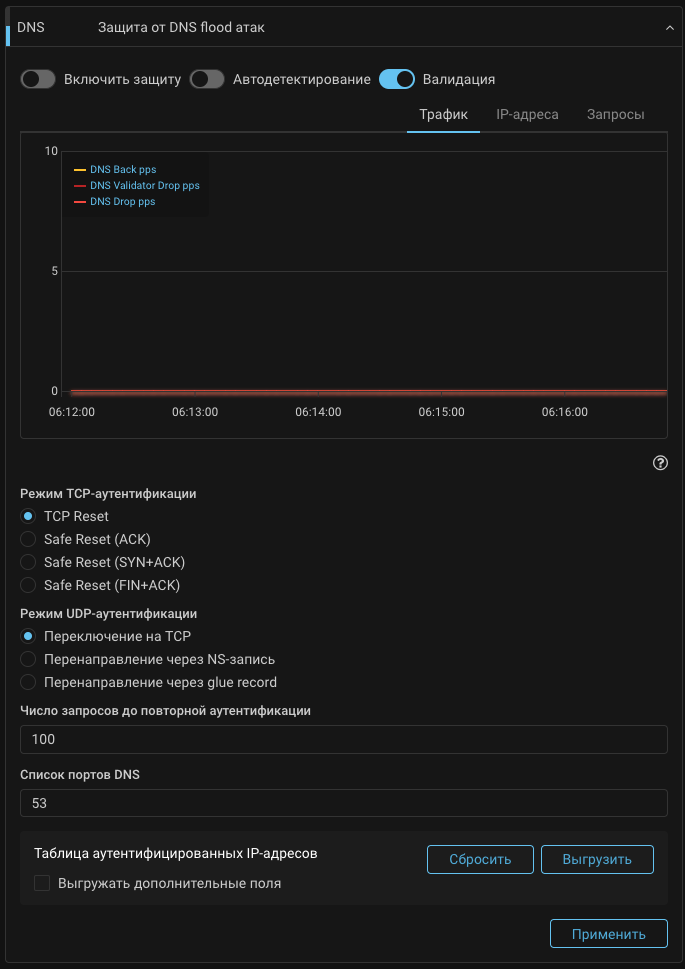

DNS. Добавлен режим UDP-аутентификации через glue record.

DNS. Добавлена опция выгрузки таблицы адресов с дополнительными полями с информацией из баз GeoIP.

Detect. Добавлено автодетектирование для контрмер FRB и WAFR.

Detect.

Изменена логика работы порогов Policy.*

Пороги Policy.Status.* применяются только для отображения цветового

индикатора в списке политик. Срабатывание предикатов по Policy.Status.*

не логируется в журнале событий. Эти пороги присутствуют в каждой политике со

значением 0 и не могут быть удалены пользователем, но могут быть отредактированы.

Пороги Policy.Input{Pps,Bps}, Policy.Drop{Pps,Bps} по умолчанию в политике

отсутствуют. Срабатывание этих предикатов логируется в журнале, при этом

рассылаются уведомления пользователям, подписанным на события

«Трафик опустился ниже порога», «Трафик поднялся выше порога».

UX. Изменен интерфейс политики защиты.

Переработан экран политики защиты, внесено множество мелких правок по всему интерфейсу.

UX. Изменено отображение графика уникальных адресов.

Теперь точка на графике обозначает, сколько уникальных адресов источника наблюдалось за 5 секунд.

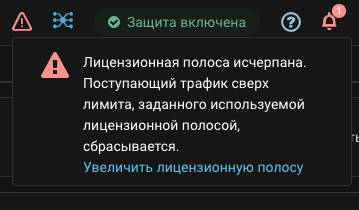

UX. Добавлена индикация превышения лицензионного лимита.

Если был сброшен трафик по ограничению лицензионной полосы, то в шапке появится пиктограмма-треугольник, в журнале появится запись, и будут разосланы уведомления. Пиктограмма исчезнет через 5 минут без сбросов.

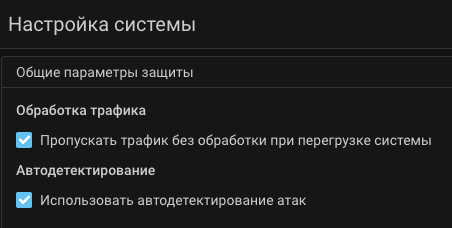

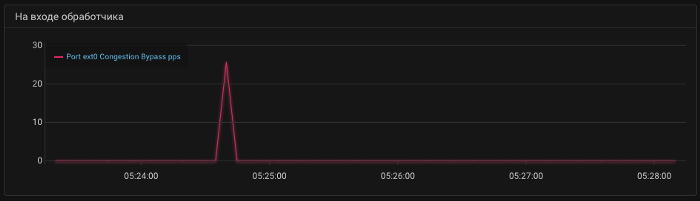

Core. Добавлен режим пропуска трафика при перегрузке системы.

Чаще всего для защищаемых ресурсов важнее не потерять легитимный трафик, чем не принять немного трафика атаки.

Если производительности серверной платформы будет не хватать для обработки контрмерами всех входящих пакетов, то при активации режима часть пакетов будет проходить без проверок.

График пропущенного без проверок трафика отображается в разделе «Мониторинг».

Core.

Изменен формат конфигурационного файла data-plane.conf

(описание).

Core. Изменена обработка 802.1p.

Значения приоритета обнуляются и никак не учитываются.

Core. Исправлен механизм защиты от петель на время старта.

- Добавлена возможность отложенного запуска: трафик не передается, пока в обработчик пакетов не загружены все сохраненные настройки.

- Добавлен запрос API для изменения статуса порта.

Core. Обновление DPDK до v20.08.

API. Изменены пути для части запросов.

Клиентам использующим интеграцию с MITIGATOR через REST API, рекомендуется ознакомиться со списком изменений API в документации.

Collector. Доступен для бета-тестирования.

По данным из Collector MITIGATOR анализирует потенциальный трафик политики защиты, и в случае срабатывания автодетекта формируется BGP-анонс для перенаправления трафика на MITIGATOR.

REX. Добавлено управление шаблонами, алиасами и базой сигнатур.

Для возможности быстрого использования и редактирования одинаковых регулярных выражений в разных политиках защиты в MITIGATOR добавлены сущности: сигнатура, шаблон, алиас (см. ниже).

Добавлен механизм обновления через интернет вендорской «базы сигнатур», состоящей из наборов сигнатур, шаблонов и алиасов. Дополнительно системный пользователь может создавать локальные наборы шаблонов и алиасов.

Механизм находится в «раннем доступе» для сбора сценариев использования и пожеланий.

Название объектов из базы начинаются на M_ , созданные системным пользователем

на S_. Ниже пояснения по терминам.

Сигнатура — это именованный набор регулярных выражений.

В контрмере REX к действию pass, drop, block указывается имя сигнатуры.

Пример №1:

Сигнатура S_TESTSIGN может содержать три регулярных выражения

^abc

def{2}

xyz$

В этом случае в REX записывается:

drop S_TESTSIGN

Что равнозначно записи:

drop ^abc

drop def{2}

drop xyz$

Алиас — это набор правил REX. Одно правило — это действие + регулярное выражение, сигнатура, шаблон. В контрмере REX указывается ключевое слово alias и имя алиаса.

Пример №2:

Алиас S_TestALIAS содержит набор правил:

pass 12345

block 60 S_TESTSIGN

drop S_TestTEMPL XXX

drop abcde.{3,20}xyz

В этом случае в REX записывается:

alias S_TestALIAS

Что равнозначно записи:

pass 12345

block 60 ^abc

block 60 def{2}

block 60 xyz$

drop AAA XXX DDD

drop abcde.{3,20}xyz