Версия 22.12

В версии v22.12 добавлены новые контрмеры DTLS и JA3, внешние источники списков

именованных ACL, новые пороги автодетектирования по данным коллектора.

Расширена функциональность именованных списков, BGP и контрмер WL,

WL6, RETR, RETR6, DNS, ATLS. В общую защиту добавлена контрмера FRB.

Перед обновлением MITIGATOR необходимо убедиться, что версия

Docker

на всех экземплярах системы актуальна

(для docker-ce — 20.10.10+, для docker.io — 20.10.5+). При необходимости

обновление рекомендуется производить из репозиториев программного обеспечения для

вашей ОС.

Изменения версии v22.12

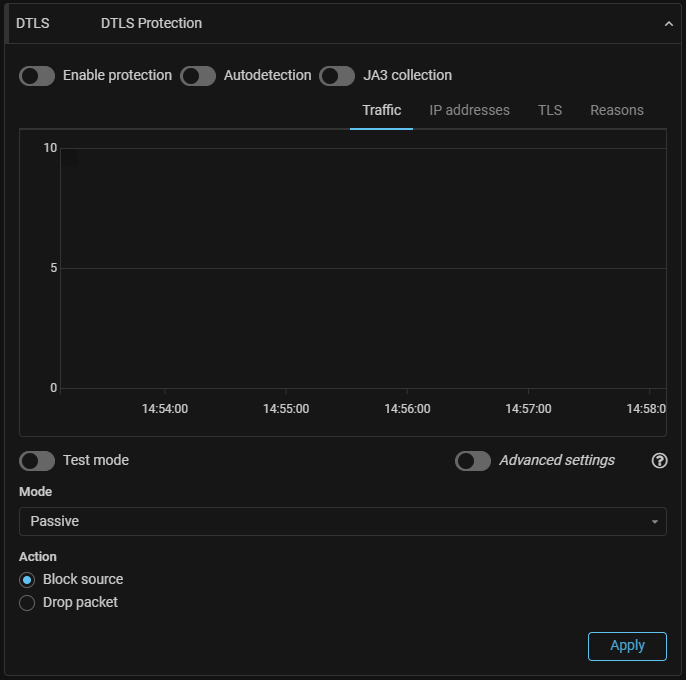

DTLS. Добавлена контрмера «Защита DTLS» в политику защиты IPv4.

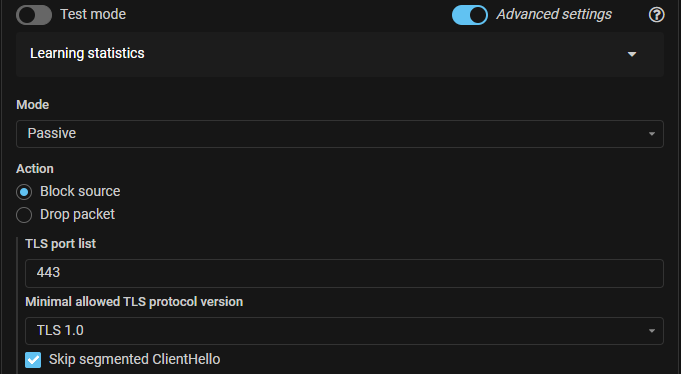

Контрмера может работать в нескольких режимах: пассивном и пяти активных. Поддерживает DTLS 1.3. Фильтрация по JA3-отпечаткам, TLS Cipher Suite и TLS Extension аналогична контрмере ATLS.

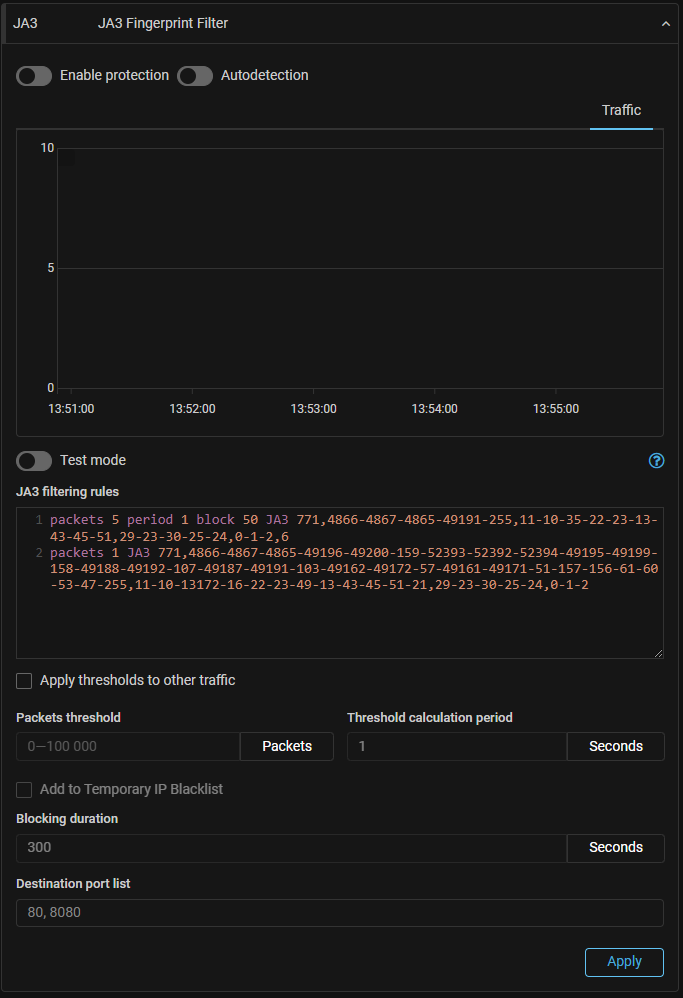

JA3. Добавлена контрмера «Фильтрация по JA3-отпечаткам» в политику защиты IPv4.

Контрмера блокирует прохождение с IP-адреса пакетов, содержащих TLS-сообщение «ClientHello» с определенными JA3-отпечатками, если их количество превышает порог за заданный временной период. Блокировка происходит в момент, когда механизм контрмеры обнаруживает превышение порога и сохраняется до тех пор, пока количество пакетов с данными JA3-отпечатками, не опустится ниже порогового значения.

Контрмера может также блокировать прохождение сетевых пакетов, содержимое которых не удовлетворяет ни одному из заданных правил. Данная функция может использоваться одновременно с правилами или самостоятельно. Если правила не заданы, то контрмера блокирует трафик с IP-адреса аналогично контрмере SORB.

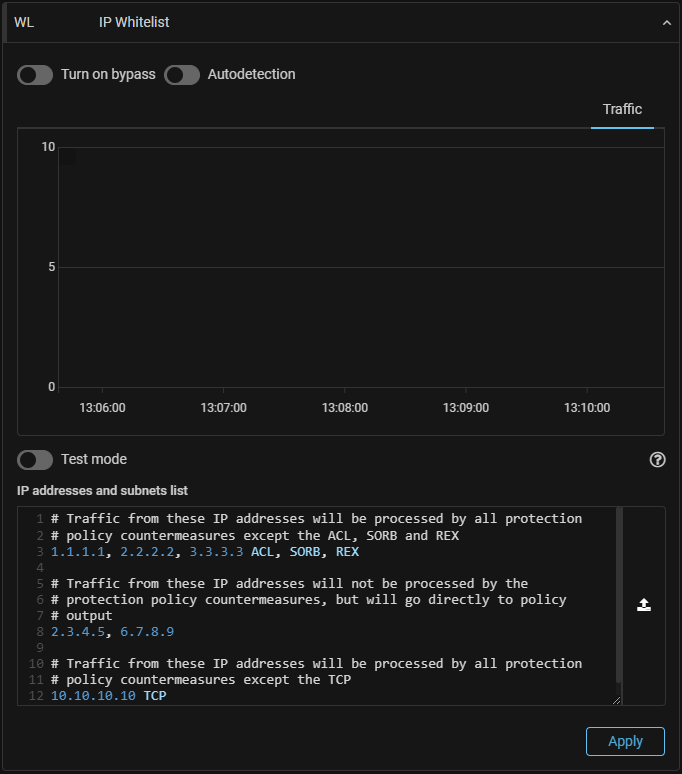

WL. Добавлена возможность пропускать пакет без обработки только конкретными контрмерами политики защиты.

Теперь в контрмере «Белый список IP-адресов» в политиках защиты рядом со значением префикса можно указать список контрмер, которыми трафик данного префикса не должен обрабатываться.

При наложении префиксов используется список байпаса, стоящий выше в списке, поэтому более специфичные префиксы должны располагаться в списке выше менее специфичных.

WL6. Добавлена возможность пропускать пакет без обработки только конкретными контрмерами политики защиты.

ATLS. Добавлена механизм проверки L4-payload по регулярным выражениям.

Теперь пользователь может указать в контрмере регулярные выражения для L4-payload. Данный механизм можно использовать, например, для блокировки отправителей HTTP-запросов на 443 порт, указав характерные подстроки.

ATLS. Добавлена возможность пропускать сегментированные TLS ClientHello без обработки.

Теперь пакеты, содержащие сегментированные сообщения ClientHello, можно пропускать без обработки. Такие пакеты также не будут учитываться механизмами сбора JA3-отпечатков.

FRB. Добавлена контрмера «Блокировка потоков при превышении порогов» в общую защиту IPv4.

RETR. Добавлен режим пропуска TCP-сегментов без payload.

Для задачи аутентификации приложения по первому запросу в TCP необходимо

обеспечивать беспрепятственное прохождением пакетов для установки соединения.

Теперь в правиле можно указать ключевое слово pass-handshake, позволяющее

пропускать пакеты, необходимые для установки соединения, без обработки.

RETR6. Добавлен режим пропуска TCP-сегментов без payload.

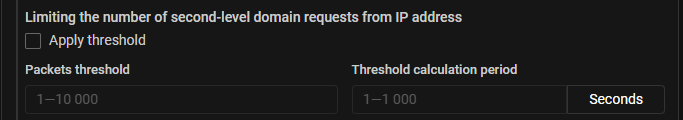

DNS. Добавлен лимитер DNS-запросов домена второго уровня с одного IP-адреса.

Механизм ограничивает количество DNS-запросов с одним доменным именем второго

уровня от одного IP-адреса за заданный период. Например, если установлено

ограничение в 10 запросов, а IP-адрес прислал 5 запросов с доменным именем

example.com, 3 запроса с доменным именем x.example.com и 2 запроса с

y.example.com, то ограничение сработает.

Когда механизм контрмеры обнаруживает превышение порога, все DNS-запросы с данным доменным именем с этого IP-адреса начинают сбрасываться. DNS-запросы с другими доменными именами второго уровня продолжают проходить.

DNS. Добавлена поддержка кириллических символов в списках доменных имен.

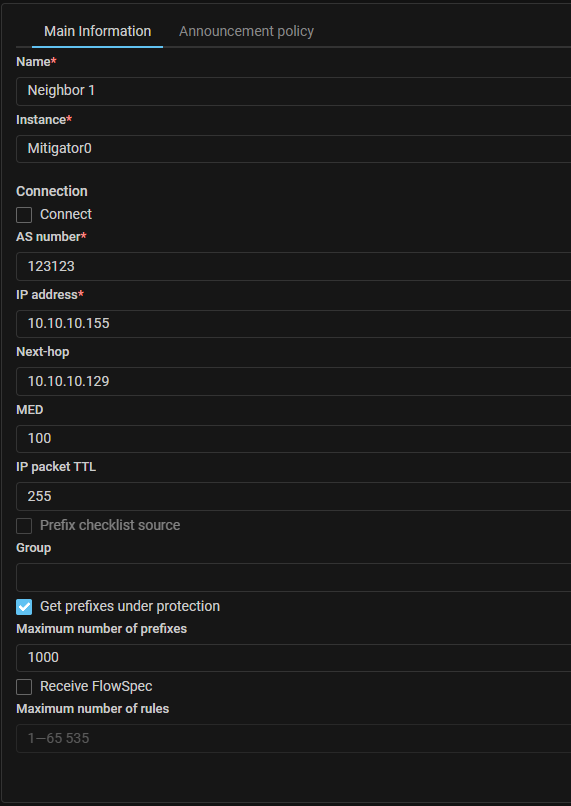

BGP. Добавлена возможность направлять на очистку трафик префиксов, полученных от BGP-соседа.

Добавлены новые системные списки system.protected.prefixes и

system.protected.prefixes.checked, позволяющие полностью реализовать сценарий

сигнализации между клиентским и операторским MITIGATOR без использования

дополнительных route reflector. Списки наполняются значениями префиксов,

полученных от BGP-соседа, в настройках которого задан флаг “Принимать префиксы

под защиту”. Если указана группа, то префиксы проверяются на принадлежность

к группе. Также задается максимальное число префиксов, которое может сообщить

данный BGP-сосед.

BGP-сосед не может быть одновременно источником префиксов для

направления на очистку и источником проверочных префиксов.

BGP. Добавлен атрибут MED в настройки BGP-соседа.

Добавлен атрибут, определяющий приоритет маршрута следования трафика от BGP-соседа на экземпляр MITIGATOR. При наличии нескольких равноправных маршрутов до экземпляра будет выбран маршрут с наименьшим значением MED.

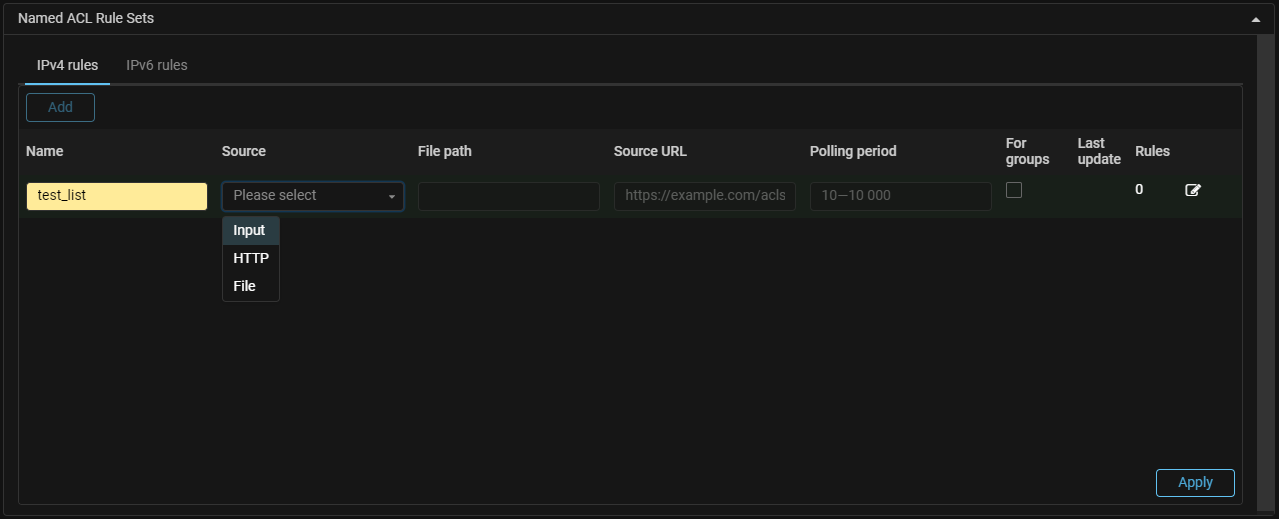

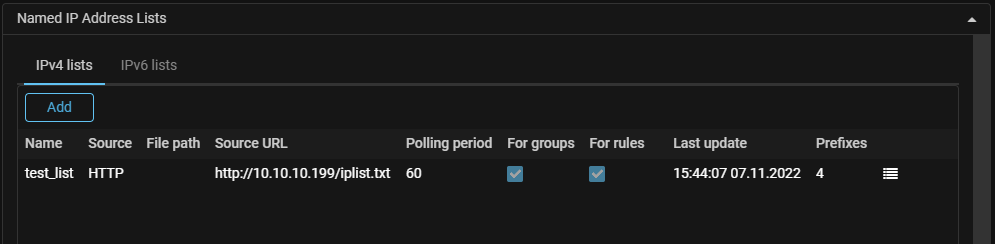

NamedACL. Добавлены источники загрузки именованных наборов правил фильтрации.

Теперь именованные списки правил фильтрации, содержащие именованные наборы правил фильтрации, подобно именованным спискам IP-адресов, могут быть загружены с внешнего HTTP или HTTPS-ресурса, из файла, примонтированного в контейнер backend, или введены вручную.

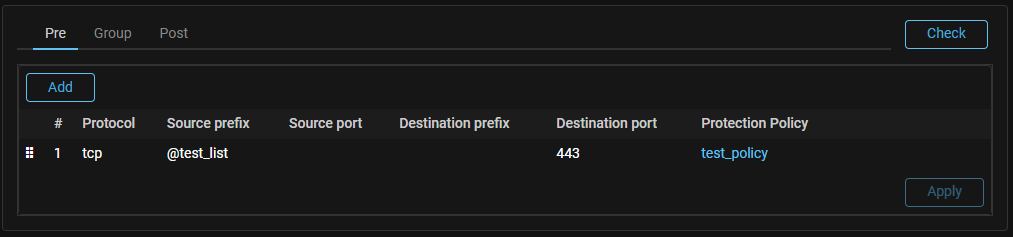

IPList. Добавлена поддержка именованных списков IP-адресов в правилах маршрутизации.

Теперь именованные списки IP-адресов могут применяться в правилах маршрутизации на политики защиты для указания префиксов отправителя или получателя. При указании именованного списка в правиле маршрутизации на групповую политику выполняется проверка соответствия значений из списка префиксам группы. Если список содержит недопустимые для группы префиксы, правило не получится сохранить. Если недопустимый префикс был добавлен в список уже после его применения в правиле маршрутизации, этот префикс не будет учитываться правилом.

Если именованный список разрешен для применения в правилах маршрутизации на политики защиты, он не может применяться в контрмерах.

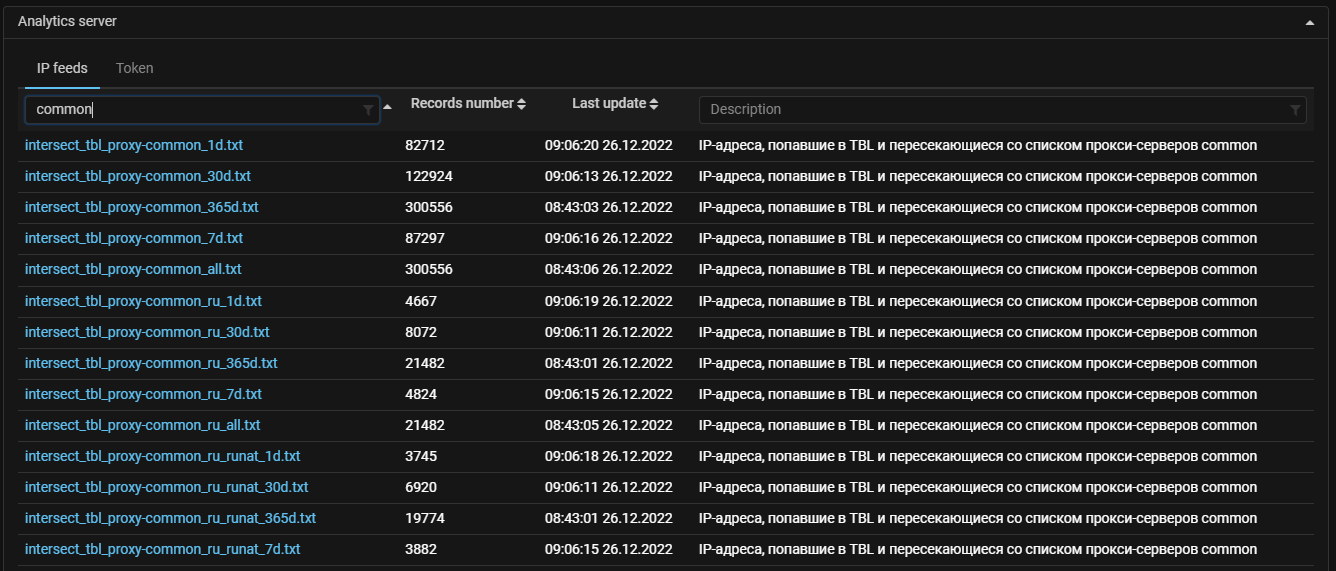

Analytics server. В настройки системы добавлен список всех доступных по токену фидов с сервера аналитики.

Переработана карточка «Сервер аналитики». Теперь если указать токен доступа к серверу, то появляется вкладка «IP-фиды» со списком всех доступных фидов. Для каждого фида в списке отображается количество записей, дата и время последнего обновления и описание. Фид можно скачать, кликнув на название.

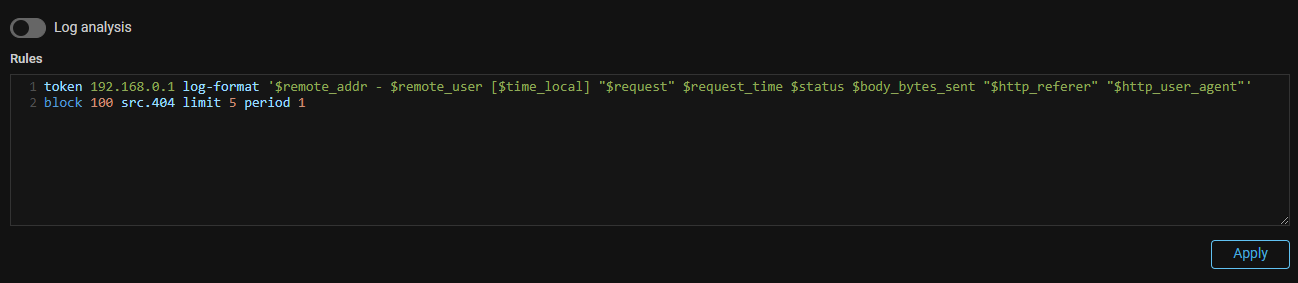

LogAnalyzer. Добавлено отключение анализатора логов в политике защиты.

Теперь в политике защиты можно отключить анализатор логов, при этом все остальные механизмы политики продолжат работать.

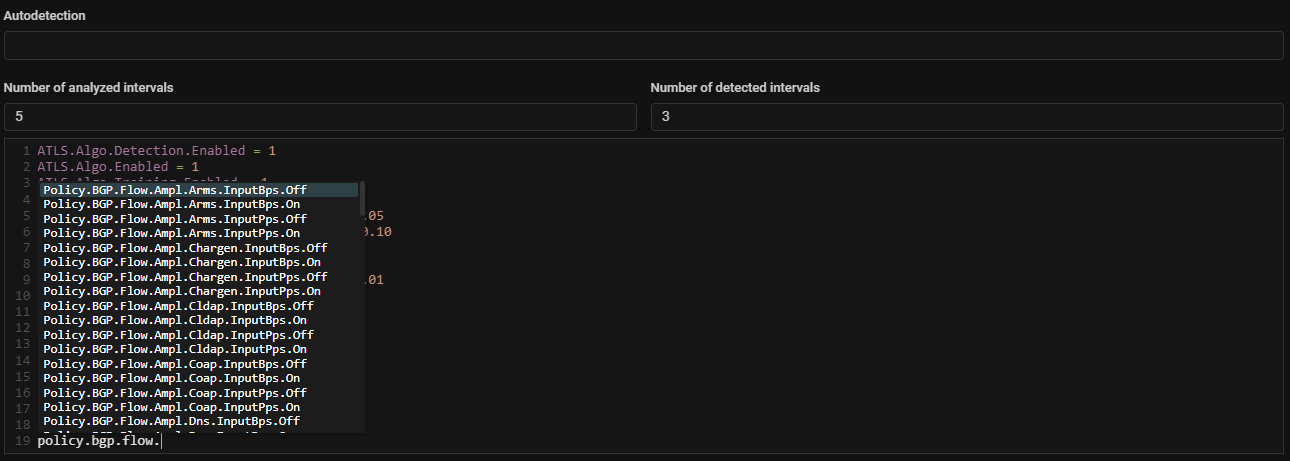

Detect. Добавлены новые пороги для активации BGP-анонсирования по данным с коллектора.

Теперь BGP-анонсирование может быть активировано не только по общему объему трафика на коллекторе, но и по превышению порога конкретного типа трафика.

Policy.BGP.Flow.Ampl.*— пороги по UDP-трафику с различных портов (различные виды UDP амплификаций);Policy.BGP.Flow.Dns.*— пороги по DNS-трафику;Policy.BGP.Flow.Icmp.*— пороги по ICMP-трафику;Policy.BGP.Flow.IpFragment.*— пороги по фрагментированному трафику;Policy.BGP.Flow.IpPrivate.*— пороги по трафику с IP-адресов из диапазона внутренних;Policy.BGP.Flow.IpProtocol0.*— пороги по IPv4-трафику;Policy.BGP.Flow.NetBios.*— пороги по UDP-трафику с порта 137;Policy.BGP.Flow.RipV1.*— пороги по UDP-трафику с порта 520;Policy.BGP.Flow.RpcBind.*— пороги по UDP-трафику с порта 111;Policy.BGP.Flow.Tcp.*— пороги по TCP трафику;Policy.BGP.Flow.TcpNull.*— пороги по TCP-трафику без TCP-флагов;Policy.BGP.Flow.TcpRst.*— пороги по TCP-трафику с флагом RST;Policy.BGP.Flow.TcpSyn.*— пороги по TCP-трафику с флагом SYN;Policy.BGP.Flow.Udp.*— пороги по UDP-трафику;Policy.BGP.Flow.mDns.*— пороги по UDP-трафику с порта 5353.

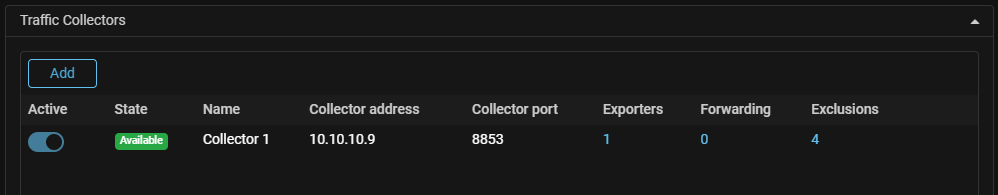

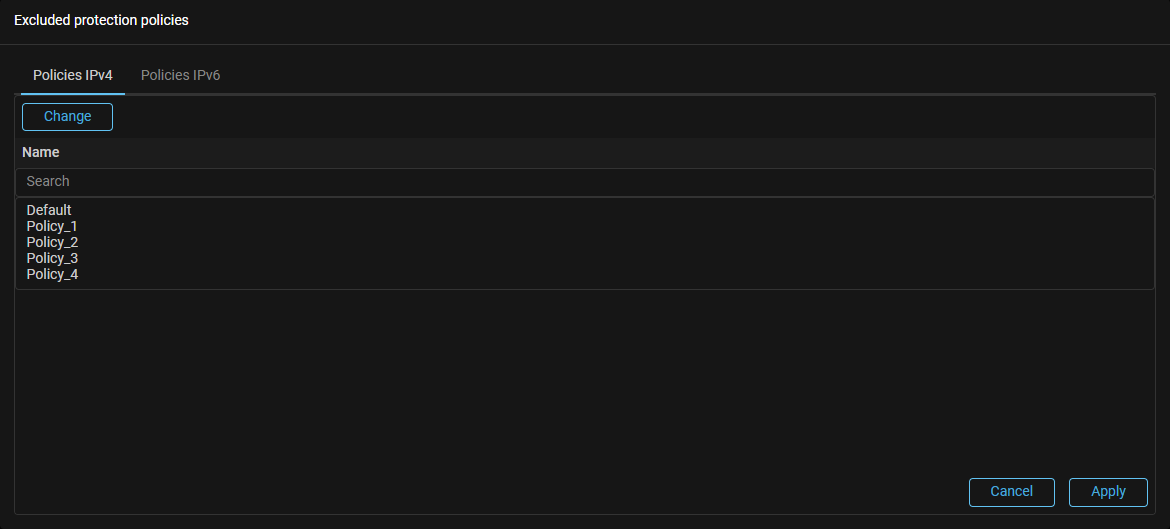

Collector. Добавлена возможность не хранить flow для выбранных политик.

Теперь при настройке коллектора можно перечислить политики защиты, flow которых не будет учитываться коллектором.

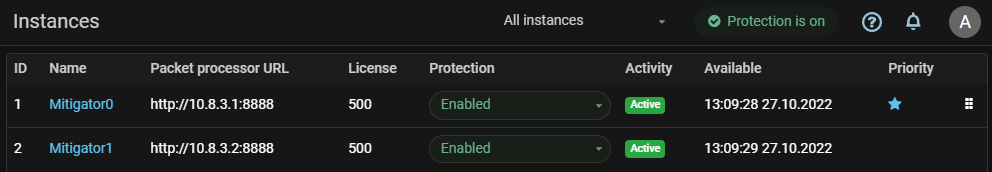

UX. Добавлено отображение времени доступности всех экземпляров кластера.

Теперь в поле «Доступен» отображается время последнего опроса всех экземпляров кластера, а не только участвующих в выборе лидера.

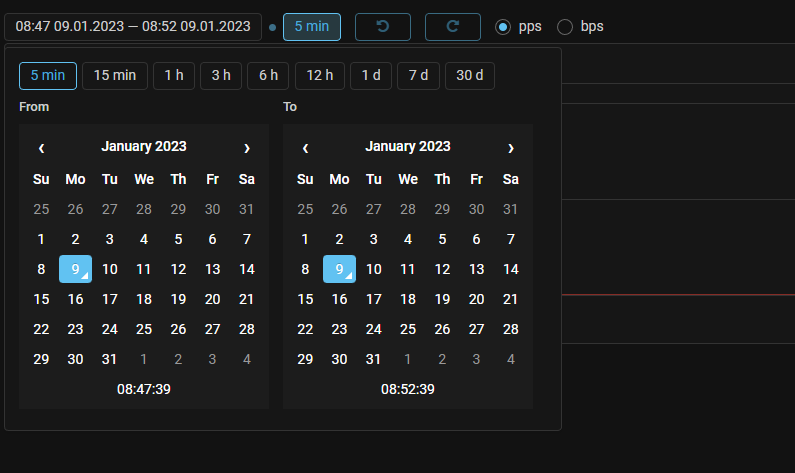

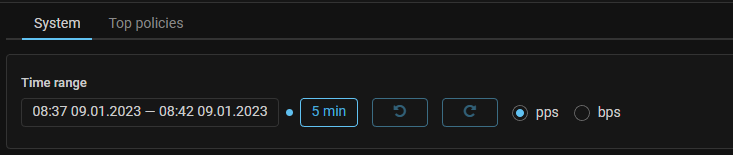

UX. Добавлены кнопки переключения периодов на страницу «Мониторинг».

Теперь на вкладках «Система» и «Топ политик» страницы «Мониторинг» добавлены кнопки

переключения между ранее использованными временными периодами назад и вперед. Также

для переключения периодов можно использовать сочетания клавиш ALT+Z – предыдущий

период и ALT+C – следующий период.

UX. Теперь календарь и список предустановленных интервалов вызываются не только по нажатию на поле фильтра временного периода, но и по нажатию на иконку текущего интервала.